Desde principios de noviembre, hemos limpiado muchos sitios web infectados con el mismo malware de spam de SEO.

El malware crea páginas de entrada para cientos de palabras clave al azar – desde noticias hasta la pornografía. Para sus modelos, se utilizan páginas móviles de algunos sitios web legítimos (probablemente teniendo en cuenta el enfoque más reciente de Google de “primero móvil”).

Detalles sobre la Infección

Los atacantes escanean sitios web para las vulnerabilidades conocidas y entonces hacen upload de un archivo con un nombre aleatorio que consiste en 10 dígitos hex, por ejemplo, 4ae0e06003.php, 4d9d041ee8.php, f18072c6bc.php, etc.

Este archivo zip contiene el código fuente completo para una biblioteca de código abierto PclZip. Sin embargo, en la parte superior del archivo, hay algunas líneas que primero decodificación una secuencia codificada en base 64 y luego escriben el output resultante en un archivo .zip. Este archivo siempre tiene una palabra de tres letras al azar como el nombre del archivo – vlw.zip en el ejemplo:

$data = base64_decode("UEsDBAoAAAAAAPigZ0kAAAAAAAAAAAAAAAAEAAAAdmx3L1B…

file_put_contents("vlw.zip",$data);

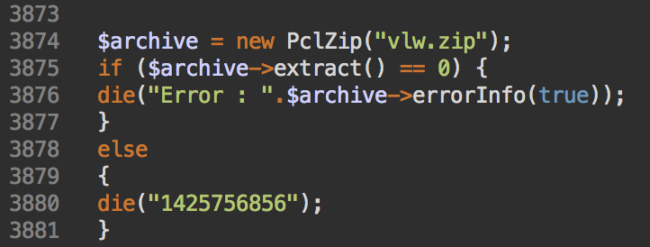

En la parte inferior del archivo, hay un código que extrae este archivo zip que acaba de crear en el directorio actual (que suele ser el directorio raíz del sitio web):

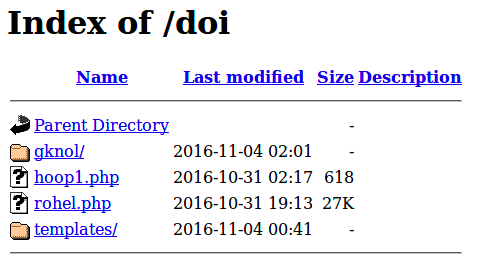

Como resultado, se creó la siguiente estructura del archivo:

- um directorio con el mismo nombre del archivo .zip

- dos archivos .php hoop1.php y rohel.php

- .htaccess

- dos subdirectorios gknol y templates

Reescritura de Peticiones y Spam Almacenado en Caching

Aquí está la estructura:

Los archivos tienen las siguientes funciones:

hoop1.php – hace que las páginas doorways listas para la campaña de spam de SEO, creen un archivo .htaccess con una regla de reescritura para hacer las URL aparecieren con páginas .html.

rohel.php – el script generador de la doorway que crea contenido para los bots de los motores de búsqueda, mezclando las palabras clave que se encuentran en las páginas de resultados de búsqueda de Ask.com, Yahoo y Google con palabras clave específicas. Las almacena en caché en el subdirectorio gknol. Visitantes reales son redirigidos a un destino como: hxxp://coolin[.]in/for/77?d=….

gknol – subdirectorio en el que el script guarda en caché las páginas de doorway.

templates – subdirectorio con 10-20 templates de páginas para páginas spammy.

Hay algunas otras variaciones de la misma infección. Por ejemplo, puede ser un archivo master.php (generador de páginas de doorways) y dos subdirectorios: save (cache) y shabs (templates).

La siguiente cadena de redireccionamiento normalmente redirige a páginas porno:

hxxp://82.146.37[.]48/mobi?sub_id_1... -> hstraffa[.]com/l?link= … -> zvip[.]biz/aff_c?offer_id=20008&aff_id=6716& …

La cadena puede variar dependiendo de la ubicación y del navegador del visitante.

Reinfección e Contaminación Cruzada

Es importante destacar que los atacantes intentan infectar a todos los sitios web que comparten la misma cuenta del servidor. Este malware no depende de cualquier CMS, por lo tanto, lo encontramos en todos tipos de sitios web, desde WordPress hasta sitios web HTML puro.

Un sitio web puede ser infectado con este malware muchas veces (varios directorios de spam) y puede ser infectado con malware y otras spammy doorways, como doorways de spam de réplicas japonesas.

Esto porque los webmasters, por lo general, descuidan las cuestiones de seguridad durante mucho tiempo. Incluso cuando se dan cuenta del problema y tratan de limpiar sus sitios web, pueden no eliminar puertas traseras para todos sus sitios web o hacer hardening sólo de sus sitios web más importantes, dejando los menos importante con fallos de seguridad no parcheados. Por lo tanto, todas sus cuentas permanecen sin protección contra reinfecciones.

Esto demuestra que cada aspecto de la seguridad del sitio web es importante y debe hacerse correctamente – la limpieza, el hardening (incluyendo la configuración y el aislamiento adecuado), el monitoreo, etc.

Fuente:https://blog.sucuri.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad