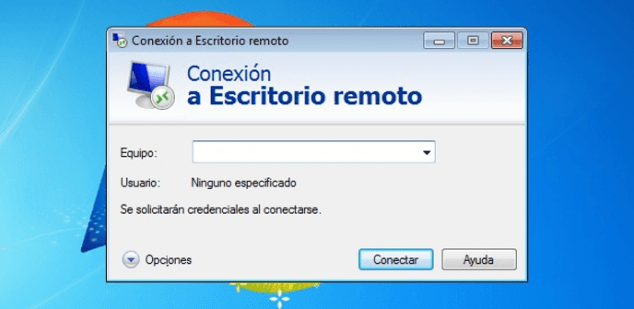

Si eres usuario de un equipo con sistema operativo Windows debe prestar mucha atención a esta noticia. Expertos en seguridad han descubierto un nuevo ransomware que está sembrando el caos. Además de cifrar la información una vez alcanza el equipo, han descubierto que su principal vía de difusión es utilizando la aplicación de Escritorio Remoto. Anteriormente, miles de equipos se vieron afectados por HC6.

Sin embargo, pasado un espacio muy corto de tiempo, los expertos en seguridad llegaron a la conclusión de que los archivos cifrados por esta amenaza podían descifrarse. Poco tiempo después, la herramienta para recuperar el acceso a la información ya estaba disponible. Pero tal y como ha sucedido con amenazas similares, sus propietarios no se sienten satisfechos. Por este motivo, han trabajado duro en publicar desarrollar una nueva versión.

Los archivos afectados por la versión anterior eran recuperables por un error por parte del propietario: almacenar la clave de cifrado de forma local en el equipo infectado y sin ningún tipo de protección. Este error ya no existe con la llegada de HC7, lo que quiere decir que, por el momento, la información afectada por este ransomware no se puede recuperar.

La amenaza se está distribuyendo utilizando la aplicación de Escritorio Remoto. Para ser más precisos, los ciberdelincuentes se sirven de cuentas cuya seguridad deja que desear, utilizando claves obvias que se pueden encontrar en diccionarios existentes en Internet.

Pero esta no es la característica más destacable de esta amenaza.

HC7 utiliza PSExec para distribuirse a otros equipos

Los expertos en seguridad han realizado un análisis exhaustivo del comportamiento de la amenaza una vez alcanza el equipo. Además de cifrar los archivos ubicados en determinadas carpetas, los expertos en seguridad han detectado que posee la capacidad de distribuirse a otros equipos haciendo uso de PSExec. Para todos aquellos que no conozcan esta utilidad, indicar que se trata de una aplicación que sustituye a Telnet en algunos aspectos y que permite la ejecución de comandos en otros equipos de forma remota.

Es decir, si el ransomware HC7 alcanza un equipo ubicado en una red interna de una empresa, una gran cantidad de equipos podrían verse afectados con solo utilizar esta aplicación.

Todos los archivos cifrados se les añade la extensión GOTYA. De acuerdo con Bleeping Computer, estos son las extensiones de los archivos que se pueden ver afectados:

.001, .3fr, .3gp, .7z, .ARC, .DOT, .MYD, .MYI, .NEF, .PAQ, .SQLITE3, .SQLITEDB, .accdb, .aes, .ai, .apk, .arch00, .arw, .asc, .asf, .asm, .asp, .asset, .avi, .bar, .bay, .bc6, .bc7, .big, .bik, .biz, .bkf, .bkp, .blob, .bmp, .brd, .bsa, .cas, .cdr, .cer, .cfr, .cgm, .class, .cmd, .cpp, .cr2, .crt, .crw, .csr, .css, .csv, .d3dbsp, .das, .dazip, .db0, .dbf, .dbfv, .dch, .dcr, .der, .desc, .dif, .dip, .djv, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dotm, .dotx, .dwg, .dxg, .epk, .eps, .erf, .esm, .exe, .ff, .fla, .flv, .forge, .fos, .fpk, .frm, .fsh, .gdb, .gho, .gpg, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .hwp, .ibank, .ibd, .icxs, .indd, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jpeg, .jpg, .js, .kdb, .kdc, .key, .kf, .lay, .lay6, .layout, .lbf, .ldf, .litemod, .log, .lrf, .ltx, .lvl, .m2, .m3u, .m4a, .map, .max, .mcgame, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mef, .menu, .mid, .mkv, .mlx, .mml, .mov, .mp3, .mpeg, .mpg, .mpqge, .mrwref, .ms11 (Security copy), .ncf, .nrw, .ntl, .ocx, .odb, .odc, .odm, .odp, .ods, .odt, .orf, .otg, .ots, .ott, .p12, .p7b, .p7c, .pak, .pas, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkpass, .pl, .png, .ppam, .ppsm, .ppsx, .ppt, .pptm, .pptx, .psd, .psk, .pst, .ptx, .py, .qcow2, .qdf, .qic, .r3d, .raf, .rar, .raw, .rb, .re4, .rgss3a, .rim, .rofl, .rtf, .rw2, .rwl, .sav, .sb, .sc2save, .sch, .sid, .sidd, .sidn, .sie, .sis, .sldm, .sldx, .slk, .slm, .snx, .sql, .sr2, .srf, .srt, .srw, .stc, .stw, .sum, .svg, .swf, .sxc, .sxm, .sxw, .syncdb, .t12, .t13, .tar, .tar.bz2, .tar.gz, .tax, .tbk, .tgz, .tif, .tiff, .tor, .txt, .unity3d, .uot, .upk, .upx, .vbs, .vdf, .vdi, .vfs0, .vmdk, .vmx, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x3f, .xf, .xlc, .xlk, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xlw, .xml, .xxx, .zip, .ztmp, wallet.dat

Una vez realizado el proceso, la amenaza genera un fichero de texto llamado RECOVERY.txt, en el que se pueden encontrar las instrucciones para recuperar el acceso a la información cifrada. Los ciberdelincuentes ofrecen el ID de un monedero Bitcoin en el que el usuario deberá abonar 700 dólares si se quiere recuperar el acceso a los archivos de ese equipo o 5.000 dólares para recuperar también el del resto de equipos infectados de una misma red.

Es posible recuperar la clave de cifrado

Ahora que no está almacenada en el dispositivo infectado, los expertos en seguridad han encontrado la forma de recuperar esta información en la mayoría de los casos. Es necesario analizar la RAM para encontrar esta clave, aunque en muchos casos es un proceso mucho más duro que en otros. Los usuarios afectados pueden utilizar esta aplicación para rastrear su RAM. Una vez encontrada, se pueden servir de este software para realizar el descifrado de los datos. Es decir, la aplicación para recuperar los archivos afectados por HC6.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad