El Internet de las cosas (IoT) está experimentando ahora su cenit y está aumentando rápidamente sus capacidades. Esto se está logrando mediante la transformación de bienes comunes, como bombillas y enchufes, en dispositivos inteligentes que pueden controlarse mediante un teléfono inteligente.

La cantidad de dispositivos de Internet de las cosas superó los 13.800 millones en 2021; para 2025, se espera que esa cifra se cuadruplique. Sin embargo, este aumento masivo también ofrece una gran cantidad de oportunidades de ataque para los actores de amenazas, lo que plantea una serie de problemas a los expertos en seguridad.

Recientemente, especialistas en ciberseguridad de diferentes universidades descubrieron que los ciberdelincuentes pueden piratear bombillas inteligentes para recopilar credenciales de Wi-Fi. Los investigadores eligieron la bombilla multicolor Tp-Link Tapo Smart Wi-Fi (L530E) para realizar la evaluación de vulnerabilidad y pruebas de penetración (VAPT) en bombillas inteligentes. Para hacerlo, utilizaron PETIoT, una novedosa Kill Chain (KC) centrada en IoT que identifica vulnerabilidades de la red.

Debido a que es una bombilla inteligente multicolor habilitada para la nube, el Tapo L530E se puede operar usando la aplicación Tapo en un dispositivo Android o iOS sin necesidad de un concentrador. En cambio, se conecta directamente a la red Wi-Fi doméstica. Según los hallazgos de los investigadores, este tipo particular de bombilla inteligente es susceptible a cada una de las siguientes cuatro vulnerabilidades:

FALTA DE AUTENTICACIÓN DE LA BOMBILLA INTELIGENTE CON LA APLICACIÓN TAPO (PUNTUACIÓN CVSS DE 8,8, GRAVEDAD ALTA)

SECRETO COMPARTIDO CORTO Y CODIFICADO (PUNTUACIÓN CVSS DE 7,6, GRAVEDAD ALTA)

FALTA DE ALEATORIEDAD DURANTE EL CIFRADO SIMÉTRICO (PUNTUACIÓN CVSS DE 4,6, GRAVEDAD MEDIA)

ACTUALIZACIÓN INSUFICIENTE DEL MENSAJE (PUNTUACIÓN CVSS DE 5,7, GRAVEDAD MEDIA)

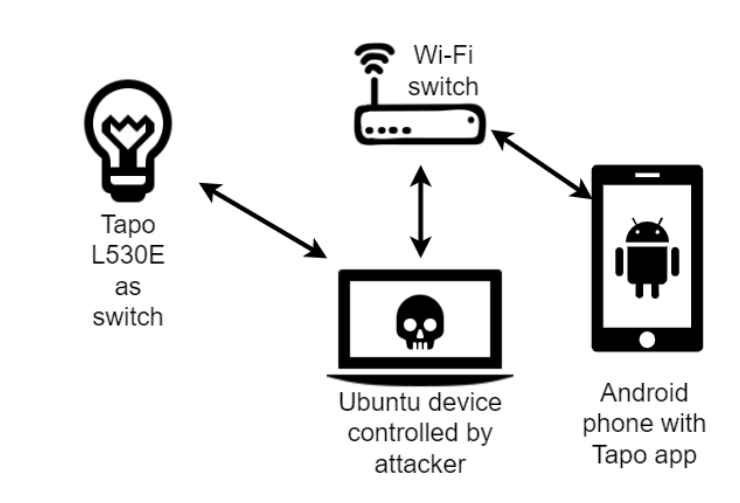

El examen y las pruebas realizadas por los expertos en seguridad indican que los ataques basados en proximidad se llevaron a cabo en la bombilla inteligente que era el objetivo. El escenario de ataque que causa mayor preocupación es aquel en el que un atacante se hace pasar por una bombilla y recupera información sobre una cuenta de usuario de Tapo explotando vulnerabilidades.

Después de eso, el atacante puede extraer el SSID y la contraseña de WiFi de la víctima utilizando la aplicación Tapo, lo que le permite obtener acceso a todos y cada uno de los demás dispositivos que estén conectados a la red de la víctima.

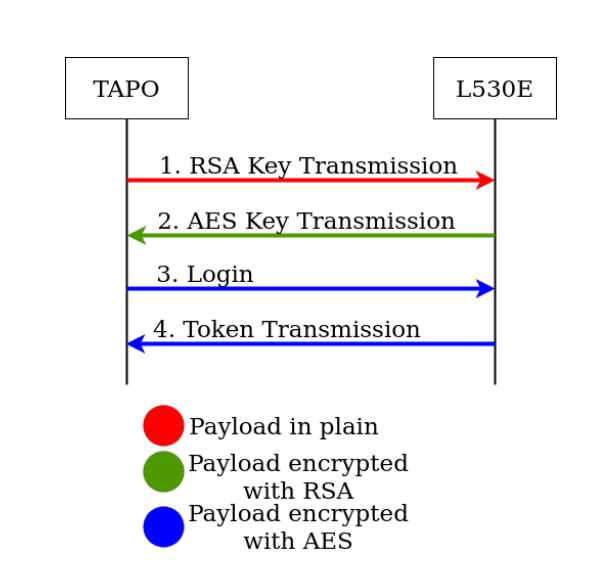

Para que el ataque tenga éxito, el dispositivo en cuestión primero debe ponerse en modo de configuración. Sin embargo, el atacante tiene la capacidad de anular la autenticación de la bombilla, lo que requerirá que el usuario la reconfigure para que la luz vuelva a funcionar. Los investigadores también investigaron un ataque MITM (Man-In-The-Middle) utilizando un dispositivo Tapo L530E configurado. Esta forma de ataque aprovecha una vulnerabilidad para interceptar y controlar la conexión entre la aplicación y la bombilla, así como para capturar las claves de cifrado RSA que se utilizan para una mayor transmisión de datos.

Los ataques MITM también son posibles con dispositivos Tapo no configurados aprovechando una vulnerabilidad una vez más conectándose a WiFi durante el proceso de configuración, uniendo dos redes y enrutando mensajes de descubrimiento. Esto eventualmente permitirá al atacante recuperar contraseñas de Tapo, SSID y contraseñas de WiFi en un formato codificado en base64 fácilmente descifrable. Por último, pero no menos importante, otra falla permite a los atacantes realizar lo que se conoce como “ataques de repetición”. Estos ataques implican recrear comunicaciones que han sido detectadas en el pasado para provocar cambios funcionales en el dispositivo.

Además, el analista de seguridad alertó previamente a TP-Link sobre estos descubrimientos en relación con su producto la “Bombilla Tapo Smart Wi-Fi Multicolor (L530E)”.

En respuesta, TP-Link aseguró a los investigadores que los problemas encontrados en su software y en el firmware de la bombilla se solucionarán.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad