Uno de los temas más curiosos, a la par que interesantes, tratados durante el año pasado y relacionada con la seguridad en el Internet de las cosas, fue el del vibrador que se conectaba a nuestro smartphone para controlar su funcionamiento y compartir experiencias con otros usuarios.

Gracias a la charla en Defcon donde se presentaron varias vulnerabilidades en un modelo de vibrador en concreto, se pudo comprobar que, quizá, incluir esas funcionalidades no era la mejor idea. Sin embargo, otra empresa que también fabrica este tipo de juguetes sexuales ha ido más allá y, como no, han vuelto a aparecer los problemas.

UN VIBRADOR TODOTERRENO

El modelo que tanto revuelo causó el año pasado de la empresa We Vibe incorporaba la posibilidad de conectarlo a nuestro smartphone para gestionar desde ahí y mediante una aplicación su funcionamiento. Lo que el fabricante no dijo a sus usuarios es que la información sobre el uso de este dispositivo era almacenada en sus servidores, información que incluía aquellas conversaciones de chat, voz y videollamadas, realizadas entre los usuarios.

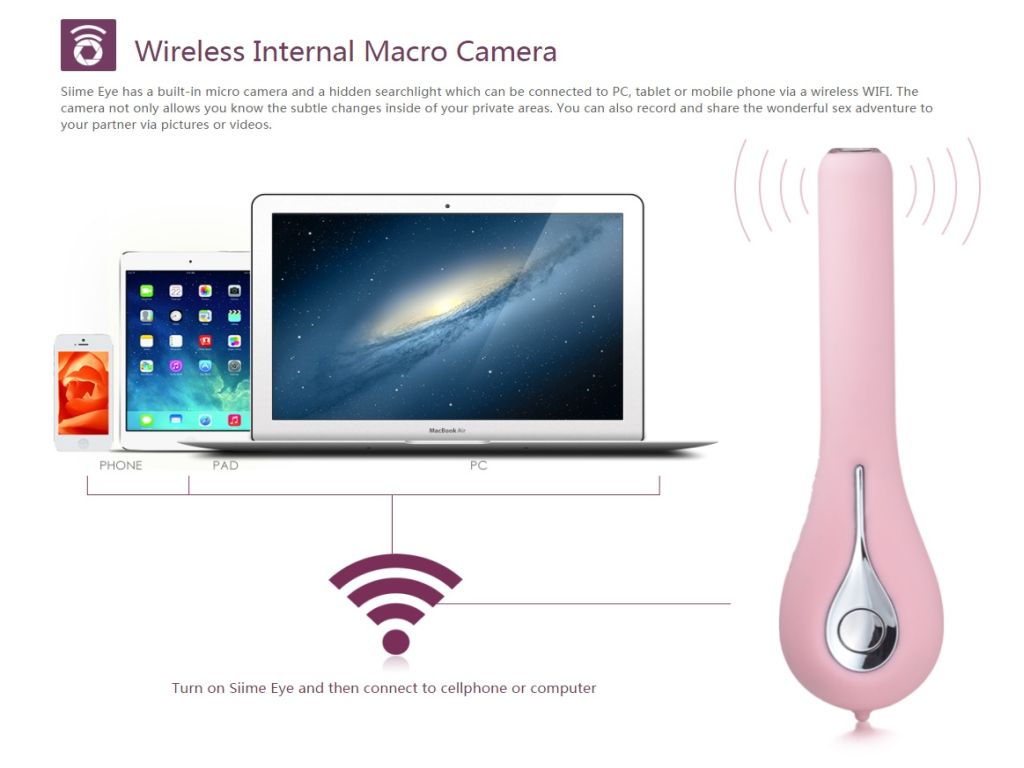

Esto le costó tener que ir a juicio y, finalmente, tener que pagar una multa cercana a los 4 millones de dólares, algo a lo que ahora se expone otro fabricante, de nombre Svakom y cuyo vibrador Siime Eye incorpora, además de la conectividad con ordenadores, smartphones y tabletas, iluminación con bombillas LED (¿?) y una cámara web (¿¿¿???).

Imagen propiedad de Svakom

No solo eso. Además, este dispositivo también crea su propio punto de acceso WiFi, por lo que cualquiera con malas intenciones que esté al alcance de la red generada por este vibrador podría, por ejemplo, visualizar las imágenes obtenidas mediante la cámara web solamente instalándose la aplicación móvil utilizada para gestionar el dispositivo.

Esto sería un problema relativamente pequeño si no fuera por la pobre seguridad implementada y que un grupo de investigadores de la empresa Pen Ten Partners ha desvelado recientemente. Para empezar, este dispositivo genera una red WiFi con el SSID “Siime Eye”, red que viene con una contraseña por defecto tan curiosa como “88888888” (y que rima con…bizcocho).

Por si fuera poco, este vibrador también dispone de un panel de administración web accesible en la dirección local 192.168.1.1:80, donde encontramos de nuevo unas pobres medidas deseguridad, usando “admin” como usuario y dejando la contraseña en blanco.

Como dato curioso, al revisar la aplicación móvil que controla algunas funciones del vibrador, los investigadores encontraron algunas librerías que, aparentemente, estaban pensadas para el manejo de drones. Concretamente, las librerías que hacen referencia a Sky Viper pertenecen a un fabricante de cámaras para drones que, al ser contactados por los investigadores, se sorprendieron de ver su código en un dispositivo de este tipo.

POSIBLES ATAQUES

Con todas estas funcionalidades no es de extrañar que pensemos en los posibles ataques que pueden afectar a la privacidad del usuario. Si, por ejemplo, un atacante escribiera un programa que permitiera detectarlos conectándose a ellos mientras circula por una ciudad, sería capaz de saber donde están sus usuarios y podría intentar acceder al dispositivo de forma ilegal.

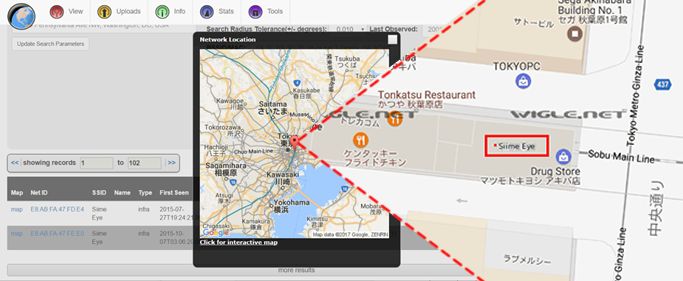

De hecho, no hace falta moverse de casa para saber donde pueden estar ubicados estos dispositivos puesto que utilizando servicios como wigle.net podemos buscar redes WiFi por su SSID. El principal problema es que este identificador de la red WiFi generada por el vibrador es estático y no puede cambiarse. Así pues, el simple hecho de identificar a un usuario en posesión de este tipo de dispositivos puede provocarle graves problemas, especialmente si reside en un país que prohíbe el uso de estos dispositivos.

Imagen propiedad de Pen Test Partners

Lo que si pueden hacer los usuarios es cambiar la contraseña por defecto con la que vienen estos dispositivos por una más segura. De esta forma se evitaría que un atacante pudiese acceder a la cámara y obtuviese imágenes privadas del usuario utilizando este vibrador y se evitarían casos de chantajes provocados por el robo de este tipo de contenidos.

Existen además funcionalidades ocultas en el código que no se activaron en el producto pero que, en teoría, podría permitir a un atacante enviar el contenido generado por la cámara a varias cuentas de Skype o direcciones de correo electrónico. Mejor no pensar en las consecuencias…

CONCLUSIÓN

Parece claro que cualquier tipo de dispositivo conectado puede suponer un problema si la seguridad del mismo no se ha tenido en cuenta. Este tipo de noticias pueden parecernos curiosas e incluso divertidas pero puede poner en serios apuros a los usuarios de estos dispositivos si alguien aprovecha los agujeros de seguridad descubiertos.

Esperemos que esta empresa actúe de forma responsable y solucione estos fallos tras haber sido contactada por los investigadores que los descubrieron para así evitar tener que lamentar incidentes provocados por la inseguridad de este vibrador y, posiblemente, cuantiosas multas.

Fuente:https://blogs.protegerse.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad