Dero es una criptomoneda relativamente nueva que pone un fuerte énfasis en la privacidad. Utiliza tecnología de gráficos acíclicos dirigidos (DAG), lo que le permite afirmar que sus transacciones son completamente anónimas. La combinación de anonimato y una mayor relación de recompensas lo hace potencialmente atractivo para las organizaciones de cryptojacking en comparación con Monero, que es la moneda que utilizan con mayor frecuencia los atacantes o grupos que realizan operaciones mineras. CrowdStrike ha descubierto la primera operación de cryptojacking de Dero dirigida a la infraestructura de Kubernetes .

También se descubrió una operación de cryptojacking usando Monero; esta operación está al tanto del esfuerzo de Dero y está compitiendo activamente con él. La campaña de Monero extrae XMR en el host elevando sus privilegios mediante el uso de DaemonSets y montando el host como usuario raíz.

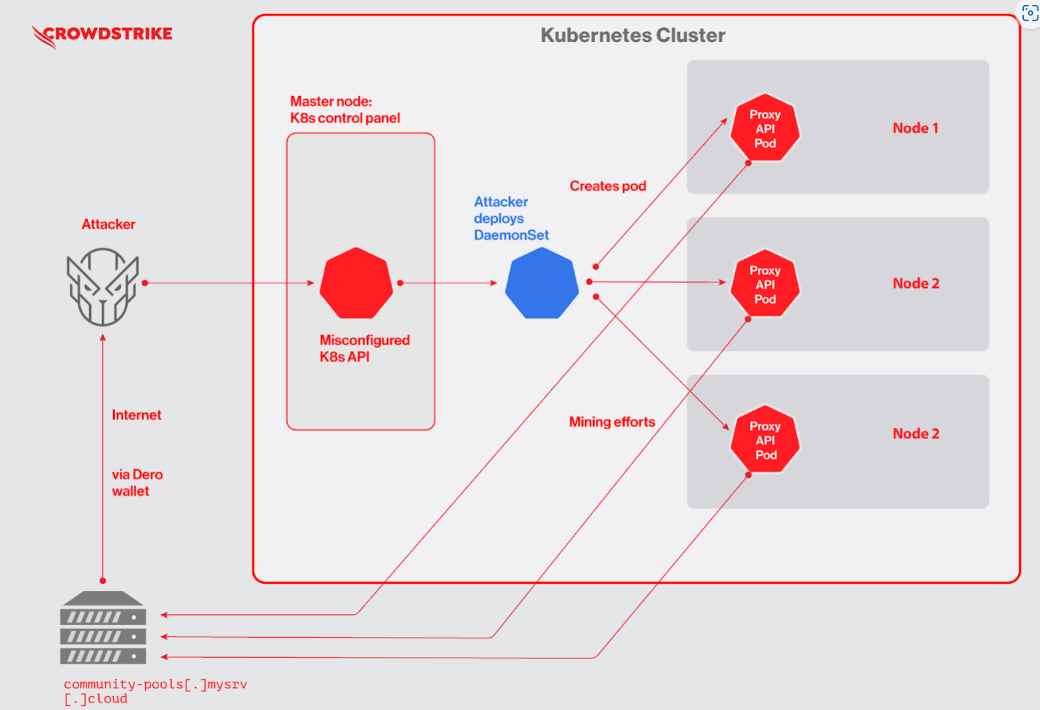

Los atacantes se dirigieron específicamente a los clústeres de Kubernetes que se ejecutan en puertos no estándar al escanear y ubicar los clústeres de Kubernetes vulnerables expuestos que tenían la configuración de autenticación —anonymous-auth=true. Esta configuración permite el acceso anónimo a la API de Kubernetes y fue el objetivo de la atención de los atacantes. Es posible que un usuario con acceso adecuado exponga por error una API segura de Kubernetes en el host donde opera kubectl ejecutando el comando “Proxy de Kubectl”. Este es un enfoque menos aparente para exponer el clúster seguro de Kubernetes sin autenticación. La interfaz de programación de aplicaciones del plano de control de Kubernetes no proporciona acceso anónimo listo para usar en Kubernetes. Sin embargo, dado que la elección de hacer seguro por defecto el valor predeterminado se retrasó,

Después del primer compromiso con la API de Kubernetes, el atacante instalará a continuación un DaemonSet de Kubernetes con el nombre “proxy-api”. En cada nodo del clúster de Kubernetes, el DaemonSet instala un pod que contiene código malicioso. Esto facilita que los atacantes realicen una operación de cryptojacking utilizando simultáneamente los recursos de todos los nodos de la red. Los esfuerzos de minería que realizan las cápsulas se donan a un fondo comunitario. Este grupo luego divide la recompensa (en forma de moneda Dero) entre todos sus contribuyentes de manera equitativa a través de sus propias billeteras digitales.

Una vez que el grupo vulnerable de Kubernetes se vio comprometido, los atacantes no intentaron pivotar, ya sea moviéndose lateralmente para atacar recursos adicionales o escaneando Internet en busca de descubrimiento. Este es un patrón que es común entre muchas campañas de cryptojacking que se han observado en la naturaleza.

Además, los atacantes no intentaron eliminar ni interferir en el funcionamiento del clúster. En cambio, usaron un DaemonSet para minar Dero. El nombre del DaemonSet se disfrazó como “proxy-api”, y el nombre del minero fue “pausa”, las cuales son frases que se ven a menudo en los registros de Kubernetes.

Estos comportamientos dirigidos parecen definir el objetivo de esta campaña, que es que los atacantes solo buscan minar para Dero. Esta es la conclusión que se puede extraer de las acciones que se han llevado a cabo. Como resultado, tenemos razones para creer que un actor de cryptojacking impulsado por ganancias financieras es el responsable de esta iniciativa.

Los atacantes se han aprovechado del hecho de que Kubernetes se ha convertido en el orquestador de contenedores más popular del mundo para centrar su atención en configuraciones erróneas, fallas de diseño y vulnerabilidades de día cero dentro de Kubernetes y Docker.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad