Mientras analizábamos los logs de nuestro firewall de sitios web, encontramos una vieja vulnerabilidad tratando de resurgir.

RevSlider, el plugin que ha generado infecciones masivas de sitios web, todavía estaba intentando atacar sitios web después de un año desde su descubrimiento y revelación.

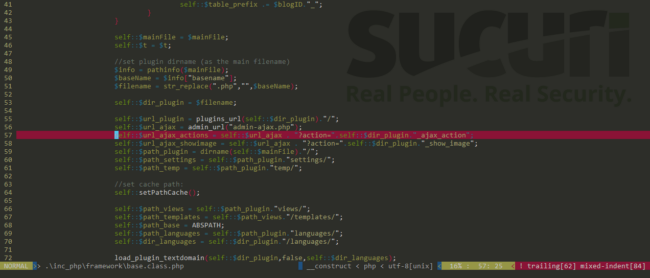

El hack original tenía como requisito el envío de una petición AJAX que contiene la acción

“revslider_ajax_action” para el sitio web malicioso junto con el payload malicioso. Debido a la gravedad del problema, muchos hosts utilizaron hosts ModSecurity para parchear y bloquear este ataque. En esta variación, la secuencia de ataque está cambiando al acción para el revolution_slider-ajax-action.

Esta variación fue detectada por nuestro analista Keir Desaily. Algunos temas utilizan el revolution slider que utilice un nombre de carpeta diferente para almacenar sus datos, al sustituir el “revslider” por “revolution-slider”. Debido a que el código utiliza el directorio del pugin como nombre para sus acciones AJAX, eso permite al atacante alterar su búsqueda e infectar a más sitios web. La mayoría de los ModSecurity y de las técnicas de prevención, desde que se descubrieron la vulnerabilidad, están filtrando los ataques que se consideran estáticos y obsoletos.

Todos los clientes CloudProxy no se ven afectados por esta nueva variante.

Snippet Revslider AJAX action

Analizando el Malware

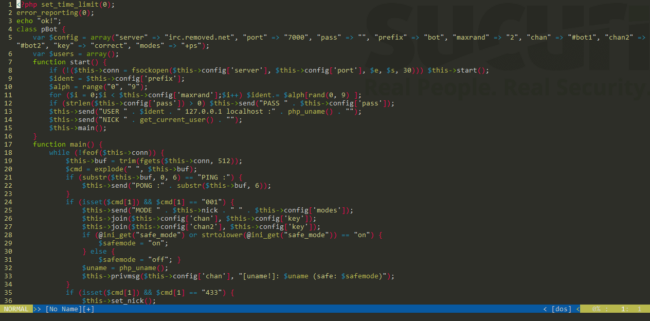

Durante la investigación de esta nueva variante del exploit, también hemos investigado el la puerta trasera con la cual se intentaba comunicar. Los atacantes estaban usando un script zombi para conectarse a una botnet de IRC que recibía las órdenes de Command and Control (C&C).

IRC bot en PHP

Botnets son comunes en el panorama del malware ya que pueden propagar la infección usando los recursos del sitio web

mientras construía una red mesh de sitios web para cubrir sus huellas. El uso de IRC como el centro de mando es muy popular entre las redes de bots, ya que son fáciles de operar a distancia a partir de una conexión estable con los bots.

Este script se ha utilizado para hackear sitios desde 2012 y las funciones de esta variación eran muy limitadas. Aunque pueda ejecutar comandos arbitrarios, el script no puede realizar automáticamente las tareas que requieren un script completo para ser enviados a cada comando.

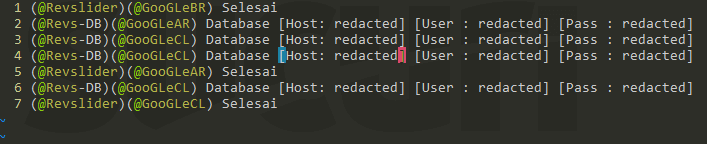

Como parte de nuestro análisis de malware, simulamos ser uno de estos robots para supervisar la actividad del servidor, lo que nos llevó a una pequeña red de IRC con docenas de zombies aún enviando cientos de credenciales únicas para las bases de datos de WordPress. La supervisión de este canal nos dio una idea de cómo funciona el script del bot para ampliar la tasa de infección.

Credenciales enviadas por el IRC bot

Sabemos que Google usa CAPTCHAS despues de una cantidad de búsquedas. Estos robots han creado una manera de desarrollar las búsquedas de Google, huyendo el CAPTCHA, lo que les permite encontrar y utilizar lo sitios vulnerables como blancos. Esta secuencia de ataque puede ser descrita como una evolución de ataque compartida por Denis anteriormente. Cada bot busca por términos y extensiones específicas, usando Google Top Level Domains (TLD) diferentes. Google tiene más de 200 domínios. Esta técnica permite que el atacante multiplique la tasa de búsqueda en 200. La técnica parece ser efectiva y procesa 800 credenciales de base de datos de diferentes sitios web en menos de dos días.

Mientras fingíamos ser un bot, recibimos varios comandos para ejecutar:

Comandos de bot enviados

Este pequeño script intenta descargar un archivo de texto de otro servidor infectado parte de su red, ejecutarlo y eliminar todas sus características. El contenido del archivo sigue siendo un misterio ya que había sido eliminado del servidor al intentar descargarlo. De otros experimentos, llegamos a la conclusión de que esto haría con que nuestro sitio web fuera utilizado en intentos de fuerza bruta y de ataques DDoS.

Exploit

A partir de los dorks que usan, descubrimos que estaban buscando instalaciones de WordPress que contienen una versión vulnerable de revslider. Una vez encontrado un blanco vulnerable, es muy fácil ganar acceso de administrador

.

Una vez que el sitio web está infectado, los hackers pueden agregar secuencias de comandos al servidor y agregarlo a la red.

Estadísticas de Contraseñas

Entre las 800 credenciales que se reunieron, 40 de ellas tenían el año en que el sitio web fue construido en su contraseña como WP_SiteName2016. Aunque parezca ser una manera fácil de memorizar la contraseña, el uso de una fecha disminuye la entropía de la contraseña, lo que hace que sea predecible.

Para obtener más información acerca de las contraseñas, recomiendo la lectura de este artigo.

Actualice lo más rápido posible

Si está utilizando una versión vulnerable de RevSlider, ¡actualice o haga un parche lo más rápido posible! En caso de no poder actualizar, se recomienda el uso de nuestroFirewall de Sitios Web o una tecnología equivalente para que su sitio web reciba un parche virtual.

Fuente:https://blog.sucuri.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad