WMI y CIM son usados para, gestión de información. Expertos en seguridad informatica comentan que algunos vendedores usan WMI para proporcionar información.

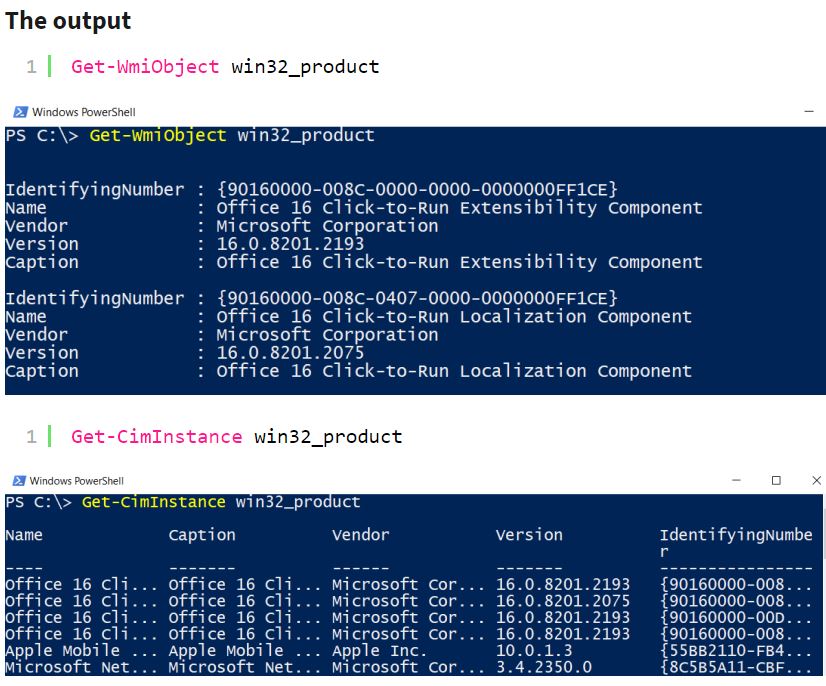

Ahora, nos concentraremos en win32_product. La clase win32_product otorga información de todo el software instalado. Aunque existen diferencias entre Get-WmiObject y Get-CimInstance.

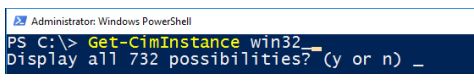

En cuanto a navegar las clases. Get-CimInstance permite navegar por las clases posibles al presionar TAB o escribir win32_ y presionar CTRL + Espacio.

Algunos expertos recomiendan proceder con Get-CimInstance.

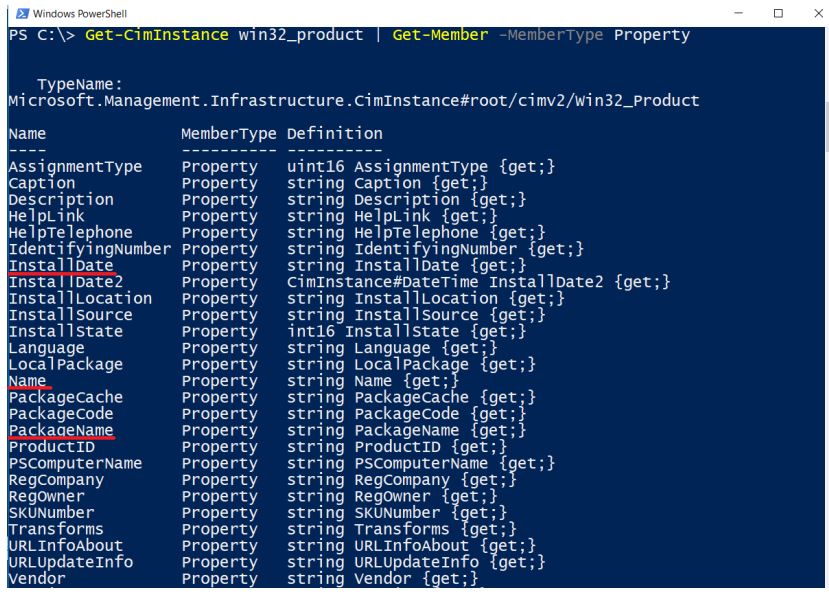

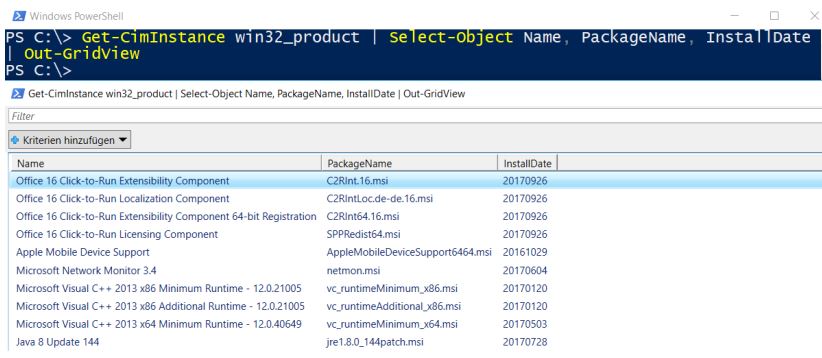

Obtener todo el software instalado en el host local. Ahora nos concentramos en recopilar información del software instalado. Para hacerlo, recomiendo modificar la salida. Ahora, simplemente ejecute Get-Member para explorar todas las propiedades.

Ya que tenemos una lista de nuestro software actualmente instalado. Ahora se debe recuperar una lista de software de dispositivo remoto.

Para obtener el software instalado de dispositivos remotos, los expertos en seguridad informatica dicen que debe asegurarse de que WinRM esté habilitado en sus dispositivos. WinRM está habilitado de forma predeterminada en Windows Server 2012/2016, pero no en los sistemas operativos del Cliente.

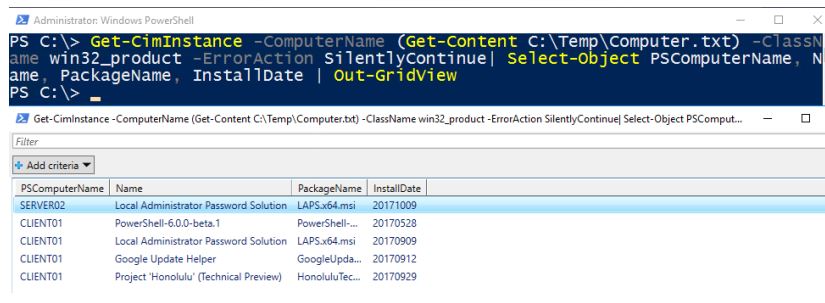

El experto en seguridad informática creara un entorno de prueba pequeño, solo con 2 computadoras (servidor02 y cliente01). Se va a obtener los Nombres de Computadora de Active Directory de una unidad organizativa específica y luego ejecutara Get-CimInstance contra ellos.

(Get-ADComputer -Filter * -Searchbase “OU=Test,DC=sid-500,DC=com”).Name | Out-File C:\Temp\Computer.txt | notepad C:\Temp\Computer.txt

Revisa tu lista cuidadosamente.

Get-CimInstance -ComputerName (Get-Content C:\Temp\Computer.txt) -ClassName win32_product -ErrorAction SilentlyContinue| Select-Object PSComputerName, Name, PackageName, InstallDate | Out-GridView

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad