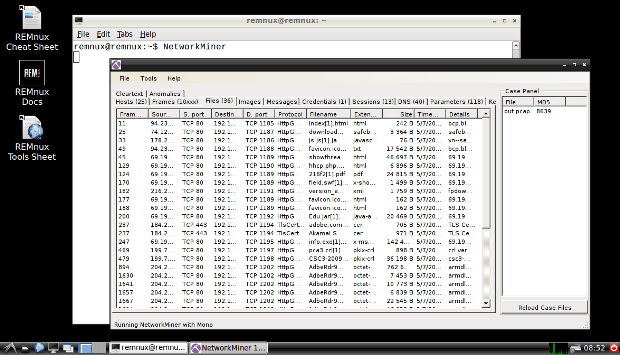

Olympic Vision, un keylogger que afecta entre otros a usuarios españoles

Cualquier método es válido si quieres infectar a usuarios y equipos ubicados en empresas, y de eso son muy conscientes los ciberdelincuentes. Olympic Vision es un nuevo keylogger que se estáLEER MÁS