Descargar archivos de Internet es una acción que hay que realizar con cierta prudencia. Los ciberdelincuentes se aprovechan del desconocimiento y confianza ciega que muestran los usuarios para distribuir malware. Podría decirse que esto es lo que está sucediendo en la actualidad. Se están valiendo de documentos Word y Excel falsos para que los usuarios descarguen un nuevo ransomware.

Aunque no se trata de una amenaza nueva, sí es cierto que se trata de una evolución de CryptoMix. Ha tenido bastante protagonismo en los últimos meses y parece bastante evidente que la publicación de variantes es una forma que posee los ciberdelincuentes para alargar la vida de esta amenaza informática. Mole es el nombre de la amenaza que nos ocupa.

Tal y como hemos comentado al comienzo, los ciberdelincuentes están utilizando documentos falsos de Word y Excel para distribuir la amenaza. O lo que es lo mismo, el usuario cree que está descargando un .docx o .xls. Sin embargo, el archivo final posee una extensión .exe. Es decir, el instalador del ransomware que hemos citado con anterioridad.

Es necesario mencionar que además de esta forma de distribución también están recurriendo a complementos falsos para la suite ofimática de Microsoft. Expertos en seguridad se han topado en repetidas ocasiones con plugin-office.exe. Como se puede imaginar, no se trata del instalador de un complemento.

Servicios a través de los que se distribuye la amenaza

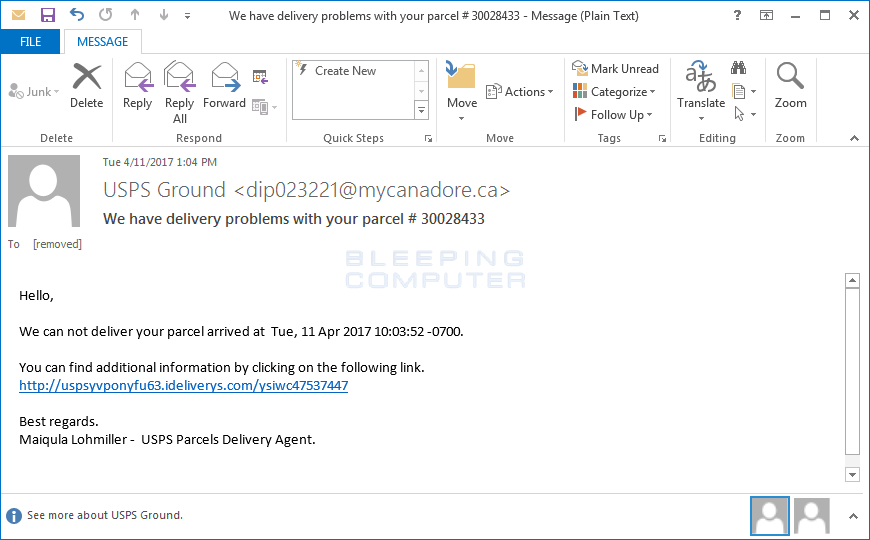

Hemos precisado al principio del artículo que se están valiendo sobre todo de páginas web. Sin embargo, es cierto que no podemos dejar escapar la oportunidad para indicar que los ciberdelincuentes también están utilizando cuentas de correo electrónico que se han visto comprometidas para difundir mensajes que poseen como adjunto el instalador la amenaza, pero siempre haciendo mención a documentos de la suite de ofimática de los de Redmond o instaladores de complementos.

Funcionamiento de Mole

Cuando el usuario realiza la apertura del archivo aparece a simple vista un mensaje de error con un texto genérico. En este mensaje el usuario solo posee la opción “OK”. En realidad, se trata de un mensaje de UAC enmascarado. Pulsando en el único botón existente el usuario otorga al instalador permisos de administrador.

Esto desencadenará la ejecución del archivo C:\Windows\SysWOW64\wbem\WMIC.exe. Este hará uso del archivo que anteriormente se ha descargado el usuario.

Posteriormente, el usuario visualizará un mensaje de UAC para otorgar permisos de cambios en el equipo al ejecutable citado con anterioridad. En la mayoría de los casos el usuario no se lo pensará dos veces y pulsará en la opción “Sí”.

Pulsado este botón, el ransomware comenzará con su actividad con privilegios de administrador.

Consecuencias para el usuario y su equipo

Aunque no lo hemos mencionado aún, indicar que esta amenaza afecta a equipos Windows con versión 7 o superiores.

Una vez ejecutado, en primer lugar genera un ID que identificará al equipo infectado, enviado al servidor de control remoto de forma instantánea. Una vez hecho esto, comienza el cifrado de los archivos existentes en el equipo utilizando el algoritmo RSA de 1024 bits.

La clave se almacenará en la siguiente dirección: %UserProfile%\AppData\Roaming\26E14BA00B70A5D0AE4EBAD33D3416B0.MOLE

Si tienes copias de seguridad en el equipo no servirán de nada

El problema de esta amenaza es que no solo limita la actividad al cifrado de los archivos. Posteriormente se centrará en desactivar procesos del sistema relacionados con mecanismos de seguridad, haciendo gala de los permisos de administrador de los que disfruta.

Una vez hecho esto pasará a centrarse sobre todo en detectar copias de seguridad y puntos de restauración y proceder a su eliminación y cifrado, haciendo inútil cualquier intento por parte del usuario de recuperar el acceso a la información. Muchos expertos en seguridad, a la vista de las consecuencias recomiendan realizar una instalación limpia del equipo Windows.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad