Expertos de seguridad de ESET han publicado su última investigación sobre el notorio malware TorrentLocker, que ha infectado a miles de sistemas de computadoras alrededor del mundo, tomando información como rehenes a los datos y demandando el pago de un rescate para su devolución.

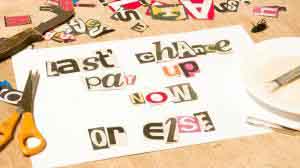

En un nuevo white paper de nivel técnico, el investigador Marc-Étienne Léveillé describe cómo la familia de ransomware TorrentLocker (detectada como Win32/Filecoder.DI en las soluciones de seguridad de ESET, pero cuyos creadores prefieren denominar “Racketeer” o “chantaje”) ha evolucionado desde su primera observación en febrero de 2014.

Con el paso de los meses, TorrentLocker, nombrado porque versiones anteriores del malware establecían una entrada de registro que hace referencia a la aplicación Bit Torrent, se ha vuelto más sofisticado y automatizó sus sistemas. De hecho, en las últimas semanas vimos cómo se comenzaba a propagar en correos en español.

Por ejemplo, en septiembre, investigadores finlandeses de Nixu Oy detallaron un método por el cual víctimas de TorrentLocker podían recuperar el contenido de los archivos cifrados, sin pagar dinero a los cibercriminales detrás del ataque.

Como era de esperar, una vez que se dieron cuenta de que era posible extraer el flujo de claves, los autores de TorrentLocker lanzaron una nueva versión que cambió su metodología de cifrado, y cerró la puerta a la “trampa” de inmediato.Otro ejemplo es que, al principio, las víctimas tenían que mandar e-mails a los criminales detrás del malware para hacer pagos y pedir las llaves de descifrado. Actualmente, esto ha sido automatizado a través de una página de pagos amigable con el usuario, que explica cómo pagar con bitcoins para recibir el software de descifrado.

Algunas de las pantallas que muestra TorrentLocker se refieren, en cambio, a CryptoLocker. ¿Es esto vagancia por parte de los creadores, o un intento deliberado de engañar a los usuarios para que busquen información sobre un ransomware no relacionado (aunque igual de notorio)?Además, la banda detrás de TorrentLocker no parece estar interesada en maximizar su potencial conjunto de víctimas atentando contra usuarios de computadoras en todo el mundo:

Los investigadores de ESET determinaron que las campañas de spam usadas para distribuir TorrentLocker solo han apuntado a países específicos.

Normalmente, los correos electrónicos maliciosos llegan en forma de un mensaje falso que clama estar relacionado a una factura o deuda impaga, la entrega pendiente de un paquete, o una multa por exceso de velocidad.

La siguiente lista de países blanco de las campañas maliciosas es notable por sus sorprendentes excepciones -Estados Unidos, por ejemplo, no figura:

Australia

Austria

Canadá

República Checa

Italia

Irlanda

Francia

Alemania

Holanda

Nueva Zelanda

España

Turquía

Reino Unido

Lo que el white paper de ESET deja en claro, de todas formas, es que las ganancias que se pueden hacer con TorrentLocker son considerables. La investigación indica que aunque solo un 1.45% de las víctimas pagan el rescate (570 de 39.670 sistemas infectados), eso le ha hecho ganar a los criminales entre 292.700 y 585.401 en bitcoins.

Y, según datos obtenidos del Centro de Comando y Control (C&C) de TorrentLocker, la impactante suma de 284.716.813 documentos han sido cifrados hasta la fecha.

Esperemos que una buena proporción de las víctimas tenga acceso a un reciente y actualizado backup, desde el cual pueda restaurar su preciada información.Para conocer los detalles de la más reciente investigación de ESET, los invitamos a descargar el white paper sobre TorrentLocker.

Fuente:https://www.welivesecurity.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad