Existen muchos tipos de malware diferente. Muchos de ellos son claramente visibles cuando nos infectan y los conocemos, como los troyanos, los virus o el temido ransomware. Sin embargo, existen otras amenazas menos frecuentes, aunque igual de temibles y, además, muy complicadas de detectar y eliminar, como es el caso de los rootkits.

Los rootkits son pequeñas aplicaciones maliciosas que se esconden en el ordenador de sus víctimas y que son utilizadas por los atacantes para tomar el control de los sistemas afectados siempre que lo necesiten. Por lo general, estas aplicaciones maliciosas son prácticamente indetectables hasta el punto que las soluciones antivirus convencionales no suelen dar con ellas. Además, estas suelen trabajar a un nivel muy bajo, no levantando así ninguna sospecha sobre que están ahí.

Los rootkits afectan por igual a todos los sistemas operativos, Windows, macOS y Linux, y, por lo general, suelen almacenarse en los primeros sectores de los discos duros para garantizar su persistencia y arranque junto al sistema, aunque también pueden incluso llegar a tomar el control de la BIOS o UEFI de los ordenadores, haciendo que este se cargue en la memoria incluso antes que el sistema operativo, quedando residente, protegido y a espera de una llamada que le active y le haga empezar a funcionar.

Infectarnos por un rootkit puede ocurrir de la forma más sencilla posible, simplemente a través de un fallo de seguridad en el sistema operativo o en alguna de las aplicaciones o al descargar una aplicación maliciosa a través de Internet o las redes de pares.

Cuando este tipo de malware infecta un ordenador, automáticamente solemos empezar a detectar la siguiente actividad:

- Desactiva por completo todas las medidas de seguridad (aunque nosotros las veamos activadas).

- Abre una puerta trasera para que piratas informáticos puedan acceder al ordenador.

- Bloquea la ejecución de ciertos programas de seguridad.

- El teclado y el ratón dejan de funcionar correctamente.

- Se bloquea el acceso a Internet, y el navegador no se ejecuta.

- El ordenador empieza a funcionar lento. Además, se consume todo el ancho de banda con tráfico falso.

- El ordenador puede llegar incluso a dejar de funcionar y no arrancar el sistema operativo, siendo imposible hasta reinstalarlo.

Como hemos dicho, este tipo de software suele ser muy complicado de detectar, además, aunque algún programa logre hacerlo, son muy complicados de eliminar debido a su gran persistencia. Sin embargo, infectarnos por un rootkit no significa que todo esté perdido.

Cómo podemos detectar, eliminar y protegernos de los rootkits

Si notamos alguno de los síntomas anteriores es posible que nuestro equipo esté infectado por uno o varios rootkits. En ese caso, podemos optar por utilizar alguna de las siguientes herramientas especializadas que analizan el sistema en busca de estos rootkits y, en caso de detectar alguno, eliminarlo de forma segura:

- chkrootkit, una herramienta para Linux y macOS.

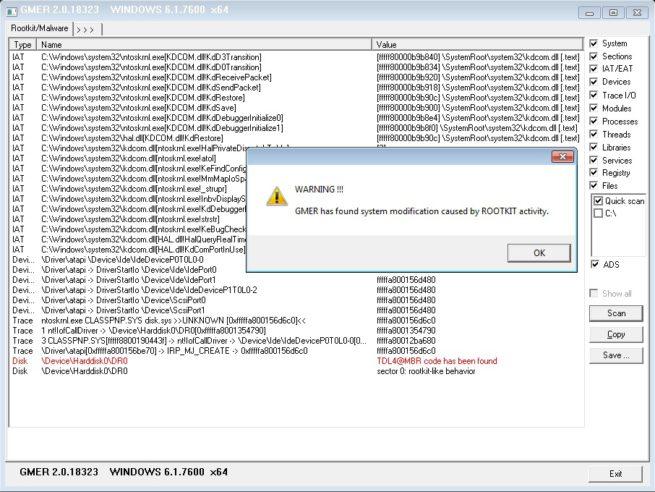

- GMER, un detector de rootkits para Windows.

Es muy importante que ambas aplicaciones estén actualizadas a la última versión disponible ya que los rootkits suelen cambiar muy a menudo, por lo que una versión vieja puede no detectar un rootkit relativamente moderno. Además, para mejorar la eficacia del análisis, es recomendable realizarlo desde un medio sin infectar, por ejemplo, una ISO de Linux grabada a un USB o cualquier otro sistema Live.

Una vez que nuestro ordenador está limpio de rootkits y otras aplicaciones maliciosas, lo siguiente que debemos hacer es actualizar nuestro sistema operativo por completo de manera que se solucionen posibles fallos de seguridad e instalar un nuevo antivirustotalmente actualizado que nos proteja de nuevo del malware en general.

Además, debemos tener cuidado con las páginas web por las que navegamos y controlar los archivos que descargamos y ejecutamos, evitando abrir cualquier archivo modificado, de dudosa procedencia o sospechoso.

Por último, muy importante, debemos eliminar todos los puntos de restauración de nuestro ordenador ya que, en caso de restaurar alguno de ellos, probablemente el rootkit se esconda en él y vuelva a infectar de nuevo nuestro ordenador.

Fuente:https://www.softzone.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad