Este artículo es una idea del negocio de ransomware y cómo funciona, con datos recopilados durante un período de dos años. Además, dado que el ransomware realiza transacciones en gran parte con Bitcoin, los métodos utilizados por el equipo de investigación de seguridad informática para descubrir y rastrear la actividad de ransomware también son de interés por sí mismos.

En este documento, creamos un marco de medición que usamos para realizar una medición a gran escala de dos años, de extremo a extremo, de pagos de ransomware, víctimas y operadores. En total, podemos rastrear más de $ 16 millones en pagos de rescate probablemente realizados por 19,750 víctimas potenciales durante un período de dos años.

En una breve explicación, ransomware es un tipo de malware que encripta los archivos de una víctima y luego exige un rescate para descifrarlos. Bitcoin es el medio de pago de elección para el ransomware: está descentralizado, en gran medida no regulado, y las partes en las transacciones se ocultan detrás de identidades pseudoanonímicas. También está ampliamente disponible para que las víctimas compren, y las transacciones son irreversibles.

Sin embargo, Bitcoin tiene una propiedad que no es deseable para los cibercriminales: todas las transacciones son públicas por diseño. Esto permite a los investigadores en seguridad informática , a través de la agrupación y seguimiento de transacciones, obtener el funcionamiento interno financiero de operaciones cibercriminales completas.

Conceptos básicos de Ransomware

El primer malware se entrega a la máquina de la víctima utilizando cualquiera de los métodos disponibles. Cuando se ejecuta, el ransomware cifra en silencio los archivos en la máquina de la víctima, y luego muestra una nota de rescate informando al usuario que sus archivos han sido encriptados y los contenidos se perderán para siempre a menos que paguen un rescate.

La nota de rescate incluye una dirección de rescate a la que se debe hacer mucho pago, o un enlace a un sitio web de pago que muestre esta dirección. Para la comodidad de la víctima, la nota también suele incluir información sobre cómo comprar los Bitcoins requeridos en los intercambios.

Cuando se confirma el pago, el ransomware descifra automáticamente los archivos o instruye al usuario sobre cómo descargar y ejecutar un binario de descifrado. El operador no necesita descifrar los archivos del usuario por supuesto, pero en general creo que es malo para las empresas si se corren las noticias en Internet de que incluso si pagas el rescate, aún no recuperarás el acceso a tus archivos.

Encontrar direcciones de ransomware

Para discernir las transacciones atribuibles a las campañas de rescate, diseñamos una metodología para rastrear los pagos de víctimas conocidas, agruparlos con víctimas previamente desconocidas, estimar los pagos que faltan y filtrar las transacciones para descartar los que probablemente no sean atribuibles a los pagos de rescate.

Se pueden encontrar verdaderas direcciones de rescate de víctimas mediante el robo de informes de infecciones de ransomware de foros públicos, y de fuentes propias como ID Ransomware que mantienen un registro de víctimas de ransomware y direcciones asociadas. Sin embargo, la cantidad de direcciones de depósito que se pueden recuperar de esta manera es bastante mínima.

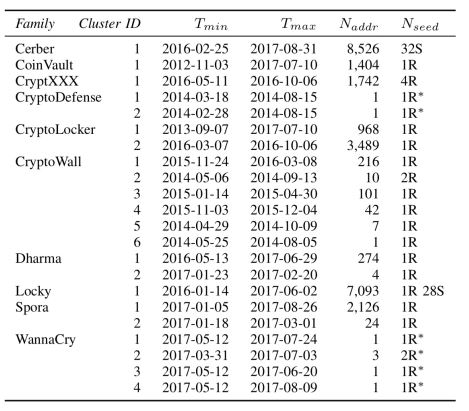

En total, los autores reunieron 25 direcciones aleatorias de las víctimas reales, en ocho familias ransomware: CoinVault, CryptXXX, CryptoDefense, CryptoLocker, CryptoWall, Dharma, Spora y WannaCry. Usando los entornos de sandbox, se obtienen 32 direcciones de rescate adicionales para Cerber y 28 para Locky.

Siguiendo el dinero

Comenzando con las direcciones de inicialización anteriores, podemos buscar direcciones que compartan con ellas, y por lo tanto, es muy probable que también estén bajo el control del operador de ransomware. Este es un refinamiento de las técnicas descritas en ‘A puñado de bitcoins’:

… este método ahora es propenso a vincular incorrectamente flujos que utilizan técnicas de anonimización, como CoinJoin y CoinSwap. Moser y Bohme desarrollaron métodos para detectar posibles transacciones anónimas. Los expertos en seguridad informática utilizan la plataforma de Chainalysis, que utiliza todos estos métodos y técnicas adicionales patentadas para detectar y eliminar transacciones anónimas, para rastrear los flujos de Bitcoins.

La técnica solo funciona si el operador de ransomware realmente gasta los bitcoins. Para las direcciones de rescate obtenidas a través de la autoinfección, eso no sucederá a menos que se pague el rescate. En lugar de pagar el rescate completo, los autores hacen micropagos de 0.001 bitcoins a estas direcciones.

Los 28 micropagos hechos a las direcciones de Locky fueron más tarde co-gastados por el operador junto con otras direcciones de billetera, “presumiblemente en un intento de agregar pagos de rescate”. Estos conducen al descubrimiento de un grupo de 7,093 direcciones.

Todos los 32 micropagos hechos a direcciones Cerber se movieron a una dirección de agregación única. Esta dirección se usa para mover los fondos, co-gasto con otras direcciones. Esto finalmente conduce al descubrimiento de un grupo de 8,526 direcciones.

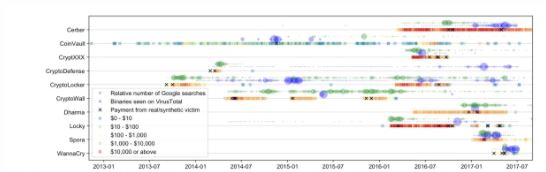

Como una verificación cruzada para ver si hay clústeres potencialmente perdidos, los analistas de seguridad informática comparan el momento del ingreso de Bitcoin a las direcciones de rescate, los términos de búsqueda de Google Trends for ransomware y la cantidad de binarios de ransomware en VirusTotal.

¿Cuánto dinero están recolectando los operadores de ransomware?

Los pagos se verifican para ver si es probable que provengan de víctimas reales. Se aplican dos filtros. El primer filtro verifica si las cantidades de pago coinciden con las cantidades de rescate conocidas. El segundo filtro comprueba que el movimiento de bitcoin en el gráfico de transacción coincide con el patrón esperado para el ransomware en cuestión.

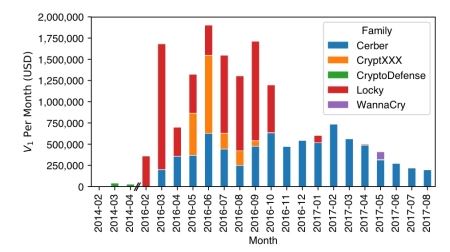

Según este análisis, es posible estimar los ingresos de cada familia de ransomware.

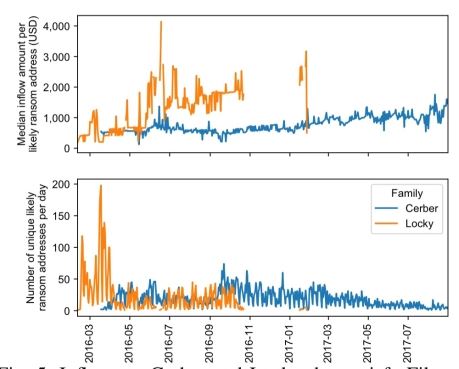

En total, los investigadores pueden rastrear $ 16,322,006 dólares estadounidenses en 19,750 posibles pagos de rescate de víctimas para 5 familias de ransomware durante 22 meses. Para Cerber y Locky, que generan direcciones únicas para cada víctima, es posible estimar el número de víctimas que pagan a lo largo del tiempo.

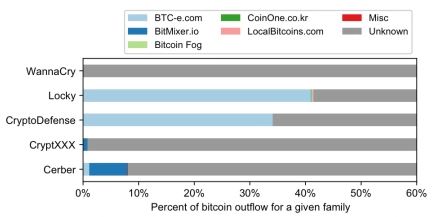

Al observar las salidas de direcciones de ransomware, podemos rastrear el movimiento a intercambios de bitcoin. La API de Chainalysis se utiliza para obtener identidades del mundo real de clusters de destino. Las principales entidades son BTC-e, CoinOne y LocalBitcoins, junto con BitMixer y Bitcoin Fog.

… BTC-e es el mayor intercambio conocido responsable de las salidas de Locky y CryptoDefense; $ 3,223,015 de las salidas de Locky ingresaron al clúster de BTC-e.

El documento también incluye el resultado de la ingeniería inversa del protocolo Cerber y la supervisión de sus paquetes UDP en la naturaleza.

Prevención, detección e intervención

A veces es posible rastrear los pagos de ransomware hasta el punto en que los operadores de ransomware cobran. También es posible interrumpir el proceso por el cual las víctimas pagan el rescate, privando así a los operadores de sus ganancias.

Esto introduce un problema ético único. Debemos considerar el impacto en las víctimas antes de acabar con la infraestructura del ransomware. Mientras que la interrupción del malware convencional reduce el daño a las víctimas, el efecto podría ser el opuesto al ransomware, dijeron profesionales de seguridad informática. Si cada víctima no paga o no puede pagar, la escala del problema probablemente disminuirá; sin embargo, esto significaría que algunas personas sufrirían daños adicionales al no poder recuperar sus archivos.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad