Investigadores en ciberseguridad concuerdan en que América Latina es, por alguna razón no definida, una tierra prolífica para los operadores de troyanos bancarios, con agresivas campañas de hacking detectadas recientemente y relacionadas con variantes de malware como Grandoreiro o Mekotio.

Esto no quiere decir que esas sean las únicas variantes detectadas, ya que en su último informe We Live Security señala la detección de Numando, un troyano bancario activo al menos desde 2018 y que emplea tácticas poco usuales con el fin de pasar desapercibido y comprometer a todos los usuarios posibles, principalmente en México, Brasil y ocasionalmente en España.

Sobre las características de Numando, los expertos mencionan que está escrito en Delphi y emplea la técnica conocida como “ventanas superpuestas” para el robo de información confidencial, que consiste en colocar imágenes sobre una plataforma de inicio de sesión real y así interceptar las claves de acceso del usuario. El malware almacena algunas de estas imágenes en archivos ZIP, mientras que otras usan una DLL de Delphi para el almacenamiento.

Numando también cuenta con características de backdoor para simular acciones del mouse o teclado del usuario, además de tareas propias de un troyano bancario como la captura de pantalla, finalización de procesos y apagado del sistema. Por otra parte, la principal diferencia entre esta variante y troyanos bancarios como Grandoreiro es que los comandos de Numando se definen como números y no como cadenas.

En cuanto al método de distribución de Numando, los creadores de este troyano parecen operar solo a través de correo electrónico, basándose en telemetría para identificar a potenciales objetivos. Es importante señalar que este método de ataque reduce considerablemente el alcance de la infección, así que se podría considerar a Numando como una variante más débil que otros troyanos bancarios.

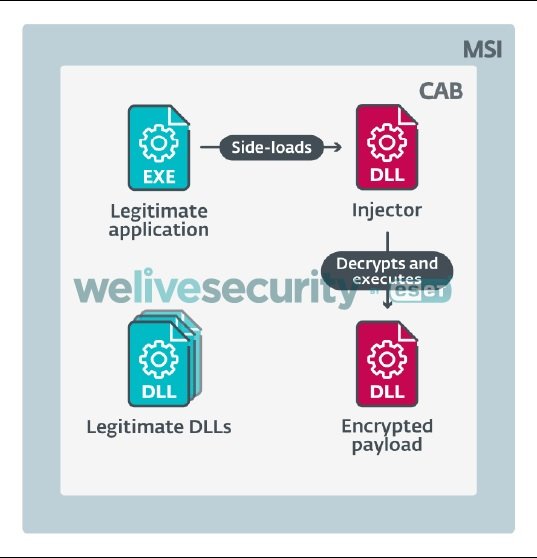

Por otra parte, en campañas recientes los hackers simplemente agregaron un archivo adjunto ZIP con un instalador MSI a cada email malicioso. Este instalador contiene un archivo CAB con una aplicación legítima, un inyector y una DLL troyana bancaria Numando cifrada.

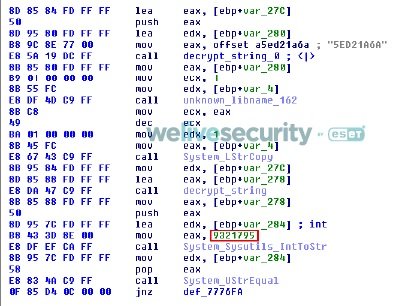

Si el usuario objetivo ejecuta el MSI, también ejecuta la aplicación legítima, llevando a la carga lateral del inyector. Este inyector localiza la carga útil y luego la descifra utilizando un algoritmo XOR simple como se muestra a continuación:

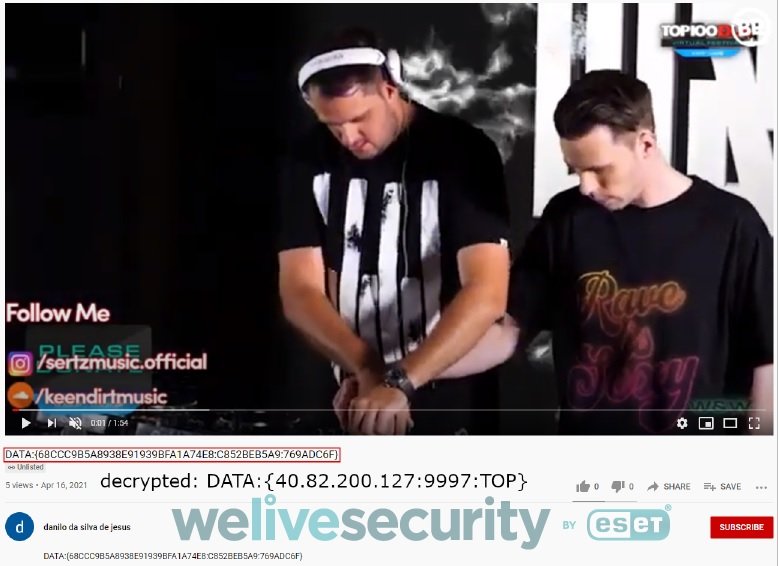

We Live Security también menciona que Numando abusa de algunos servicios públicos para el almacenamiento de su configuración remota; en este caso particular, los actores de amenazas usan YouTube y Pastebin ingeniosamente oculta.

En el ejemplo anterior, se muestra un formato simple para ocultar la configuración, que consiste en tres entradas delimitadas por “:” entre los marcadores DATA:{and}. Cada entrada se cifra por separado de la misma forma que otras cadenas en Numando, con la clave codificada en el binario.

Esta técnica dificulta el descifrado de la configuración sin tener el binario correspondiente, aunque los expertos señalan que los operadores de Numando no suelen cambiar sus claves de descifrado con frecuencia, permitiendo así el descifrado.

Si bien este troyano cuenta con algunas características únicas respecto a desarrollos similares, los expertos consideran que su alcance reducido y las prácticas de sus desarrolladores reducen considerablemente los riesgos para los usuarios, aunque esto no quiere decir que el riesgo de seguridad no deba ser tomado en serio.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad