El esperado lanzamiento de Mortal Kombat X, uno de los más populares juegos de pelea, finalmente llegó ayer. Pero el día lunes 13 de abril, previo a su estreno, ya circulaban falsas versiones con malware, como la que analizaremos en este post. Y es que los cibercriminales, claro, estaban ansiosos por demostrar sus técnicas maliciosas para atacar la seguridad de los usuarios.

Fue en mi primera consola de videojuegos Family Game donde tuve la oportunidad de conocerlo por primera vez, y desde entonces me gusta jugarlo hasta en las nuevas consolas, donde los gráficos han mejorado considerablemente mejorando la experiencia. Debido a estos notables cambios y mejoras, generó gran expectativa en sus aficionados y esto, por supuesto, es bien sabido por los cibercriminales, por lo que veremos cómo desde hace algunos días circula una falsa versión de este juego para PC, que infecta a sus víctimas con una variante de Zeus. Es detectado por los productos de ESET como Win32/Zbot.

Zbot (o Zeus), es un código malicioso de tipo botnet, el cual permite al atacante obtener control del equipo víctima y robar información como archivos del equipo, capturas de pantalla e inclusive usuarios y contraseñas. Como hemos visto en entradas anteriores, las botnets pueden ser utilizadas como control remoto por los atacantes, e involucrar a los equipos personales en actividades delictivas como por ejemplo ataques de denegación de servicio (DDoS).

Esta no es la primera vez que los cibercriminales esconden malware en juegos, y además, la industria se ha convertido en un blanco atractivo para ellos, de manera que existen diversos tipos de programas maliciosos en el universo gamer. Utilizando estas temáticas combinadas con técnicas de Ingeniería Social buscan propagar sus códigos maliciosos y obtener algún tipo de beneficio.

Analizando un falso crack de Mortal Kombat X

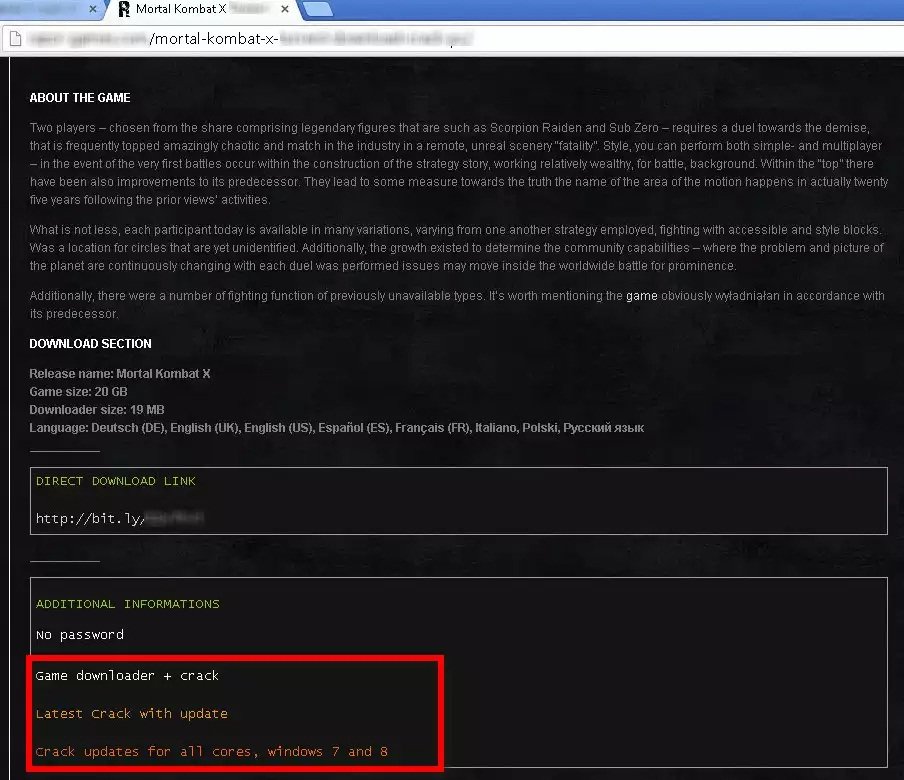

En la siguiente captura, pueden ver el falso crack de Mortal Kombat X con el que nos encontramos en el Laboratorio de Investigación de ESET Latinoamérica:

Como pueden observar, en el directorio hay dos carpetas, de las cuales una es su respectivo “Crack” (ya hemos visto los peligros que estos representan), y la otra llamada Redist posee el instalador de ActiveX y Redist. El archivo ejecutable “Mortal Kombat X Game Downloader.exe” es una aplicación que simula descargar el juego. Sin embargo, no es más que eso, una simulación; si bien muestra una barra de progreso de descarga en el correspondiente directorio de instalación, en realidad no descarga absolutamente ningún archivo.

Mientras tanto, el sitio (no oficial) donde se encuentra publicado, aparte de contar con el enlace para su descarga, afirma que el crack funciona inclusive en Windows 7 y Windows 8, tal como se muestra en la siguiente captura:

Lo cierto es que se descarga un comprimido con extensión .RAR, que contiene todos los archivos vistos anteriormente. Lo interesante de este caso es que si se hace doble clic para ver su contenido, es detectado proactivamente por una solución de seguridad instalada como ESET Smart Security, en este caso como variante de Win32/Spy.Zbot.ZR. Para determinar cuán malicioso era, decidimos llevarlo a un entorno virtualizado para su ejecución.

La importancia de una detección proactiva

Si bien lo único que intentamos hacer es abrir este comprimido, y no ejecutar su contenido, rápidamente se detectó que en alguno de sus ejecutables había una amenaza. Ahora, si esta acción se realizara en un sistema sin protección, la víctima correría muchos más riesgos ya que no podría detectar esta amenaza sin descomprimir este archivo.

Siempre mencionamos la importancia de contar con una solución de seguridad instalada y actualizada constantemente; gracias a esta medida, cuando el usuario hace doble clic en el comprimido, todo su contenido se vuelca en memoria, permitiéndole al producto escanearlo para detectar la amenaza antes de que esta llegue a algún directorio y pueda ser ejecutada.

Si estuviera desprotegido y ejecutara la amenaza, en segundo plano sucedería lo que pudimos ver en el proceso de análisis, donde una vez ejecutada la aplicación para descargar el juego en cuestión, intenta conectarse con el C&C (Command & Control) del panel de Zeus del atacante.

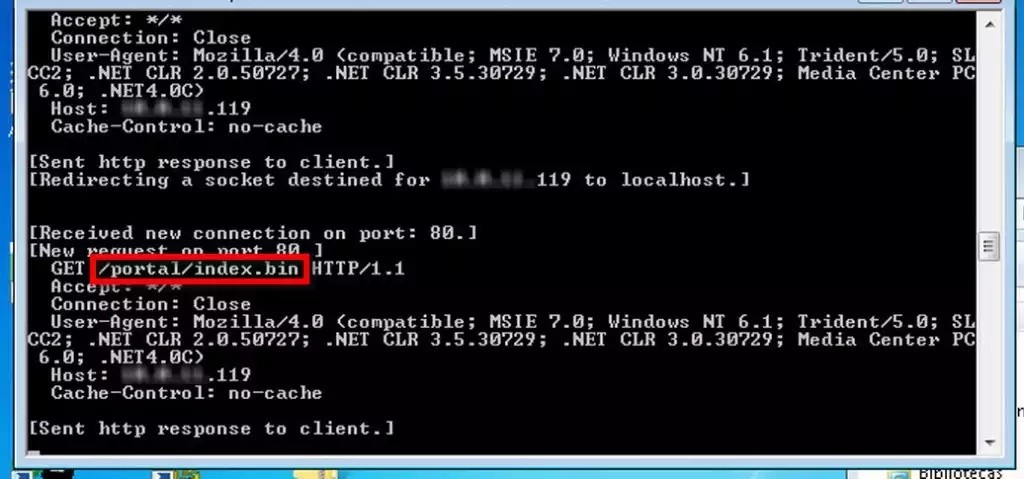

Veamos la captura de pantalla de lo mencionado -el intento de conexión al panel:

Lo que se muestra en el ejemplo es el intento de descarga del archivo “index.bin” correspondiente a la configuración de Zbot, que intenta descargar el bot al momento de infectar un sistema.

Conclusión

Como pudimos ver, y a esta altura después de habernos encontrado con casos similares como el falso crack de Crysis 3, podemos apreciar que también los videojuegos populares serán la excusa perfecta para que los atacantes puedan distribuir sus códigos maliciosos con temáticas actuales y populares.

Como reflexión, debemos tener en cuenta que así como todos trabajamos en diferentes ámbitos a diario, los videojuegos no se crean por arte de magia. Detrás de ellos hay grandes equipos de desarrolladores y empresas que viven de su creación para que todos podamos divertirnos en nuestras consolas.

¿Están dispuestos a instalar un juego que no proviene de su fuente oficial para no pagar su licencia, sin saber lo que realmente están descargando y qué consecuencias podría tener en su sistema? ¿O prefieren pagar lo que cuesta el juego y todo software necesario para ejecutarlo, pero tener la tranquilidad de que ante cualquier eventualidad, existe una empresa detrás que responderá con una solución?

En ESET también tenemos alma de gamers y es por eso que esperamos que disfruten de sus videojuegos en forma segura, al tiempo que protegen sus recursos valiosos.

Fuente:https://www.welivesecurity.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad