Investigadores de BlackBerry ThreatVector detallaron la detección de una variante de malware para Linux capaz de vivir a costa de los recursos del sistema comprometido. Apodado como Symbiote, los expertos aseguran que esta cepa es altamente sofisticada y tiene un comportamiento parasitario nunca antes visto, avanzando a pasos agigantados por toda América Latina.

La principal característica de Symbiote es que requiere infectar otros procesos en ejecución para logar un compromiso exitoso. En lugar de usar un ejecutable como lo haría cualquier variante de malware convencional, los hackers usan una biblioteca de objetos compartidos (SO) cargada en los procesos en ejecución a través de LD_PRELOAD, infectando así los sistemas vulnerables.

Después de infectar los procesos en ejecución en el sistema, Symbiote proporciona a sus operadores funcionalidades de rootkit, además de capacidades de acceso remoto y recopilación de credenciales.

Orígenes

Los investigadores detectaron por primera vez el malware en noviembre de 2021, atribuyendo su desarrollo a grupos de hacking contra el sector financiero en América Latina. Al infectar un sistema objetivo, Symbiote oculta cualquier indicio de actividad maliciosa, lo que vuelve las infecciones prácticamente indetectables, incluso usando técnicas de análisis forense.

Además de las tácticas de rootkit, el malware también implanta un backdoor en el sistema para que los operadores puedan iniciar sesión como cualquier usuario empleando una contraseña codificada y así ejecutar comandos con altos privilegios.

Otra característica interesante sobre Symbiote es su funcionalidad de enganche Berkely Packet Filter (BPF), empleado por otras variantes de malware para encubrir sus comunicaciones C&C. No obstante, Symbiote usa BPF con el fin de ocultar el tráfico de red malicioso en los sistemas infectados.

Si un administrador inicia cualquier herramienta de captura de paquetes en el sistema Linux afectado, el código de bytes BPF se inyecta en el kernel que define qué paquetes deben capturarse. En este proceso, Symbiote agrega primero su propio código de bytes para poder filtrar el tráfico de red que desea ocultar.

Tácticas de evasión

Está claro que este malware es altamente sigiloso. Según los expertos, Symbiote está diseñado para ser cargado a través de la directiva LD_PRELOAD, permitiendo que se cargue antes que cualquier otro objeto compartido. Gracias a que se carga primero, puede secuestrar las importaciones de otros archivos de la biblioteca cargados para la aplicación.

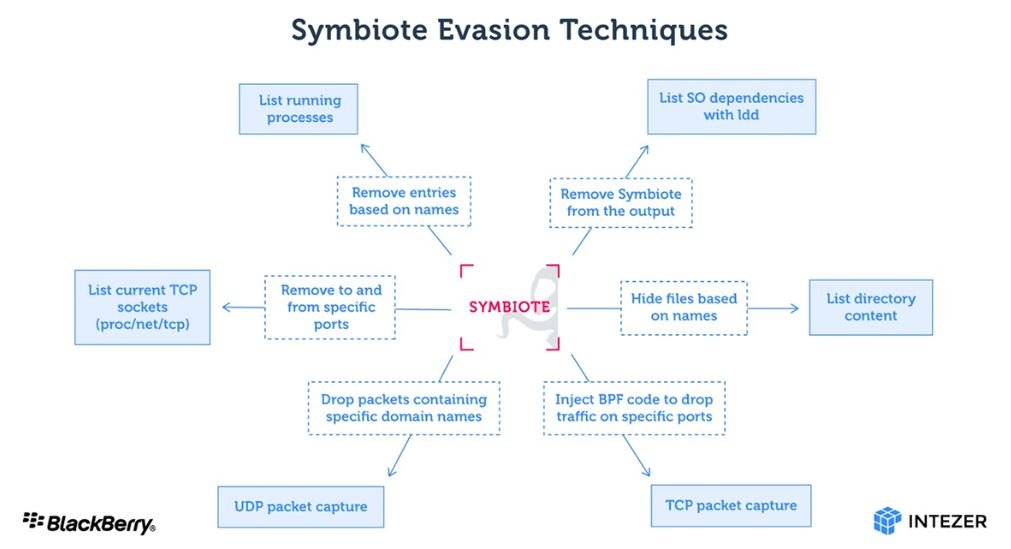

Symbiote usa esto para ocultar su presencia en la máquina conectando las funciones libc y libpcap. La siguiente captura de pantalla muestra las distintas tácticas de evasión del malware:

Debido a que Symbiote funciona como un rootkit a nivel de usuario, puede ser difícil detectar una infección. La telemetría de red se puede utilizar para detectar solicitudes de DNS anómalas, y herramientas de seguridad como el antivirus deben vincularse estáticamente para garantizar que no estén “infectados” por rootkits de usuario. Los vectores de infección aún son desconocidos, por lo que los administradores de sistemas Linux deberán permanecer atentos ante cualquier mínimo indicio de infección.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad