Investigadores de Proofpoint reportan la detección de una nueva variante de troyano de acceso remoto (RAT) caracterizada por el uso de múltiples técnicas y componentes para prevenir el análisis y la ingeniería inversa. Identificado como Nerbian RAT, este nuevo malware está escrito en Go, y es capaz de aprovechar varias rutinas de cifrado para evadir la detección por completo.

COVID-19 aún es un buen señuelo

Nerbian RAT fue detectado a finales de abril como parte de una campaña basada en el envío de emails maliciosos en los que los actores de amenazas se hacían pasar por representantes de la Organización Mundial de la Salud (OMS). Los hackers detrás de esta campaña enviaron menos de 100 emails, principalmente a empresas privadas en Italia, Reino Unido y España.

Como se muestra en la siguiente captura de pantalla, el mensaje proviene de la dirección email who.inter.svc@gmail.com, e incluyen archivos adjuntos identificados como who_covid19.rar con who_covid19.doc adentro, covid19guide.rar con covid19guide.doc adentro y covid-19.doc.

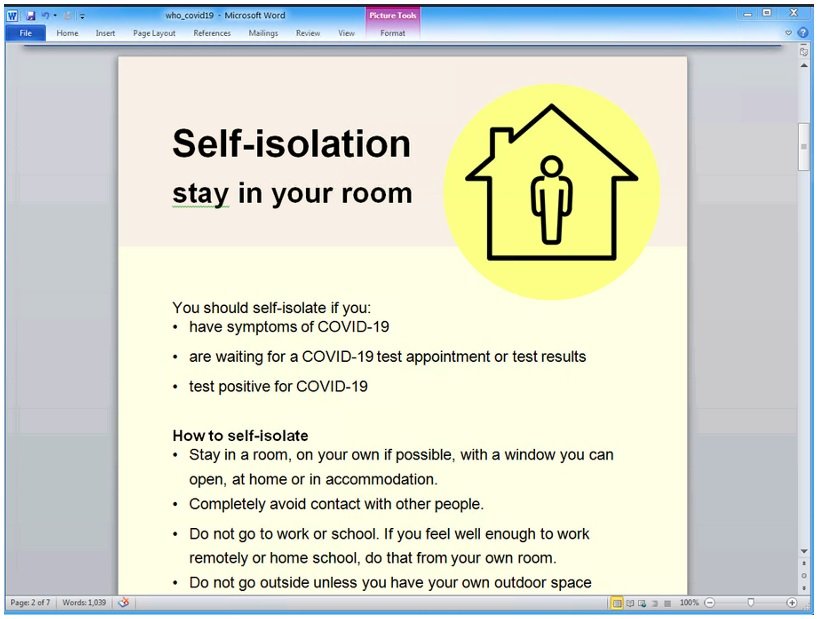

Los archivos adjuntos son descritos como documentos de Word cargados de macros. Cuando las macros están habilitadas, el documento revela información relacionada con la COVID-19. Este es un señuelo similar al empleado por los grupos de hacking a inicios de 2020, el momento más crítico de la pandemia.

Cuando el usuario objetivo descarga estos documentos, se inicia la infección en el sistema afectado, lo que podría llevar a su compromiso total.

¿NerbianRAT?

Aunque al inicio los investigadores no tenían gran idea sobre Nerbia, aunque tomó poco tiempo descubrir que esta era una referencia literaria. Nerbia es un lugar ficticio descrito en la novela Don Quijote, con un escudo de guerra con una cimera de espárragos y un estandarte con la frase “Prueba tu suerte”.

Muchas de las cadenas que hacen referencia a Nerbia se ubicaron en el dropper complementario (UpdateUAV.exe). No hay referencias a Nerbia en la propia carga útil de RAT (MoUsoCore.exe).

Los investigadores mencionan que el dropper y el RAT fueron desarrollados por los mismos actores de amenazas y, si bien el dropper puede ser modificado para entregar otras cargas maliciosas, este componente está configurado estáticamente para descargar y establecer persistencia para cargas específicas, funcionando así al menos hasta el momento de la investigación de Proofpoint.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad