No solo nos tenemos que preocupar de los fallos o vulnerabilidades de software, también tenemos que controlar el hardware. Por ejemplo controlar las contraseñas de BIOS y evitar el arranque en dispositivos como CD-ROM o memorias USB, también tenemos que controlar el uso de keyloggers hardware que se conectan entre el teclado y la placa base y almacenan todo lo que tecleamos. Estos keyloggers son muy eficientes y imposibles de detectar por software.

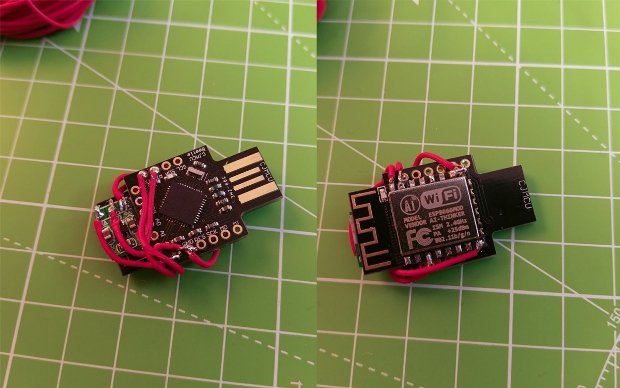

El concepto de keyloggers ha evolucionado con el paso de los años, de la mano de los avances en computación. Un ejemplo de esto es el proyecto Wi-Fi Ducky bajo lincencia MIT, un dispositivo BadUSB controlado por Wi-Fi para ejecutar de forma remota Ducky Scripts. Funciona con el ESP8266, un popular chip Wi-Fi utilizado en muchos proyectos. Debido a que es barato, pequeño y tiene su propio sistema de archivos (SPIFFS), es perfecto para habilitar una conexión remota fácil y mantener las cargas útiles de Ducky Script. Aunque el ESP8266 es impresionante, no tiene USB nativo, lo que significa que no puede actuar como un teclado, aquí es donde entra el juego el Atmega32u4 que puede actuar como teclado y gracias a Seytonic ejecutar Ducky Script.

La combinación del ATmega al ESP8266 vía serial forman el Wi-Fi Ducky. Su funcionamiento se basa en que el ESP8266 abre un punto de acceso Wi-Fi y aloja una interfaz web de lo que puede cargar y administrar sus scripts. Una vez ejecutado, enviará el script al ATmega, que luego lo ejecutará en la máquina de destino.

Con la conectividad Wi-Fi se puede cargar y ejecutar cargas útiles de Ducky Script de forma remota. Sólo hay que conectar el dispositivo, conectarse a su red Wi-Fi y ya se tiene control total sobre la máquina de destino. También tiene una gran ventaja sobre otros BadUSBs, puede probar sus secuencias de comandos en vivo, no es necesario copiarlos en una tarjeta micro-sd o compilarlos. Puede ejecutarlos en directo a través de la interfaz web, lo que hace que su súper fácil la prueba y permite mejorar las secuencias de comandos.

También añade una gran cantidad de posibilidades para diferentes ataques. Es posible descargar ejecutables desde el chip Wi-Fi, de Internet. O ejecutar diferentes ataques y enviar los resultados de nuevo. O abrir un shell reverso en el ESP8266s Wi-Fi.

Fuente:https://www.gurudelainformatica.es/2017/10/la-evolucion-de-los-keyloggers-ii.htmlz

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad