Un grupo de hackers chino utilizó simultáneamente seis puertas traseras diferentes contra más de una docena de plantas industriales, institutos de investigación, agencias gubernamentales y ministerios en Bielorrusia, Rusia, Ucrania y Afganistán, dijeron el lunes investigadores de Kaspersky.

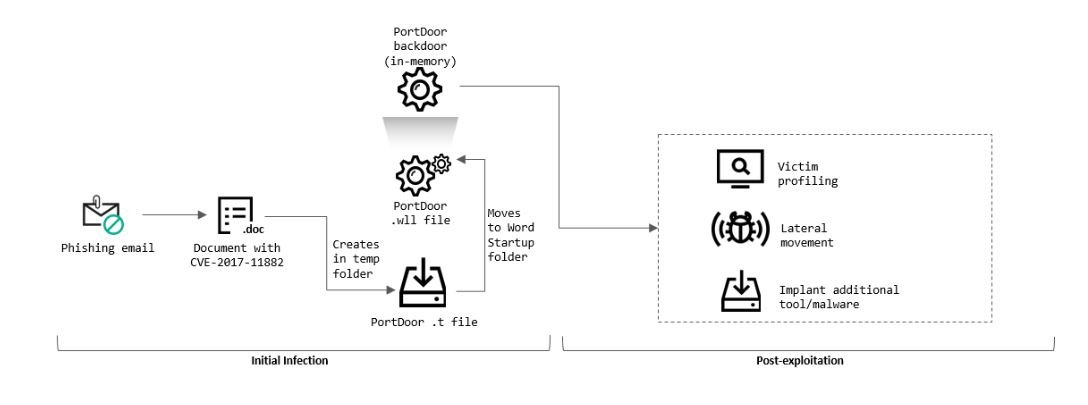

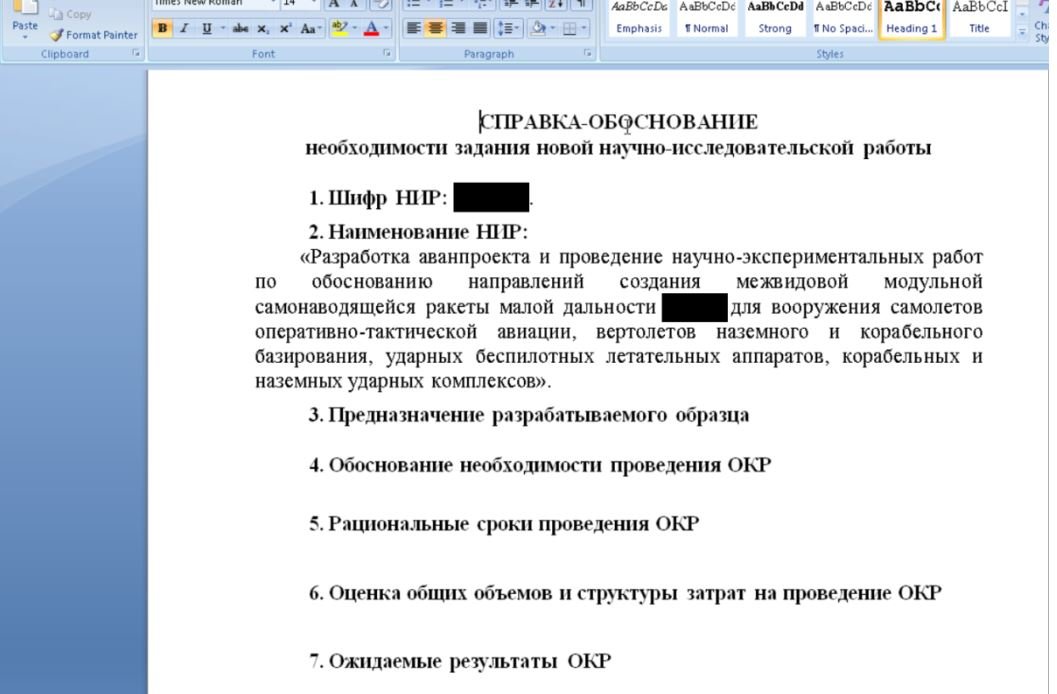

A través de correos electrónicos de phishing cuidadosamente elaborados, incluidos algunos que hacían referencia a información relevante para la organización víctima que aún no era pública, el grupo logró “penetrar en docenas de empresas e incluso secuestrar la infraestructura de TI de algunas, tomando el control de los sistemas utilizados para administrar soluciones de seguridad, ” , dijeron los investigadores.

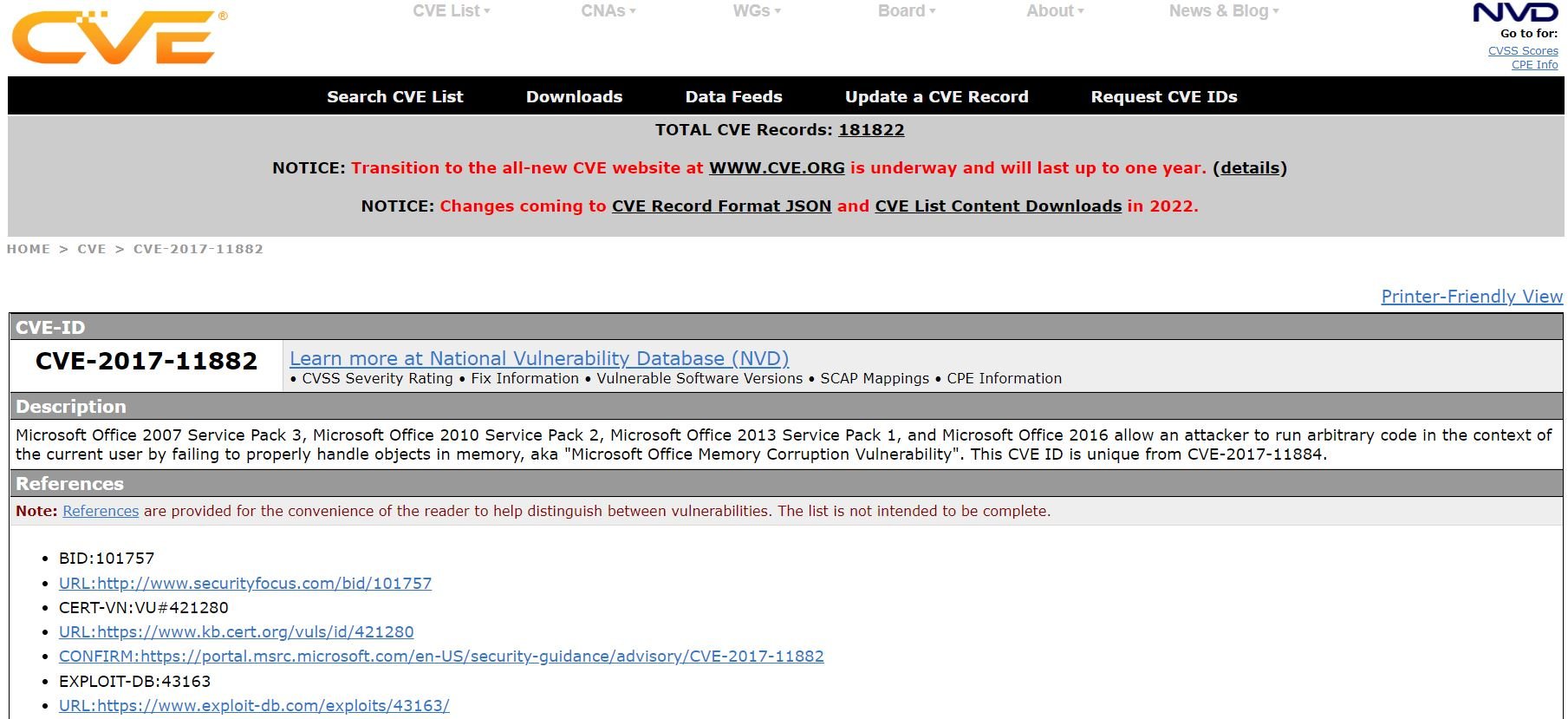

La vulnerabilidad explotada en el ataque, descubierta por primera vez en enero de 2022, permitió a los atacantes ejecutar código sin ninguna actividad adicional del usuario, dijeron los investigadores. En un caso, dijeron, los atacantes obtuvieron el control de un centro de control de soluciones de ciberseguridad sin nombre, que les dio acceso generalizado y persistencia en la red.

Un chino rastreado como TA428 por múltiples empresas de ciberseguridad es el probable culpable, dijeron los investigadores de Kaspersky el lunes, en base a varios indicadores técnicos y superposiciones con operaciones anteriores, incluida una que apuntó a un contratista de defensa con sede en Rusia con vínculos con la Armada rusa.

“El phishing selectivo sigue siendo una de las amenazas más relevantes para las empresas industriales y las instituciones públicas”, dijeron los investigadores. “Los atacantes utilizaron principalmente malware de puerta trasera conocido, así como técnicas estándar para el movimiento lateral y la evasión de la solución antivirus. Al mismo tiempo, pudieron penetrar en docenas de empresas e incluso tomar el control de toda la infraestructura de TI y las soluciones de seguridad de TI de algunas de las organizaciones atacadas”.

Los hackers chinos han estado ocupados apuntando a entidades rusas a raíz de la invasión rusa de Ucrania el 24 de febrero, principalmente buscando inteligencia sobre el pensamiento o la planificación del gobierno ruso, dijeron los investigadores.

Las campañas también han incluido operaciones de información dirigidas a audiencias nacionales e internacionales que han impulsado las narrativas de desinformación rusas, un reflejo de las tareas complicadas y variadas de los grupos de hackers chinos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad