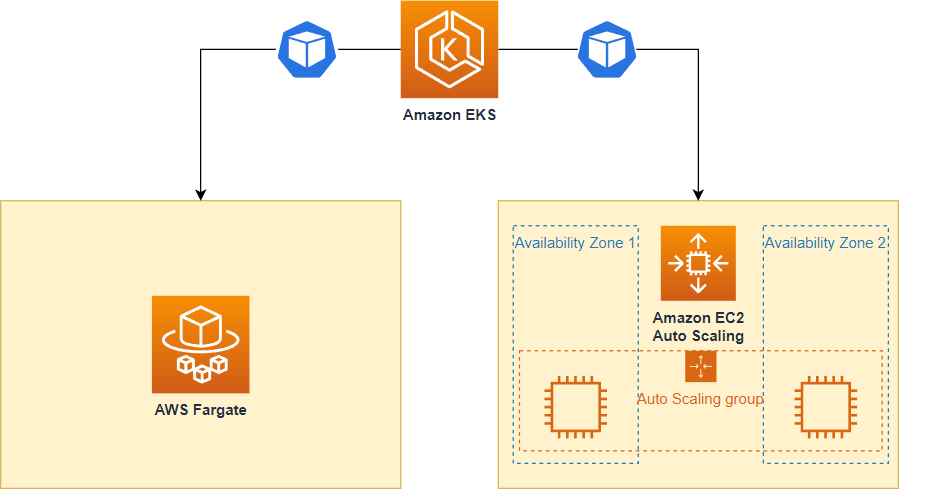

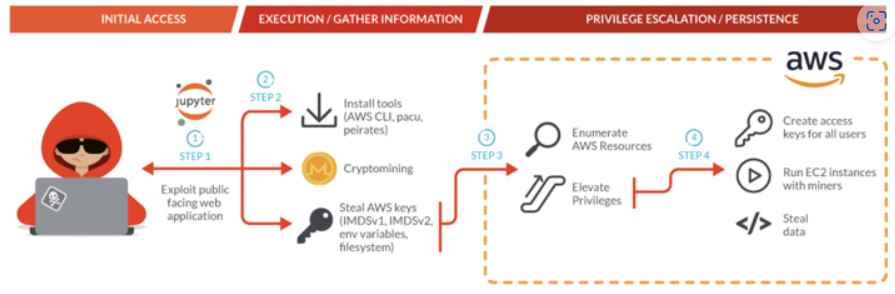

Sysdig, una empresa que se especializa en inteligencia de seguridad cibernética, descubrió una operación de piratería sofisticada conocida como Scarleteel en febrero. Desde entonces, Scarleteel ha perfeccionado sus técnicas de infección y exfiltración y ha pasado a la fase dos. Las operaciones recientes de Scarleteel tienen configuraciones específicas como AWS Fargate y Kubernetes, lo que indica un claro cambio de solo criptominería a una explotación adicional, como el robo de derechos intelectuales. Durante el ataque más reciente, se vio a Scarleteel aprovechando una pequeña falla en la política de AWS para aumentar sus privilegios de acceso de administrador y tomar el control de la cuenta de Fargate. A través de esta vulnerabilidad, Kubernetes parecía ser objeto de más ataques.

El objetivo de Scarleteel es ganar persistencia en una carga de trabajo vulnerable de Kubernetes para elevar los privilegios de la nube y, en última instancia, causar daños financieros a través del cripto-jacking y el robo de propiedad intelectual. Una sola aplicación web vulnerable, o en el caso de Scarleteel, un Jupyter Notebook, puede comprometer por completo una cuenta de Amazon Web Services.

Los scripts que se utilizaron en los ataques para robar información parecían ser conscientes de que se estaban ejecutando en un contenedor alojado por Fargate, ya que llevaron a cabo las instrucciones adecuadas para recopilar las credenciales.

Sus scripts se comunican con una variedad de servicios para recopilar información sobre el medio ambiente. Después de eso, continúan con su ataque utilizando herramientas que están dirigidas a ciertos servicios (por ejemplo, peirates en pods de Kubernetes o pacu después de obtener las credenciales de AWS). Las herramientas de ataque de código abierto populares, como Pacu y Peirates, son utilizadas con frecuencia por los evaluadores de penetración y los equipos rojos para evaluar el nivel de seguridad proporcionado por la nube actual y la arquitectura de Kubernetes. Como herramienta de enumeración posterior a la explotación, Pacu se utilizó en el ataque Scarleteel. Esto permitió al atacante analizar rápidamente la cuenta de AWS de la víctima en busca de más de 20 vías de escalada de privilegios existentes. Peirates, por otro lado,

Para evitar ser descubierto, Scarleteel también usó un método de exfiltración de última generación. Decidió usar funciones integradas de shell en lugar de las herramientas de línea de comandos más populares, como “curl” o “wget”, que es un enfoque más sigiloso para evadir los registros de cloudtrail. Debido a que Scarleteel emplea funciones integradas de shell para ejecutar llamadas externas de red a direcciones IP controladas por el atacante, el ataque parecerá “normal” para la mayoría de las soluciones de monitoreo de seguridad simples que utilizan firmas preconstruidas. El actor malicioso también utilizó la interfaz de línea de comandos (CLI) de AWS comprometida para descargar y ejecutar Pandora, una pieza de malware que forma parte de Mirai Botnet y que se dirige principalmente a dispositivos IoT conectados a Internet para llevar a cabo DDoS a gran escala. operaciones. Antes de que pueda hacer que su entorno sea más resistente a una entidad como ScarletEel, primero deberá tomar ciertas precauciones para evitar que los posibles atacantes entren. Sin embargo, si aún logran lograrlo a pesar de sus mejores esfuerzos, deberá implementar una seguridad de tiempo de ejecución confiable.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad