Su vida de la pila podría dar a los hackers una puerta trasera en el seguimiento de su actividad en Internet.

Esto es según investigadores franceses y belgas, que afirman haber descubierto un fallo de seguridad que permite a los navegadores de Internet para identificar un usuario de Internet, incluso si ellos están tratando de ocultar su identidad.

La falla reside en la API de estado de la pila – un conjunto de protocolos – para HTML5, la versión actual del idioma de la web. La API proporciona un navegador web, como Google Chrome o Firefox, con la información sobre un smartphone, tablet o duración de la pila del dispositivo, lo que le permite activar el modo de ahorro de energía cuando la pila se está agotando.

Los usuarios no pueden optar por la API de estado de la pila y de la World Wide Web Consortium (W3C), que establece los estándares de Internet, no se había marcado como un riesgo para la seguridad en la introducción de HTML5.

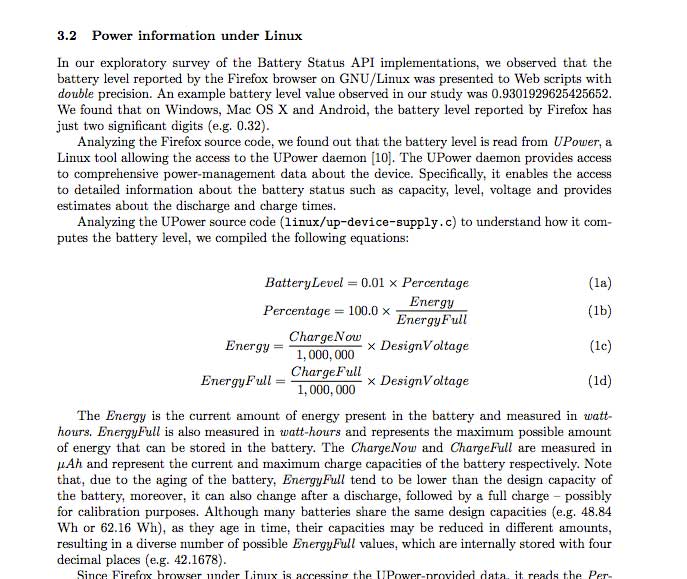

Este no es el caso, de acuerdo a los investigadores, que afirman que los datos pueden, en teoría, ser lo suficientemente precisos para identificar a un usuario. La API de estado de la pila funciona proporcionando a navegador con un indicador de 0 a 1 se llama “nivel”, así como el número previsto de segundos que se necesitaría para cargue y descargue completamente la pila.

Los investigadores, que han probado el navegador Firefox en el sistema operativo Linux, encontraron que podría haber al menos 14,2 millones de combinaciones diferentes de estos datos, que era lo suficientemente fácil para los usuarios de Internet para ser identificados por su estado de la pila. El estado cambia sólo cada 30 segundos, lo que significa que durante un corto tiempo la ID puede actuar como un “identificador estático”.

El respectivo nivel de propiedades, chargingTime y dischargingTime se puede acceder en JavaScript llamando primero a la navigator.getBattery () Método 3 para obtener un objeto BatteryManager que luego expone estas propiedades.

La API no requiere permiso del usuario para leer la información de la pila, cualquier sitio web o de terceros guiones incluidos en ellos, puede utilizar la API.

Un script puede utilizar la API de estado de la pila para el seguimiento de un usuario de Internet que ha limpiado sus datos de navegación, y luego restablecer identificadores tales como cookies, sin el conocimiento del usuario, un proceso conocido como Respawning. Esto le permitiría mantener el seguimiento del usuario sin su conocimiento menciono experto de servicios de soluciones de seguridad informática Mike Stevens.

La posibilidad de ser afectados por este error es relativamente baja. Prueba del investigador se realizó durante Firefox en una máquina Linux, que permitía datos de estado de la pila particularmente precisa hasta 16 puntos decimales. Los datos que otros sistemas operativos como Windows, OSX y Android y navegadores recogen no son tan precisos, así que no hay tantas combinaciones posibles de los datos y es más difícil de localizar un usuario.

Del mismo modo, muy pocos usuarios de Internet son propensos a tomar medidas para proteger su identidad de una manera que el seguimiento de los datos de la pila se convierte en una opción seria para hacker o NSA.

Sin embargo, los investigadores han recomendado mejorar los estándares. Esto incluye limitar la precisión de tales lecturas de la pila – un navegador no necesita estadísticas de duración de pila tan precisos – o hacer que navegadores piden permiso para acceder a la API de estado de la pila.

Fuente: https://eprint.iacr.org/2015/616.pdf

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad