Investigadores de Estados Unidos demostraron como cualquier computadora o dispositivo puede ser hackeada desde adentro mediante ondas de sonido, con el fin de enviar la información desde una oficina a una antena de radio AM.

Un equipo de seguridad e investigación de Estados Unidos demostró que existe la posibilidad de hackear computadoras, impresoras y otros millones de dispositivos desde adentro, con el fin de enviar información desde una oficina a través de ondas de sonido.

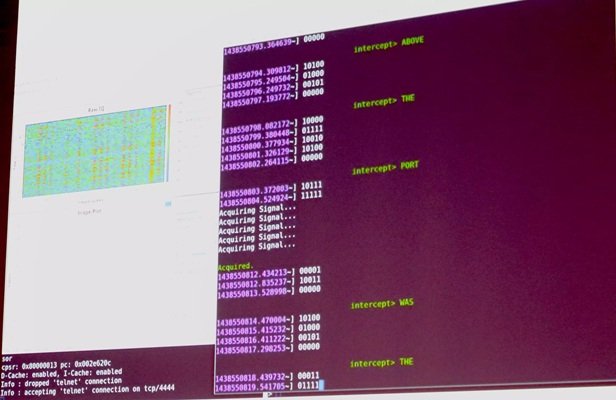

El programa de ataque toma control de las clavijas del hardware hacia los circuitos de entrada y salida, y los hace vibrar a la frecuencia de la elección del investigador, lo cual puede ser auditivo o no. Lasvibraciones pueden ser interceptadas con una antena de radio AM desde una distancia corta.

Por décadas, agencias de espionaje e investigadores han indagado formas oscuras de extraer información de los teclados y, como es deseado, han capturado la luz con éxito, así como el calor y otras prolongaciones que les permiten a los receptores reconstruir el contenido.

La nueva antena de transmisión improvisada, apodada “Funtenna” por el líder de investigación Ang Cui de Seguridad de Red Balloon, agrega otro canal que, de igual manera, sería difícil de detectar porque los registros de tránsito no obtendrían los datos dejando rastros.

Cui hizo una demostración del sistema para algunos reporteros en su plática de este miércoles, en la conferencia anual de seguridad de Black Hat Hackers, que se lleva a cabo en Las Vegas. Dijo que él revelaría el código del concepto después de la plática, permitiéndoles a otros investigadores y a hackers, potencialmente maliciosos, basarse en su trabajo.

Los hackers necesitarían una antena que estuviera cerca del edificio clave para recopilar las ondas auditivas, dijo Cui. Y, además, necesitarían encontrar una forma de entrar a una máquina específica y, así, transformar los datos deseados en el formato de transmisión.

Pero el desarrollo de la herramienta en los últimos dos años es otro fin lucrativo en el cual un conjunto de ampliación de dispositivos puede ser manipulable en formas impredecibles y los atacantes van incrementando su ventaja sobre las víctimas mientras los gadgets se hacen más complejos.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad