Todo aquel usuario interesado en comprobar la seguridad de redes y sistemas, o simplemente interesado en el hacking ético suele llevar siempre encima una serie de aplicaciones y herramientas con las que poder trabajar desde cualquier ordenador. En la red existe un gran número de herramientas y aplicaciones relacionadas con la seguridad informática, incluso es posible optar por distribuciones Linux completas que traen cientos de estas instaladas por defecto de manera que simplemente con un CD podamos tener a nuestra disposición todas ellas.

En este artículo vamos a recopilar las 10 herramientas más utilizadas y mejor valoradas por los investigadores de seguridad para llevar a cabo auditorías de seguridad informática y de redes, así como prácticas de hacking ético. Todas estas aplicaciones son independientes, ya que en un artículo anterior hemos hablado de las 10 distribuciones Linux pensadas para realizar auditorías de seguridad más utilizadas.

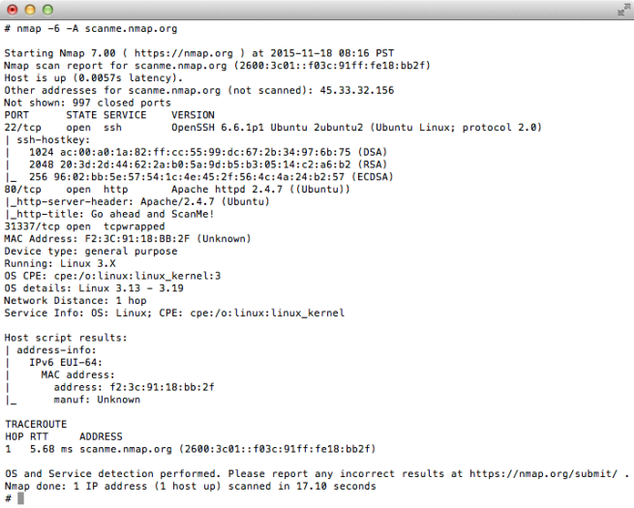

Nmap, la herramienta más conocida para hacking ético

Esta herramienta, de código abierto, es sin duda el analizador de red más conocido y utilizado por los usuarios que quieren comprobar de forma remota la seguridad de un sistema informático. Entre otras, las principales funciones que nos ofrece esta herramienta son control de puertos abiertos, horario de uso de servicios de red, control del host y de la actividad en la red del mismo, así como identificar la configuración del ordenador (sistema operativo, firewall, etc).

Podemos descargar Nmap de forma gratuita desde su página web.

Metasploit

Los exploits son pequeñas piezas de software diseñadas para aprovechar vulnerabilidades en otras aplicaciones o sistemas operativo. Metasploit es uno de los kits de explotación más grandes de la red. En él podemos encontrar un gran número de exploits con los que vamos a poder analizar la seguridad de cualquier sistema y su robustez frente a este tipo de ataques informáticos.

Metasploit no es gratuita ni de código abierto (aunque ofrece una versión gratuita y limitada para estudiantes y pequeños profesionales), pero pese a su precio es una de las herramientas más utilizadas por investigadores de seguridad y para realizar pruebas de hacking ético.

Podemos comprar Metasploit desde su página web principal.

Angry IP Scanner

Esta herramienta gratuita y de código abierto, también conocida como IPScan, es utilizada en el hacking ético para realizar escáneres de red. Su principal característica es su sencillez de uso ya que, gracias a ello, el proceso de análisis de direcciones IP y puertos para encontrar posibles puertas traseras es muy rápido y simple, bastante más que con otras herramientas similares.

Podemos descargar esta herramienta de forma gratuita desde su página web.

Cain and Abel, el todo en uno de las contraseñas

Esta herramienta es una de las más completas cuando hablamos de recuperación de contraseñas. Desde ella vamos a poder llevar a cabo una serie de ataques (por ejemplo, la captura de datos de red) para intentar buscar debilidades en las contraseñas o si es posible adivinarlas a través de técnicas de explotación, por fuerza bruta, por diccionario e incluso por criptoanálisis.

Cain and Abel es compatible con diferentes hashes de contraseña como NTLM, MD2, MD5, SHA-1 y SHA-2 y, además, es capaz de llevar a cabo otras funciones más complejas como la grabación de llamadas Vo-IP.

Podemos descargar esta herramienta de forma gratuita desde su página web.

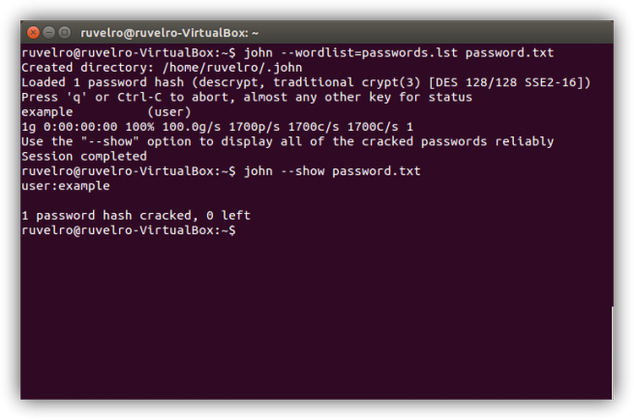

John The Ripper

Siguiendo con las contraseñas, esta herramienta es una de las más utilizadas para llevar a cabo ataques de diccionario y, sobre todo, de fuerza bruta para poder deducir contraseñas.

John The Ripper también puede ser utilizado para llevar a cabo tareas bastante más complejas como buscar posibles grietas en las contraseñas analizando los hashes o comparando las diferentes salidas de datos al generar contraseñas.

Podemos descargar esta herramienta desde su página web principal.

THC Hydra

Una vez más, esta aplicación también es utilizada para comprobar la seguridad de las contraseñas de un sistema o de una red. THC Hydra se utiliza principalmente para comprobar la robustez de una clave mediante ataques de diccionario o de fuerza bruta, especialmente de cara a páginas web.

También permite atacar otro tipo de plataformas como servidores de correo electrónico, bases de datos, LDAP, servidores SMB, VNC y SSH.

Podemos descargar esta herramienta desde su página web principal.

Burp Suite

Esta herramienta se utiliza especialmente en el hacking ético de páginas y aplicaciones web. Esta herramienta cuenta, por defecto, con dos funcionalidades: “Burp Suite Spider”, que permite enumerar los parámetros potencialmente vulnerables de una red e “Intruder”, módulo que facilita y automatiza los ataques.

Esta herramienta dispone de una versión gratuita, limitada en funciones, y una versión de pago más completa y eficaz.

Podemos obtener más información sobre esta herramienta desde su página web.

Ettercap

Ettercap es una de las herramientas más utilizadas para hacking ético a nivel de red. Esta herramienta permite llevar a cabo diferentes ataques como ARP poisoning para identificar sistemas dentro de una red, tras lo cual lanzar otro tipo de ataques como MITM para poder llevar a cabo ataques más avanzados, por ejemplo, la explotación de vulnerabilidades.

Una de las mejores características de Ettercap es la posibilidad de ampliar sus funciones mediante plugins.

Podemos descargar Ettercap desde su página web principal.

Nessus Remote Security Scanner

Esta herramienta permite realizar pruebas de hacking ético analizando y comprobando vulnerabilidades en sistemas remotos. El software de Nessus es utilizado en más de 75.000 organizaciones de todo el mundo, por lo que, aunque antes era software libre, recientemente la herramienta ha adoptado una forma privativa para poder explotar un modelo de negocio gracias a ella.

La principal característica de esta plataforma es su eficacia, por lo que empresas y organizaciones la utilizan para blindar todo tipo de aplicaciones y dispositivos que puedan contener datos críticos.

Podemos acceder a su página web desde el siguiente enlace.

Wapiti

Aunque esta herramienta es poco conocida, tiene un número de usuarios considerable. Wapiti es capaz de escanear un sistema o una red y detectar cientos de vulnerabilidades potenciales que puedan existir en él. Esta herramienta tiene un amplio mercado en el análisis de seguridad de aplicaciones web, donde los usuarios analizan el código HTML en busca de posibles vulnerabilidades que permitan inyectar código y que puedan suponer un riesgo para la seguridad.

Podemos descargar esta herramienta de forma gratuita desde el siguiente enlace.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad