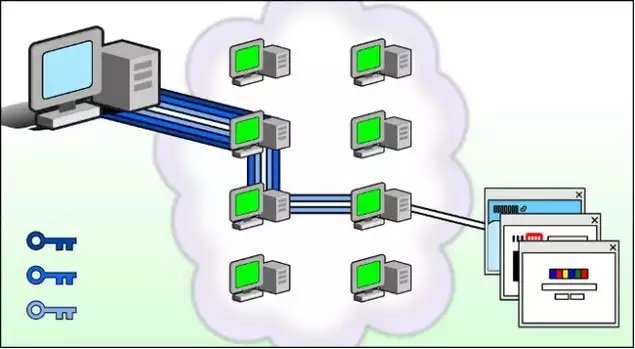

Cuando los usuarios buscan preservar su seguridad y privacidad cuando navegan por Internet una de las opciones que llevan a cabo es conectarse a través de la red distribuida Tor. Esta red cifra y reenvía el tráfico de los usuarios a través de varios proxies repartidos por todo el mundo siendo muy complicado rastrear el origen del mismo y, en caso de capturar los paquetes, acceder a su contenido.

Aunque en la teoría la red Tor es segura y privada, en la práctica no lo es al 100%. No es la primera vez que tanto piratas informáticos como organizaciones y departamentos de seguridad nacional e internacional consiguen romper la seguridad de esta red distribuida, comprometiendo la seguridad y la privacidad de los usuarios que navegan a través de ella llegando incluso a identificarlos y detenerlos. Un ejemplo de esto fue el golpe a SilkRoad, conocida web oculta para el mercado de drogas y armas, la cual fue comprometida por el FBI para identificar y detener a los responsables y participantes de dicha web.

Para evitar que estas cosas ocurran de nuevo y la red Tor sea tan anónima, privada y segura como promete, se deben estandarizar las normas de uso y configuración de esta red. Para ello, el departamento de “The Engineering Task Force” (IETF) junto con la “Internet Assigned Numbers Authority“, un departamento específico de la ICANN, han publicado una norma donde reconocen el uso de los dominios .onion para su uso único dentro de la red Tor, siendo imposible acceder a ellos desde una configuración no segura y filtrada por los proxies de Tor.

A partir de ahora, los dominios .onion sólo podrán utilizarse dentro de la red Tor, no como hasta ahora que eran accesibles desde la red convencional. Según la nueva norma, estos dominios sólo podrán ser accesibles desde aplicaciones y proxies conectados a esta red. Cualquier otra aplicación que intente acceder a un dominio .onion no enrutada devolverá un error, y el DNS no será capaz de resolver dicha dirección. Las nuevas normas también reducen la recopilación de datos por parte de los servidores DNS e impiden el uso de servidores caché no certificados para la red Tor.

También se pretende mejorar la seguridad de las conexiones aprovechando los certificados SSL y TLS. De esta manera todo el tráfico por la red Tor tendrá una capa de cifrado por encima de todas las demás, al igual que las conexiones seguras convencionales a los protocolos HTTPS. De esta manera los usuarios de la red Tor podrán saber que la web a la intentan acceder es, en realidad, la que están buscando y no una falsa.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad