¿Necesitas obtener una contraseña de Wi-Fi, pero no tienen el tiempo para descifrarla? En tutoriales anteriores, he mostrado cómo romper WEP, WPA2 y WPS, pero algunas personas se han quejado de que el agrietamiento WPA2 toma demasiado tiempo y que no todos los puntos de acceso tienen habilitado WPS (a pesar de que muy pocos lo hacen). Para ayudar en estas situaciones, los expertos de seguridad en redes presentan a una forma casi segura de obtener una contraseña de Wi-Fi sin agrietarse.

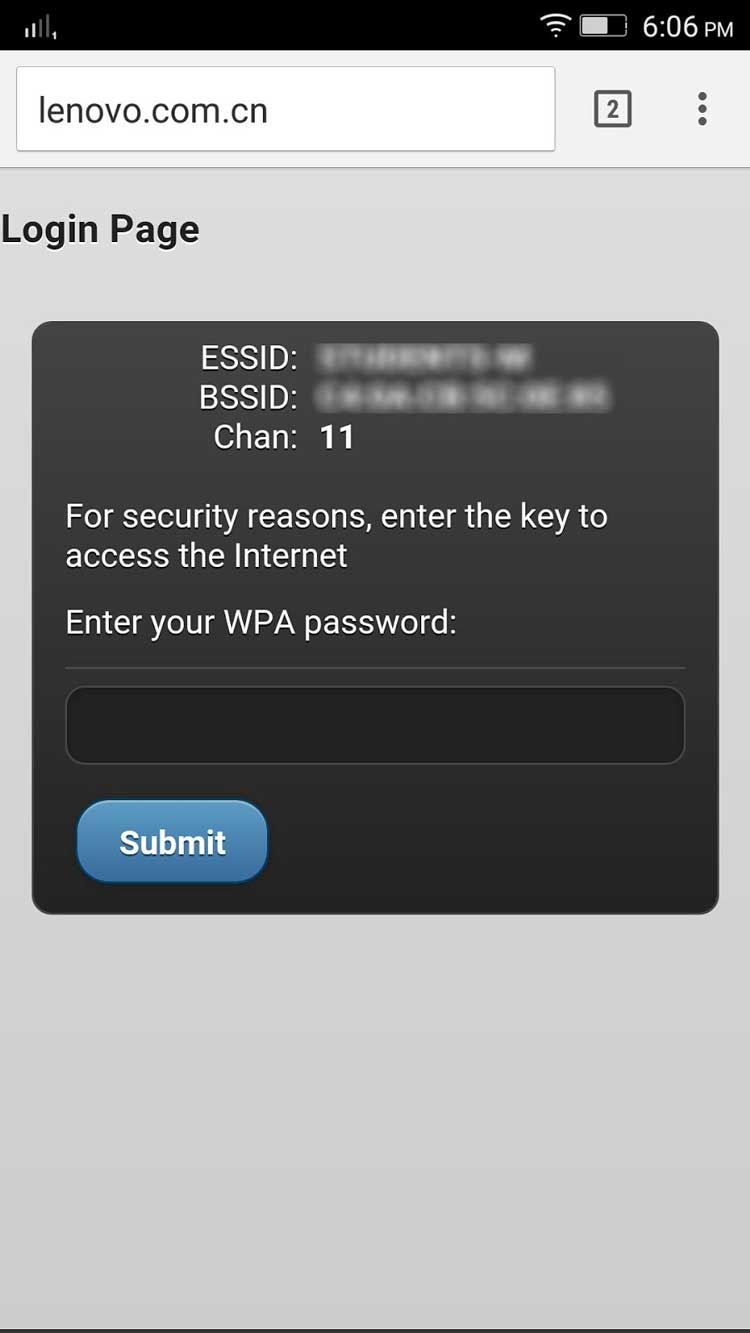

La idea aquí es crear un evil twin AP, luego de autenticarse o DoS al usuario de su verdadero AP. Cuando ellos se vuelvan a autenticar con su falso punto de acceso con el mismo SSID, verán una página web de aspecto legítimo que solicita su contraseña a causa de una “actualización del firmware.” Al establecer su contraseña, que lo captura y luego les permiten utilizar evil twin como su AP, por lo que ellos no sospechan nada. Los expertos de seguridad en redes han creado una herramienta llamada como fluxión, que puede ayudar a lograr este objetivo.

Fluxión es una nueva versión de linset con menos errores y más características. Es compatible con la última versión de Kali y es uno de las herramientas usadas por los expertos de seguridad en redes. Según los expertos de seguridad en redes de International Institute of Cyber Security, secuencias de comandos similares han estado alrededor de un rato, como Airsnarf, pero esta nueva secuencia de comandos Fluxión es más sofisticada. Además, siempre se puede hacer todo esto de forma manual, pero ahora tenemos un script que automatiza todo el proceso.

Cómo funciona

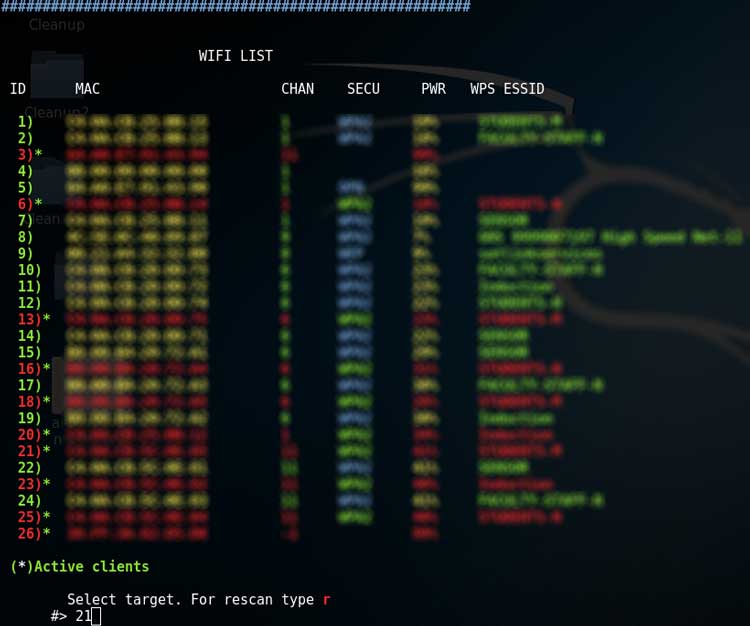

Analizar las redes

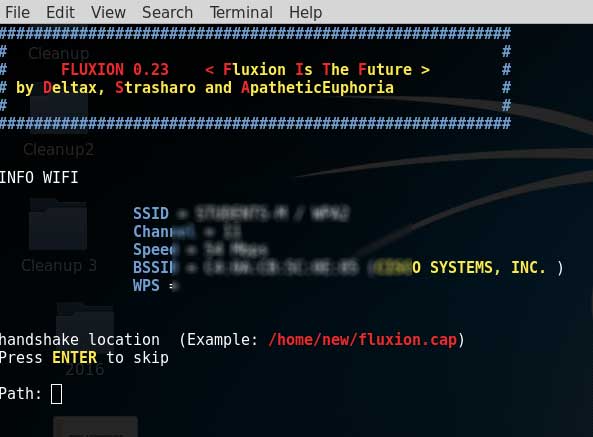

Capturar un handshake (no se puede utilizar sin un handshake válido, es necesario verificar la contraseña)

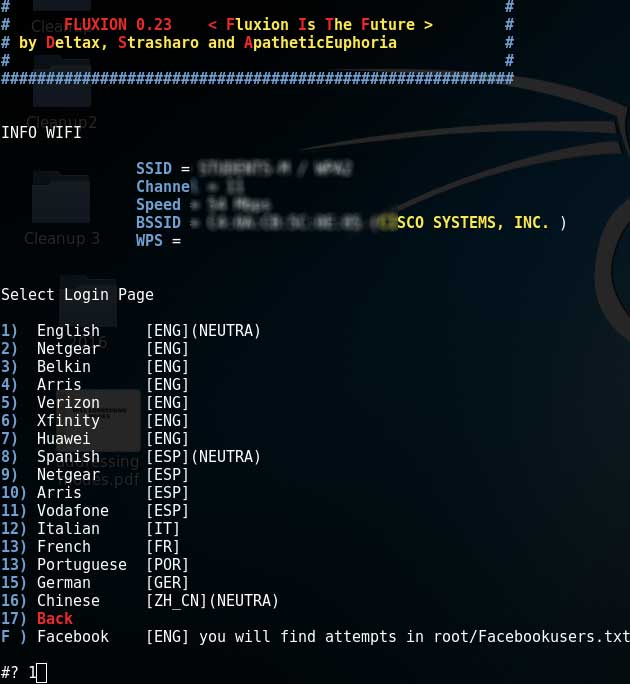

Uso de Interfaz Web

Poner en marcha una instancia AP falsa para imitar el punto de acceso original. Genera un proceso MDK3, que de-autentica todos los usuarios conectados a la red de destino, para que puedan ser atraídos a conectarse a la AP falsa e introduzcan la contraseña WPA.

Un servidor DNS falsos se puso en marcha con el fin de capturar todas las peticiones DNS y redirigirlos a la máquina que está ejecutando la secuencia de comandos. Un portal cautivo se puso en marcha con el fin de servir a una página, que pide al usuario que introduzca su contraseña WPA. Cada contraseña presentada es verificada por el handshake capturado anteriormente.

El ataque terminará automáticamente, tan pronto como se haya presentado una contraseña correcta explcian expertos de seguridad en redes.

https://github.com/deltaxflux/fluxion/wiki/Tutorial

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad