Cobalt Strike, una herramienta comercial legítima de prueba de penetración, ha llegado a ser inadvertidamente un instrumento favorecido entre los cibercriminales por su eficacia en la infiltración de la seguridad de redes. Inicialmente lanzado en 2012 por Fortra (anteriormente conocido como Help Systems), Cobalt Strike fue diseñado para ayudar a los equipos rojos a identificar vulnerabilidades dentro de las infraestructuras organizacionales. A pesar de un riguroso proceso de selección de clientes y licencias para uso legal únicamente, los actores malintencionados han obtenido y distribuido exitosamente versiones crackeadas del software, convirtiéndolo en una herramienta prevalente en ciberataques que involucran robo de datos y ransomware.

Ya está disponible Cobalt Strike 4.9. Esta versión ve una revisión de las capacidades de post-explotación de Cobalt Strike para apoyar a los cargadores reflexivos definidos por el usuario (UDRLs), la capacidad de exportar Beacon sin un cargador reflexivo que añade soporte oficial para UDRLs de estilo prepend, soporte para callbacks en varias funciones incorporadas, una nueva tienda de datos in-Beacon y más.

CARACTERÍSTICAS DE COBALT STRIKE 4.9

La última versión, la versión 4.9, presenta varias características y mejoras importantes:

- Cargadores reflectantes definidos por el usuario (UDRL): esta característica mejora las capacidades posteriores a la explotación al permitir a los usuarios definir y usar sus cargadores reflectantes, brindando más flexibilidad y control sobre el proceso de carga de la carga útil de Beacon.

- Exportar Beacon sin cargador: los usuarios ahora pueden exportar la carga útil de Beacon sin un cargador reflectante, que admite oficialmente UDRL de estilo antepuesto, lo que permite una implementación y ejecución más versátil de la carga útil de Beacon en diversos entornos.

- Soporte de devolución de llamadas: la versión 4.9 introduce soporte para devoluciones de llamadas, lo que permite a los usuarios implementar y manejar rutinas de devolución de llamadas personalizadas de manera efectiva.

- Mejora de las estructuras de datos del usuario de Beacon: estas estructuras se han mejorado para evitar fallas y proporcionar más estabilidad durante las operaciones. También permiten que un cargador reflectante resuelva y pase información de llamadas del sistema a Beacon, anulando el solucionador de llamadas del sistema predeterminado de Beacon.

- Compatibilidad con perfiles de host para escuchas HTTP(S): esta función soluciona las limitaciones en el procesamiento HTTP(S) mediante la introducción de un nuevo grupo de perfiles Maleable C2 denominado

http-host-profiles. - Compatibilidad con WinHTTP: la actualización agrega compatibilidad con la biblioteca WinHTTP al oyente HTTP(S) de Beacon.

- Beacon Data Store: esta función permite a los usuarios almacenar Buffer Overflow Frameworks (BOF) y ensamblados .NET de forma estructurada.

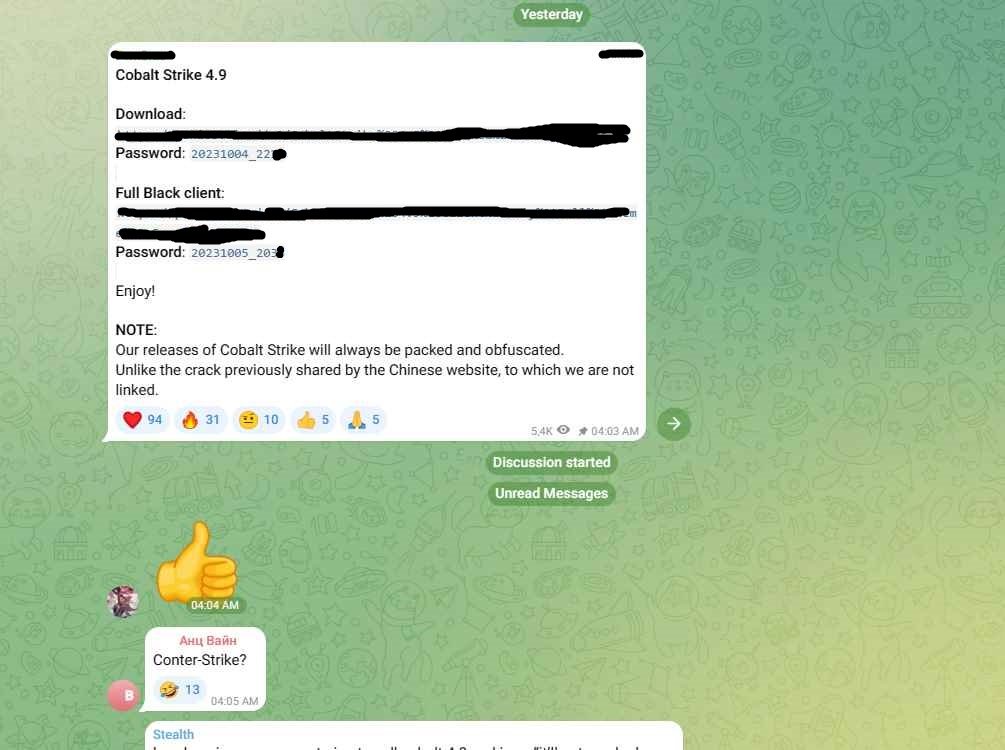

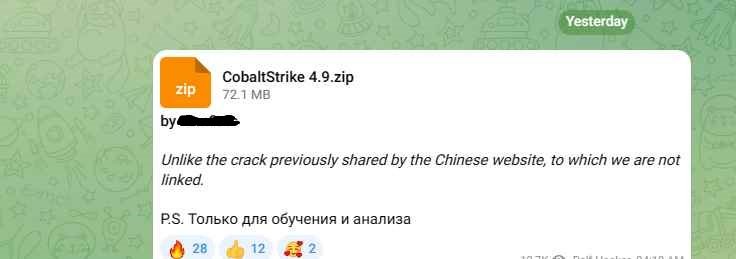

VERSIONES CRACKEADAS EN LA NATURALEZA

Investigadores de Google han identificado recientemente 34 diferentes versiones crackeadas del kit de herramientas de hacking Cobalt Strike siendo utilizadas activamente en el salvaje. Estas versiones crackeadas son explotadas por cibercriminales para diversas actividades maliciosas, destacando la popularidad de la herramienta y su uso ilícito generalizado en la comunidad cibercriminal. El descubrimiento de la versión crackeada 4.9 de Cobalt Strike resalta los desafíos y riesgos significativos asociados con el uso ilícito de este potente kit de herramientas.

LA REPRESIÓN

Microsoft, en colaboración con Fortra y el Centro de Análisis e Intercambio de Información de Salud (Health-ISAC), ha iniciado una ofensiva legal generalizada contra los servidores que alojan estas copias descifradas. Este esfuerzo concertado tiene como objetivo desmantelar la infraestructura maliciosa e interrumpir las operaciones de los actores de amenazas que utilizan Cobalt Strike con fines nefastos.

¿POR QUÉ EL ATAQUE DE COBALTO?

Cobalt Strike ha ganado notoriedad entre los ciberdelincuentes por sus capacidades posteriores a la explotación. Una vez implementadas las balizas, proporcionan acceso remoto persistente a los dispositivos comprometidos, lo que permite la recopilación de datos confidenciales o la eliminación de cargas útiles maliciosas adicionales.

LOS USUARIOS

Las versiones descifradas de Cobalt Strike son utilizadas por grupos criminales no identificados, actores de amenazas respaldados por el estado y grupos de piratería que actúan en nombre de gobiernos extranjeros. Estos actores han sido vinculados a numerosos ataques de ransomware que afectan a diversas industrias y causan importantes daños financieros y operativos.

ESFUERZOS DE REMEDIACIÓN

Para contrarrestar el uso malicioso de Cobalt Strike, varias entidades han proporcionado recursos para ayudar a los defensores de la red a identificar los componentes de Cobalt Strike dentro de sus redes. Estos recursos incluyen reglas YARA de código abierto y una colección de indicadores de compromiso (IOC).

El uso ilícito de Cobalt Strike representa una amenaza importante para la ciberseguridad global. La represión en curso liderada por Microsoft, Fortra y Health-ISAC representa un paso crucial para mitigar los riesgos asociados con Cobalt Strike, lo que subraya la importancia de los esfuerzos de colaboración en la lucha contra el delito cibernético.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad