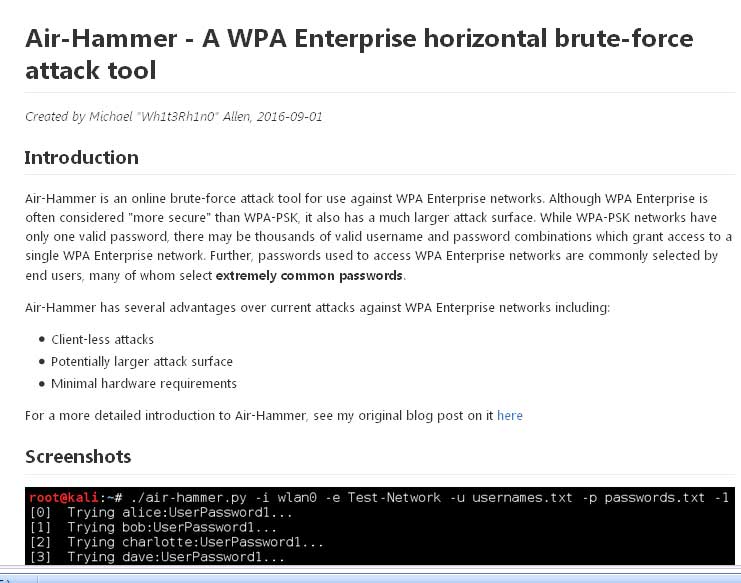

Ataques de fuerza bruta en línea contra la red WPA empresarial que parecen ser pasadas por alto, si no desconocidas, en la literatura actual sobre la seguridad de la red inalámbrica y en la comunidad de seguridad o pentesting en general. Aunque la red WPA empresarial a menudo se considera “más seguro” que WPA-PSK, que también tiene una superficie de ataque mucho más grande según expertos de pruebas de penetración. Mientras que las redes WPA-PSK sólo tienen una contraseña válida, puede haber miles de combinaciones de nombre de usuario y una contraseña válida que conceda acceso a una única red WPA empresarial. Acuerdo a reportes de pentesting, las contraseñas utilizadas para acceder a red WPA empresarial están comúnmente seleccionadas por los usuarios finales, muchos de los cuales seleccionan contraseñas extremadamente comunes.

Cómo funciona el Air Hammer

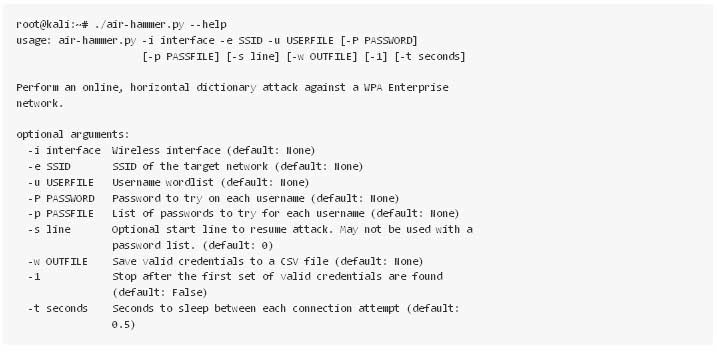

Air Hammer requiere como mínimo los siguientes parámetros para un hacer ataque:

- La interfaz inalámbrica para ser utilizada

- El nombre de la red (SSID) de la red inalámbrica esté a la que está destinada durante pruebas de penetración.

- Una lista de nombres de usuario objetivo

- Una contraseña o una lista de contraseñas para ser analizados para cada nombre de usuario

Air Hammer entonces intenta la autenticación en la red objetivo al tratar la contraseña proporcionada con cada nombre de usuario en la lista. Si se proporciona más de una contraseña, cada nombre de usuario es intentado con la primera contraseña antes de pasar a la siguiente contraseña.

Los expertos de pentesting han creado Air Hammer y dicen que interactuar con los nombres de usuario en lugar de las contraseñas es ventajoso porque:

- Hay una probabilidad mucho más alta que podamos adivinar la contraseña de al menos uno, de entre todos los usuarios de la organización que la probabilidad de que podemos adivinar la contraseña de un usuario único, específico en la organización.

- Debido a la cuenta de políticas de bloqueo comúnmente en su lugar, es posible hacer muchas veces más intentos de conexión dentro de un plazo determinado mediante la difusión de ellas a través de múltiples cuentas de usuario.

Después se descubrió un conjunto válido de credenciales, el nombre de usuario y la contraseña se muestran en la pantalla. En función de los parámetros utilizados, las credenciales opcionalmente se pueden guardar en un archivo de salida, y el ataque puede ser terminado en el primer éxito o permitido que continúe.

Cadena de ataque típico durante pentesting

La cadena de ataque típico durante pentesting para los ataques realizados con Aire-Hammer es la siguiente:

Identificar la red de destino y el mecanismo de autenticación en uso. La versión actual del Air Hammer sólo es compatible con PEAP / MSCHAPv2. Los investigadores de pruebas de penetración añadirán los mecanismos de autenticación adicionales en versiones futuras.

Generar una lista de nombres de usuario para su uso en el ataque. Identificar el formato de nombre de usuario utilizado por la organización. Las fuentes posibles incluyen:

- Los nombres de usuarios almacenados dentro de los metadatos de los archivos disponibles en el sitio web de la empresa.

- La primera mitad de direcciones de correo electrónico corporativo. (La parte antes de la “@”).

- Los nombres de usuario capturados durante un ataque “Evil Twin” de la red destino.

- Hacer una lista de los nombres y apellidos de los mayoria de los empleados de la organización como sea posible. Las fuentes posibles: 1. El sitio web empresarial 3. Data.com 3. LinkedIn

- El uso de la información obtenida de los pasos anteriores durante pentesting, generara una lista de nombres de usuarios potenciales.

Uso de Air-Hammer para descubrir las credenciales válidas.

Uso de credenciales descubierto para acceder a la red inalámbrica.

Muchas empresas de pentesting usan herramientas como de Air Hammer para hacer pruebas de penetración. Los expertos de pentesting de IICS International Institute of Cyber Security mencionan que desde credenciales la empresa WPA que son a menudo de dominio de las credenciales del usuario, utilice las credenciales descubiertas para acceder a sistemas adicionales en la red interna e iniciar ataques adicionales.

https://github.com/Wh1t3Rh1n0/air-hammer/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad