Cuando una organización es una víctima de la infección por malware avanzado, se requiere una acción de respuesta rápida para identificar los indicadores asociados al malware para remediarlo, establecer mejores controles de seguridad para evitar que se presenten en el futuro. Con la ayuda de maestro de escuela de informática forense, en este artículo usted aprenderá a detectar la infección de malware avanzado en la memoria utilizando una técnica llamada “Memory Forensics” y también aprenderá a utilizar los kits de herramientas de forense, como la Volatility para detectar malware avanzado en escenario de caso real.

Según expertos de servicios de ciberseguridad de International institute of cyber security, el análisis forense de memoria es el análisis de la imagen de memoria tomada desde el ordenador en funcionamiento. La memoria forense juega un papel importante en las investigaciones y respuestas a incidentes. Puede ayudar en la extracción de artefactos de análisis forenses desde la memoria de la computadora como en un proceso en ejecución, conexiones de red, los módulos cargados, etc. También puede ayudar en el desembalaje, la detección de rootkits y la ingeniería inversa.

Pasos en el análisis forense de memoria

A continuación se muestra la lista de los pasos involucrados en el análisis forense de memoria según cursos de escuela de informática forense.

- Adquisición de memoria – Este paso consiste en el descargando de la memoria de la máquina de destino. En la máquina física se pueden utilizar herramientas como Win32dd / Win64dd, Memoryze, Dumpit, FastDump. Mientras que en la máquina virtual es más fácil adquirir la imagen de memoria, lo puedes hacer mediante la suspensión del VM agarrando el archivo “.vmem”

- Análisis de la memoria – una vez que una imagen de memoria es adquirida, el siguiente paso es analizar la imagen de la memoria. Herramientas para análisis forense como Volatility y otros como Memoryze puede ser utilizado para analizar la memoria según expertos de servicios de ciberseguridad.

Volatility es un framework de análisis forense de memoria escrita en Python. Una vez que la imagen de la memoria ha sido adquirida, podemos utilizar Volatility para realizar el análisis forense de memoria de la imagen adquirida. Según curso de escuela de informática forense, Volatility se puede instalar en varios sistemas operativos (Windows, Linux, Mac OS X).

Escenario posible

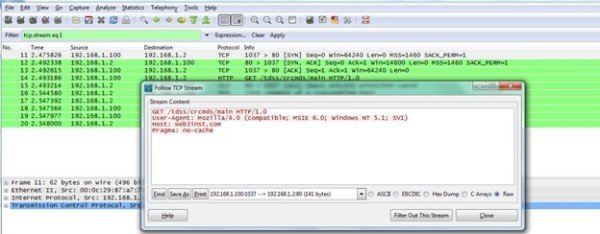

Tu dispositivo de seguridad te alerta de una conexión maliciosa http con el dominio “web3inst.com” que resuelve a 192.168.1.2, se detecta una conexión de origen ip 192.168.1.100. Un experto servicios de ciberseguridad, se te pide que investigues y realices análisis forense de la memoria en la máquina de 192.168.1.100.

Adquisición de memoria

Para empezar, la adquisición de la imagen de memoria desde 192.168.1.100, utilizando herramientas de adquisición de la memoria. El archivo de imagen de memoria se denomina como “infected.vmem”.

Análisis

Ahora que hemos adquirido “infected.vmem”, vamos a comenzar nuestro análisis utilizando Volatility avanzado esquema de análisis memoria.

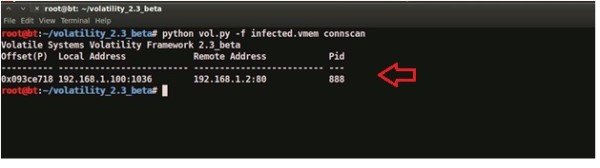

Volatility, muestra la conexión a la IP maliciosa hecha por el proceso (con pid 888).

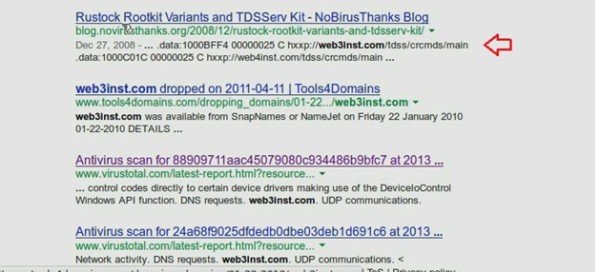

La búsqueda en Google muestra que este dominio (web3inst.com) es conocido por esta asociado con malware, (web3inst.com).Esto indica que el origen ip 192.168.1.100 podría estar infectado por cualquiera de estos malwares; necesitamos confirmar eso con un análisis más detallado.

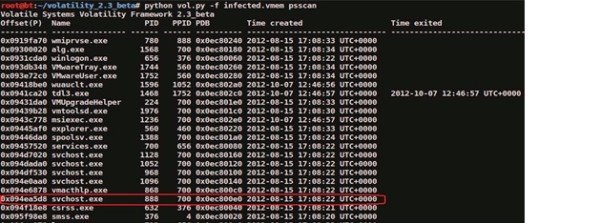

Dado que la conexión de red a la ip 192.168.1.2 fue hecha por pid 888, tenemos que determinar qué proceso está asociado con pid 888. “psscan” muestra que pid 888 pertenece a svchost.exe.

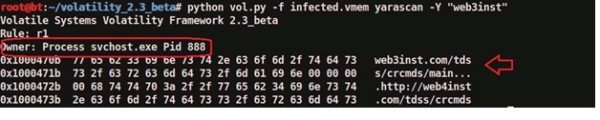

La ejecución del escaneo de YARA sobre imagen de memoria para el texto “web3inst” confirma que el dominio (web3inst.com) está presente en la memoria de svchost.exe (pid 888). Esto confirma que svchost.exe estaba haciendo conexiones con el dominio malicioso “web3inst.com”

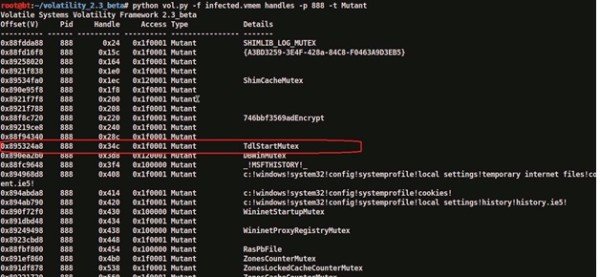

Ahora sabemos que el proceso svchost.exe estaba haciendo conexiones al dominio “web3inst.com”, vamos a centrarnos en este proceso. Comprobando el mutex creado por svchost.exe muestra un mutex sospechoso “TdlStartMutex”

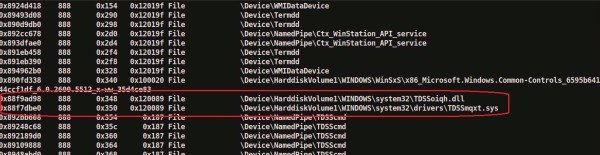

Examinando controladores de los archivos en svchost.exe muestra que controla dos archivos sospechosos.

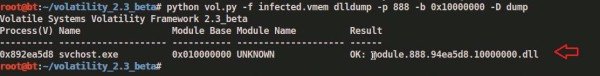

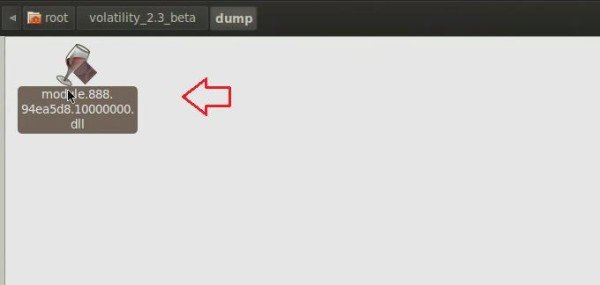

En el paso anterior se detectó DLL oculto. Este DLL oculto puede ser descargado desde la memoria al disco utilizando el módulo Volatility dlldump como se muestra a continuación

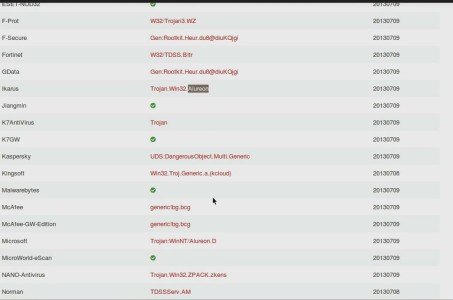

Al presentar el vaciado del DLL con VirusTotal confirma que eso es malicioso.

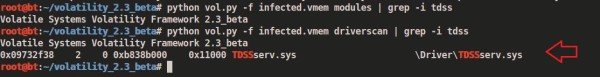

Buscando el archivo controlador usando volatility plugin no se podría encontrar el controlador que empiece con “TDSS” mientras que Volatility’s driver scan plugin consiguió encontrarlo. Esto confirma que el controlador del kernel (TDSSserv.sys) estaba oculto.

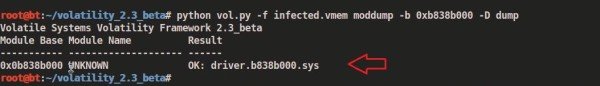

Vertiendo el controlador de kernel y enviándolo a VirusTotal confirmara que se trata de TDSS (Alureon) rootkit confirman expertos de servicios de ciberseguridad.

Conclusión

El análisis forense de memoria es una técnica de investigación de gran alcance y con una herramienta como Volatility es posible encontrar malwares avanzados y sus artefactos forenses de memoria lo que ayuda a la respuesta ante incidentes en el análisis de malware e ingeniería inversa. Como se vio, comenzando con poca información hemos sido capaces de detectar el malware avanzado y sus componentes. Podrían aprender más sobre forense con el curso de escuela de informática forense.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad