El reconocimiento facial se está convirtiendo en una herramienta de uso común, aseguran expertos en hacking ético. Desde sus más sencillas aplicaciones (como método de autenticación), hasta las más complejas (seguridad en los aeropuertos), el crecimiento en el uso de esta tecnología ha rebasado cualquier expectativa.

Aunque brinda algunas ventajas, esta tecnología también tiene un lado negativo, estrechamente relacionado con la privacidad de las personas. A medida que avanza el uso del reconocimiento facial las compañías privadas, agencias del gobierno, e incluso actores maliciosos, cuentan con mayores capacidades para rastrear a las personas sin importar sus intenciones, por lo que su aplicación es realmente invasiva.

Los especialistas en hacking ético consideran que, debido a este notable crecimiento, es vital para los usuarios de tecnología tener al menos nociones básicas acerca del funcionamiento, usos y aplicaciones de la tecnología de reconocimiento facial. Contar con esta información nos aportará nuevas perspectivas sobre el avance de esta tecnología, su capacidad de inferencia en nuestra vida cotidiana y las medidas que se pueden implementar para su control.

En qué consiste el reconocimiento facial

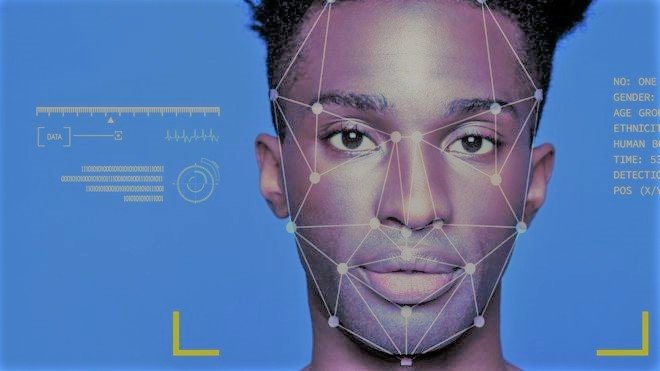

Para comenzar, no está de más recordar que el reconocimiento facial es uno de varios métodos de “identificación biométrica“, que es básicamente una conjunción de hardware y software con la capacidad de examinar las características físicas de una persona para distinguirla de cualquier otro individuo. Otras formas de identificación biométrica incluyen el escaneo de huellas dactilares, retina, e incluso el reconocimiento de voz.

Los sistemas de identificación biométrica toman una imagen para contrastarla con datos almacenados en una base de datos y buscan coincidencias para determinar la identidad del individuo. Según los expertos en hacking ético, en el caso del reconocimiento facial, el proceso puede ser dividido en tres partes: detección, creación del registro e identificación/verificación de identidad.

Después de que la imagen es capturada, el software de reconocimiento la analiza para después buscar coincidencias en un entorno real, una multitud o un centro comercial, por ejemplo. En estos casos, las cámaras de vigilancia transmitirán al software de reconocimiento facial, el cual comenzará la identificación de cada rostro.

Una vez que el sistema ha identificado todos los posibles rostros en una transmisión, realizará un análisis exhaustivo de cada uno con técnicas de reorientación y redimensionamiento de imagen. En caso de que el software logre capturar plenamente un rostro, se creará un registro del mismo, a veces llamado ‘huella facial’. Este registro funciona del mismo modo que las identificación de huellas dactilares, pues se identifican características faciales que puestas en una sola imagen identifican un único rostro.

Entre los elementos que el sistema analiza destacan rasgos como la forma de los ojos, las cejas, forma de la nariz, cicatrices, entre otros, aunque los expertos en hacking ético aseguran que un elemento fundamental es el análisis ocular. Algunos accesorios, especialmente las gafas de sol, pueden dificultar la detección de estos sistemas, funcionando como herramientas anti reconocimiento facial.

Herramientas de reconocimiento facial

Como ya hemos mencionado, la más importante aplicación de estos sistemas es la vigilancia; las compañías privadas lo saben y se han enfocado en el desarrollo de herramientas de reconocimiento cada vez más sofisticadas. Un ejemplo es la compañía japonesa Fujifilm, que busca irrumpir de forma considerable en este mercado con el lanzamiento del sistema de vigilancia SX800.

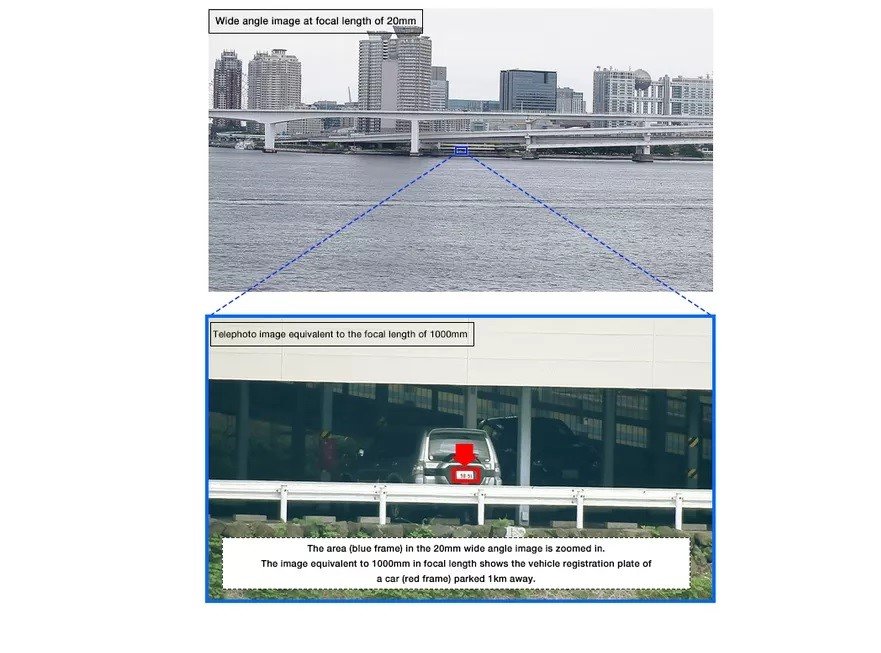

Esta es una de las más avanzadas cámaras de vigilancia de largo alcance; con un zoom óptico de 40x, la SX800 ha sido diseñada para actividades de seguridad en puntos fronterizos y grandes instalaciones comerciales. Acorde a la compañía, esta cámara cuenta con una lente con una distancia focal equivalente hasta 1000 milímetros; en palabras más simples, es posible enfocar la placa de un auto a más de 1 kilómetro (0.6 millas) de distancia usando la SX800.

Aunque existen en el mercado cámaras con un zoom mucho más potente, especialistas en hacking ético aseguran que esta herramienta sigue siendo una de las mejores opciones por la inclusión de algunas características adicionales para implementaciones de seguridad y vigilancia. Por ejemplo, la SX800 cuenta con una función de enfoque automático de hasta 0.3 segundos y un motor de procesamiento de imagen para eliminar el efecto producido por lluvia, neblina u otros factores; además, el motor de procesamiento de imagen le permite grabar video aún con el zoom al máximo con la mayor nitidez, inclusive por la noche.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), herramientas avanzadas como esta facilitan las actividades de vigilancia en puntos críticos de seguridad, como aeropuertos y otros puntos de ingreso a determinados territorios; esta tecnología puede ayudar a consolidar algunos de los planes más ambiciosos de seguridad y vigilancia para gobiernos como el de Estados Unidos, donde el presidente Donald Trump ha manifestado su intención de almacenar un registro de cada persona que ingresa o sale de territorio americano.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad