El Angler Exploit Kit es un exploit kit muy poderoso y avanzado utilizados por los hackers. Este kit se ha considerado más potente de Blackhole exploit kit por los expertos de capitaciones seguridad informática y hacking ético, ya que ha causado mayor número de infecciones.

¿Porqué Kit Angler exploit kit es muy poderoso y peligroso?

- Angler exploit kit utiliza diferentes exploits de día cero para explotar plugins del navegador como Java, Adobe Flash y Microsoft Silverlight.

- Angler utiliza el drive-by download técnica de entregar el malware / payload dependiendo de la vulnerabilidad en la máquina. También se conoce como infección sin archivo (inyección de memoria RAM), el exploit se ejecuta en la memoria RAM. El código se inyecta en algún proceso en ejecución, tales como iexplore.exe o javaw.exe, que luego se utiliza para más explotación. Debido a que el código del exploit no existe como un archivo, no se puede detectar a través de los sistemas de prevención de intrusos y antivirus. La carga útil es generalmente un programa que se llama dropper cuyo propósito es descargar e instalar uno o más programas de malware.

- Los payloads utilizados en el kit incluyen troyanos bancarios como Zeus o Citadel, ransomware como Cryptolocker, Bedep malware de marketing y software de keylogging.

- Angler también utiliza la nueva técnica conocida como “Domain Shadowing“, que es una evolución de la ciber-delincuencia menciono el experto de seguridad informática de Instituto Internacional de la seguridad cibernética. Los hackers han usado Domain Shadowing antes también en 2011, pero en caso de Angler Exploit Kit esta técnica utiliza dominios legales hackeados para crear subdominios y distribuir malware. Domain Shadowing utiliza credenciales comprometidos de registrante y es muy difícil de detener. También es muy difícil de localizar a los delincuentes cibernéticos que están detrás de estos ataques porque las cuentas comprometidas son seleccionadas al azar. Así bad URL o una lista negra de URL no funciona aquí para proteger contra el ataque.

- Angler Kit cambia hash y payloads mediante el uso de redirecciones de páginas antes de llegar a la página final de exploit para que los productos de seguridad no pueden detectarlo. Kit utiliza 302 Cushioning, o un “‘cushion attack“, para re direccionar las víctimas a sitios maliciosos sin el uso de técnicas, como iframes ocultos o tags de códigos externos.

- Servidores web comprometidos con página de aterrizaje de explotar kit se pueden visitar sólo una vez desde una IP y los hackers están monitoreando activamente los servidores. Así que la ingeniería inversa del malware es difícil de acuerdo con experto de ingeniería inversa y curso de hacking ético en México, Mike Stevens.

- El kit esta capaz de detectar máquinas virtuales y productos de seguridad en el sistema de la víctima y decidir no ejecutar el exploit. Así que la empresa de antivirus no puede hacer la ingeniería inversa del exploit kit.

- Angler exploit kit utiliza el cifrado, la página web con ofuscación y descifrado de la carga útil en el equipo de la víctima entonces es muy difícil para IDS/IPS detectar eso.

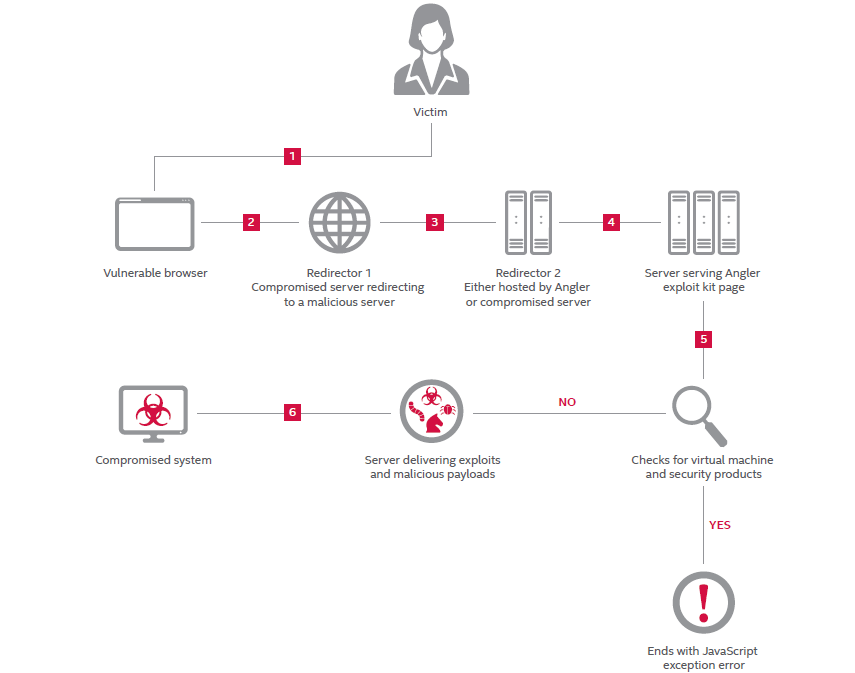

Cómo funciona Angler Exploit Kit

- La víctima accede a una página web y recibe un anuncio tipo pop-up. Este anuncio es la página web de servidor web comprometido.

- Esta página web de servidor web comprometido redirige a un servidor intermedio. Así que IDS/IPS no puede detectar el malware.

- Intermedio servidor redirige a un servidor web de hacker que aloja página de aterrizaje del Angler Exploit kit.

- Angler Expolit kit página comprueba la presencia de vulnerable plug-ins en su navegador (Java, Flash y Silverlight) y información de la versión. También comprueba la presencia de la máquina virtual y software de seguridad como el software de ingeniería inversa de malware.

- Si el software de seguridad se encuentra en la máquina de víctima, el exploit solo da el error java script.

- Cuando se encuentra un navegador vulnerable o plug-ins sin software de seguridad, el exploit kit entregará payload cifrado y que se descifra en la memoria RAM y el código en inyectado en algún proceso en ejecución, como iexplore.exe o javaw.exe, que se explota para dar un acceso permanente a la máquina según Jim Taylor de empresa de capacitación de seguridad informática.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad