Este artículo es para fines educativos solamente. Cuando buscamos un blanco para hacer pruebas de seguridad informática sobre un blanco * .target.com, siempre es una buena idea buscar el camino menos problemático. Aplicaciones exóticas y olvidadas que se ejecutan en subdominios con nombres extraños conducirán rápidamente a descubrir las vulnerabilidades críticas y, a menudo grandes pagos. Según curso de seguridad web, el descubrimiento de estos subdominios es una habilidad crítica para un hacker y la elección de las técnicas y herramientas adecuadas es de suma importancia.

Hay muchas técnicas para el descubrimiento de un subdominio, a partir de la utilización de los recursos públicos, tales como Google o VirusTotal, con fuerza bruta, a veces también el escaneo de un bloque de IP y hacer búsquedas inversas. Cualquiera de estos métodos lograra resultados aceptables, mientras que una combinación de ellos asegura una solución más amplia durante pruebas de seguridad informática.

Recursos Públicos para descubrimiento de subdominios:

Acuerdo con maestros de curso de seguridad web, hay una serie de recursos públicos para grabar información de subdominio. Algunos de estos sitios son creados para ese propósito específico, mientras que otros como el índice de los motores de búsqueda, que eso es para lo que están diseñados a hacer. Aquí está un ejemplo:

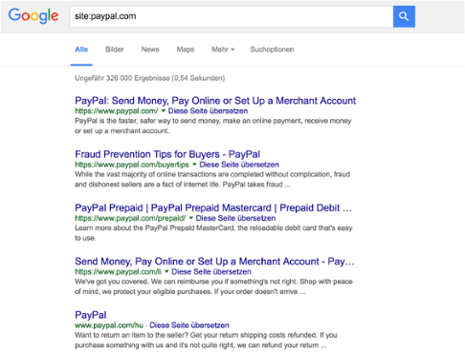

Sacar subdominios de Google es un trabajo fácil con Google Dorks. La Directiva sobre sitio filtrará los resultados de su sitio solo y ayuda mucho durante pruebas de seguridad informática:

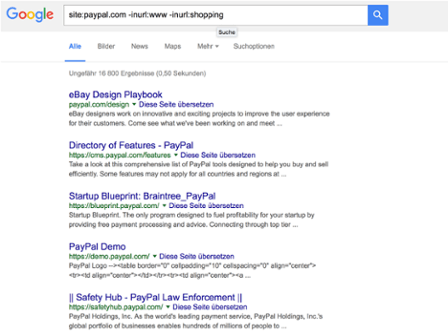

Después de que tengamos el dominio inicial dentro, allí podamos utilizar la directiva -inurl. Ese subdominio que encontramos entonces se puede filtrar con más directivas -inurl para hacer lugar para otros:

Después de notar e interactuar a través de todas las posibilidades (hasta que lleguemos a no tener más resultados de nuestras búsquedas) obtenemos algunos subdominios menciona maestros de curso de seguridad web. Para hacer esto manualmente es un dolor de cabeza, pero, existen herramientas que ayudan a automatizar esto y también consultar múltiples motores de búsqueda en el momento.

Los recursos públicos que podemos usar durante pruebas de seguridad informática:

- Los motores de búsqueda (Google, Bing, Yahoo, Baidu)

- www.virustotal.com – Búsqueda de “dominio: target.com” y VirusTotal proporcionará amplia información, además de los sub-dominios observados, lo cual es una lista de todos los subdominios que dispone de información.

- www.dnsdumpster.com – El nombre lo dice todo. Entrar en el dominio de destino, y busca.

- https://crt.sh/?q=%25target.com – A veces SSL es una mina de oro de información. Utilice este sitio mediante la búsqueda de “% target.com” y eso sacará subdominios para ti. Fácil de ganar.

- https://censys.io – No es genial, pero tiene alguna información útil a veces.

- https://searchdns.netcraft.com/ – No es genial, pero tiene alguna información útil a veces.

- https://www.shodan.io – Shodan es una infraestructura basada en spider con una información asociada con la base de datos que se hizo principalmente para profesionales de pruebas de seguridad informática. Cuenta con datos históricos y actuales sobre una gran franja de los servidores de la red, incluyendo los subdominios vistos, manejo de versiones del servidor, y mucho más.

Fuerza Bruta:

Raspando lo que hay en el Internet puede ser un medio rápido para la inclusión de una buena parte de los sub-dominios disponibles de un blanco. El otro, a veces mejor parte se puede encontrar mediante la prueba de palabras comunes como subdominios por fuerza bruta a través del espacio posible de caracteres alfanuméricos. Si un no-averiguable subdominio esta por ahí, fuerza bruta a veces puede encontrarlo. Y si la fuerza bruta de forma recursiva encontró a cada subdominio, usted está en un buen camino para encontrar activos importantes acuerdo con maestros de curso de seguridad web.

Hay muchas herramientas que o bien fueron construidas específicamente para fuerza bruta de DNS o soporte como funcionalidad y cual podrían aprender durante curso de seguridad web. Ellos hacen que sea fácil recorrer rápidamente a través de una gran lista de palabras y el uso de múltiples procesos para la velocidad / eficiencia. Aquí está una lista exhaustiva de las herramientas que ayudan a tal esfuerzo:

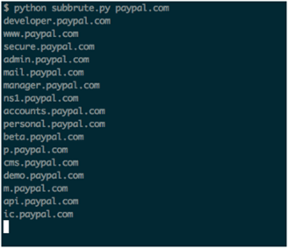

- Subbrute – Un DNS meta-query spider que enumere los registros DNS, subdominios.

- dnscan – Un escáner de subdominio DNS de phyton basado en lista de palabras.

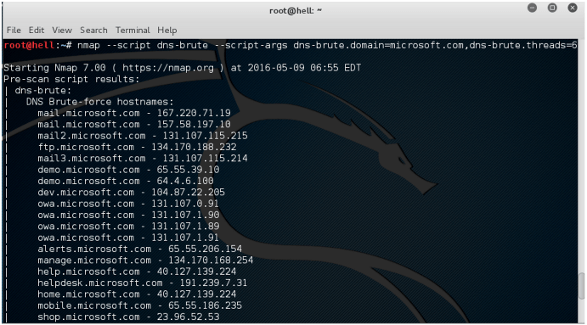

- Nmap – Sí, es un escáner de puertos, pero puede hacer fuerza bruta de subdominios también.

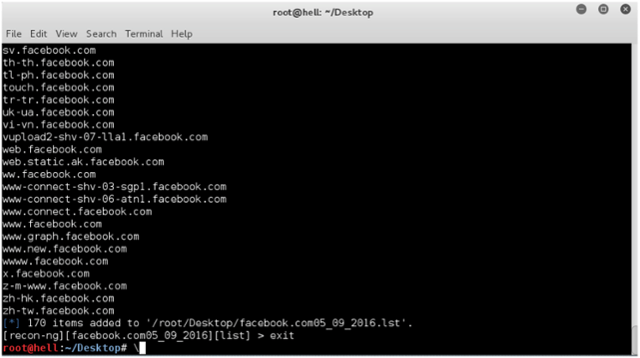

- Recon-Ng – La estructura recon-ng tiene un módulo brute_hosts que permite hacer fuerza bruta de los subdominios.

- DNSRecon – Una poderosa enumeración de secuencia de comandos DNS.

- Fierce – Un escáner de enumeración semi-ligero.

- Gobuster – Una herramienta alternativa de directorio de archivo escrita en Go.

- DNSenum – Ofrece una enumeración de sub dominios recurrentes y suporta múltiples procesos.

- AltDNS – Ofrece fuerza bruta basado en permutaciones de los dominios ya se encuentrados.

Algunas de estas herramientas tienen sus listas de palabras incorporadas para ataques de fuerza bruta, pero otros requieren que se establezca. En función de la potencia de procesamiento disponible, una de estas listas traerá de vuelta resultados sólidos.

La siguiente imagen muestra la herramienta subbrute en acción:

Y nmap:

Poniendo todo junto

Enumall.sh es un código escrito para automatizar el proceso de recolección de sub dominios fuera los recursos públicos, así como para hacer ataques de fuerza bruta sobre dominios. El código se basa en el marco de Recon-Ng.

Google y algunos otros módulos de Recon-Ng requieren claves de la API para que funcione correctamente. Puede encontrar instrucciones sobre cómo hacerlo en el curso de seguridad web.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad