Las redes WiFi públicas son cada vez más comunes. Pero, ¿son seguras? Por regla general, no. ¿Se puede usar una red WiFi pública aunque no sea segura? La respuesta es sí, tomando las precauciones debidas.

Los expertos afirman que resulta sencillo hackear una red WiFi pública. Hace unos meses nos hacíamos eco de una noticia que nos contaba cómo una niña de 7 años había hackeado el WiFi de una cafetería en 11 minutos.

¿Realmente es tan fácil hackear el WiFi gratis?

El problema de este tipo de redes no es su tecnología, sino el hecho de ser una red pública. Esto significa que no tiene contraseña de acceso, o si existe, cualquiera la puede pedir al museo, cafetería o aeropuerto que ofrece el servicio. Y eso incluye a un hacker que quiera robar información. Si un hacker malicioso está dentro de la red WiFi lo único que le separa de los datos de otros usuarios es la encriptación de la conexión. Pero las redes WiFi públicas raramente están encriptadas, y muchos servicios o páginas webs tampoco, así que espiar es tan sencillo como sintonizar una radio: la información viaja por el aire y cualquiera con un software de tipo sniffer, puede interceptarla.

Para comprobarlo, vamos a ver cómo una persona sin conocimientos de hackeo puede obtener información de una red WiFi pública, o de una red WiFi privada de la que conoces las claves.

Interceptando paquetes

Los programas que vamos a utilizar aquí son legales y gratuitos, y se pueden descargar sin problema desde su web oficial. Están desarrollados por hackers éticos para probar la seguridad de las redes. Sin embargo algunos antivirus, como el propio Windows Defender de Windows 10los marcan como virus o software dañiño, precisamente porque sirven para espiar. Pero no contienen ningún malware.

Por otro lado, debes tener muy claro que es ilegal espiar las comunicaciones de otras personas. Si los usas hazlo con tu propia conexión WiFi, o sólo para observar. No entres ni manipules las conexiones de los demás, podrías ser detectado y denunciado.

Dicho esto… ¿Qué podemos encontrar en una red WiFi vulnerable, sin necesidad de ser un hacker?

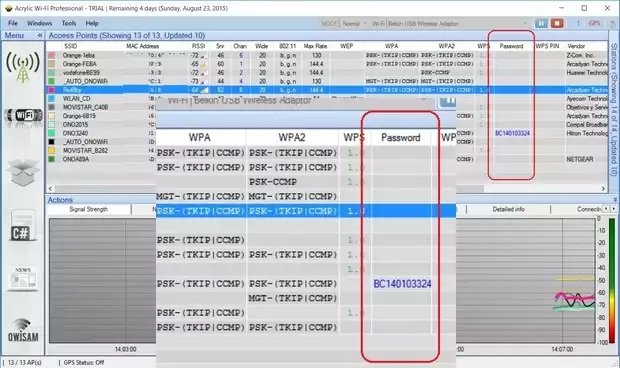

Basta con instalar un programa como Acrylic WiFi Free, o la demo de Acrylic WiFi Professional, de la empresa española Tarlogic, y ponerlo en marcha, para rastrear las redes WiFi que hay a nuestro alrededor. Casi con toda seguridad detectarás redes que usan la clave del router por defecto (la que viene en una pegatina), y que son fácilmente detectables con cualquier sniffer (software husmeador), como Acrylic WiFi Free. En nuestro caso, identificamos una red WiFi privada con la contraseña al descubierto:

Si estás conectado a una red WiFi pública no necesitas crackear ninguna contraseña, porque ya estás dentro. Como la mayoría de las redes públicas no están encriptadas los TCP/IP packets, es decir los paquetes en que se divide la información que circula por Internet, se transmiten libremente por el aire. Sólo necesitas un sniffer como Commview for WiFi.

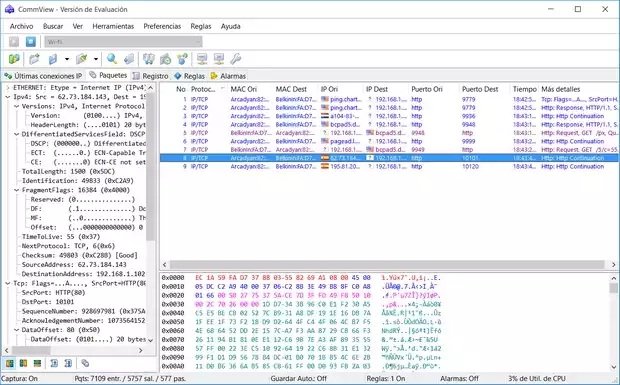

Este programa, entre otras cosas, rastrea los paquetes que envían los usuarios de una red WiFi. Sólo tienes que ponerlo en marcha, conectarte a una red WiFi pública o privada (la tuya por ejemplo), darle al botón Play, y pinchar en la solapa Paquetes para verlos:

Independientemente de la red WiFi estos paquetes pueden estar encriptados o no, en función de que el usuario esté usando un servicio o web encriptada. Si la web empieza porhttps, entonces lo está.

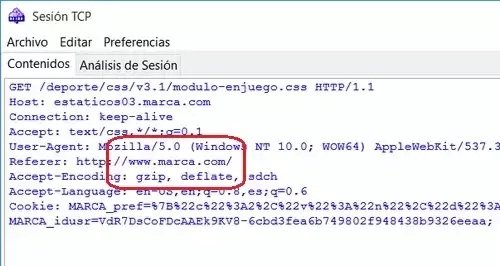

Si en CommView pinchas con el botón derecho en un paquete y eliges Reconstruir sesión TCP, puedes ver su contenido. Si está encriptado sólo obtendrás letras y números sin sentido, pero si no lo está, es posible ver cosas como por ejemplo las webs que está visitando:

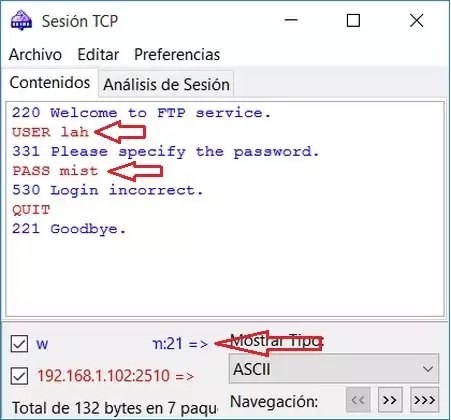

También las contraseñas FTP

Si la persona que está siendo espiada accede a un servidor FTP sin encriptar (por ejemplo usando el acceso ftp://ftp.midominio.com/) con el método anterior puedes obtener la dirección del FTP, el nombre de usuario y la contraseña, tal como lo hemos obtenido nosotros de nuestro propio FTP:

Espiando en las redes sociales

Hace un par de años se pusieron de moda programas como Firesheep y apps para Android como FaceNiff o DroidSheep, que permitían espiar los mensajes y las conversaciones de otras personas en Facebook, Twitter y otras redes sociales, sin conocer sus contraseñas:

¿Cómo era posible espiar una cuenta de Facebook sin conocer las contraseñas? Para evitar que tengas que identificarte cada vez que envías un mensaje, las redes sociales sólo te piden tu nombre de usuario y contraseña una vez, cuando te conectas. Después guardan un token de identificación en una cookie. Aprovechando una vulnerabilidad de los plugins o complementos de los navegadores, un hacker podía usar un software especial para robar esta cookie, y con ella entrar en la conexión de Facebook u otro servicio, mientras el usuario original está dentro (al salir se cierra la sesión y se borra la cookie). El sistema no tiene forma de saber que el hacker es un intruso, porque está identificado correctamente con la cookie.

Si la comunicación en la red social no está encriptada, como ocurría antes, los mensajes, datos personales y cualquier otra información se podía interceptar, tal como puedes ver en la imagen superior.

Afortunadamente desde hace unos meses casi todos los servicios importantes de Internet, desde Facebook a Twitter o Dropbox encriptan la conexión, así que ya no es posible espiar sus paquetes TCP, ni su contenido. Y la vulnerabilidad de los navegadores se ha corregido.

¿Son seguras mis apps?

Sin embargo, todavía hay muchas webs y apps que no están encriptadas. Incluso aquellas que lo están a veces dejan cierta información sin encriptar, como las fotos o ciertos datos que pueden ser interceptados.

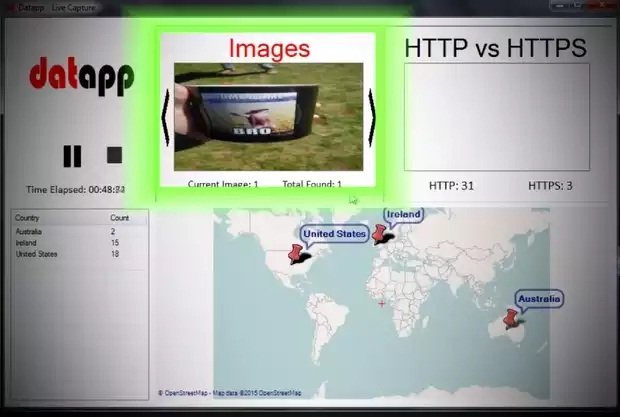

Si quieres saber qué datos exponen a los espías tus apps o el navegador de tu móvil, desde hace unas semanas está disponible un programa desarrollado por la universidad de New Haven, llamado Dataapp. Este software examina tu smartphone y te muestra la información sin encriptar que puede robarte, mientras lo usas: fotos, mensajes, correos, localización…:

Datapp crea un punto de acceso WiFi virtual usando la conexión de tu ordenador (debes tener una conexión Ethernet por cable y un conector WiFi). Esto punto de acceso virtual genera un nombre de red WiFi y una contraseña a la que debes conectar tu móvil. Comienzas a usar las apps de tu móvil, el correo, el navegador, etc, y Dataapp te muestra automáticamente los datos sin encriptar que puede robar de tu móvil: fotos, mensajes, textos… Puedes verlo en funcionamiento en este vídeo:

Es una forma muy eficaz de descubrir las apps que no son seguras, para sustituirlas por otras.

Cómo protegerse en una red WiFi pública

Si has leído el artículo completo seguramente habrás encontrado tu mismo la clave para protegerse en una red WiFi gratuita. En efecto, todo gira en torno a la encriptación. La web, la app o el servicio de Internet siempre debe enviar información encriptada. Si no lo está, cualquiera que entre en la red puede espiarla. Por tanto:

- Actualiza tu dispositivo, programas y sistema operativo al máximo para tapar agujeros de seguridad

- Usa siempre antivirus y software antimalware

- No uses la misma contraseña para diferentes servicios

- No te conectes automáticamente a redes públicas. Algunas están creadas precisamente para espiarte. Entra sólo en redes que conoces

- Asegúrate de que entras en la red oficial, y no en un clon maligno. Si la red oficial se llama Aeropuerto_Barcelona no entres en una que se llame Aeropuerto_Barna, posiblemente sea falsa

- Cuando estés en una red WiFi pública, usa sólo servicios o webs encriptados. Puedes verlo porque la dirección de la web empieza por https, o en el navegador o la app se muestra un candado, llave, o similar:

- Al terminar de usar un servicio, cierra la sesión (log out)

- Asegúrate de que la encriptación se mantiene durante toda la sesión de uso, no sólo al identificarte

- Existen plugins y extensiones del navegador como HTTPS Everywhere o Force TLS que encriptan webs. No son perfectos pero pueden ayudar

- Si te conectas a a menudo a redes abiertas, usa una red virtual privada, que encripta tu conexón por completo

Las redes WiFi públicas son útiles, si conoces sus debilidades y sabes protegerte frente a ellas. Esperamos que este articulo te haya ayudado a conseguirlo.

Fuente:https://computerhoy.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad