Ataques de Denegación de Servicio Distribuido (DDoS) han sido una grande preocupación para los propietarios de sitios web hace mucho tiempo. Todos los tipos de sitios web, desde los pequeños hasta los grandes, han sido puestos offline o sufrido con esos ataques. Incluso servidores sobredimensionados se pueden quedar fuera de línea debido a un ataque DDoS que se puede causar por direcciones IP que sufren con null route viniendo de proveedores de alojamiento. Así los servidores se mantienen fuera de línea por días. Sitios web que utilizan balanceadores de carga y infraestructuras en la nube son susceptibles a esos ataques, ya que la mayoría de los sitios web no son diseñados para manejar ataques DDoS con la variedad de formas en que pueden suceder.

Amplificación de DDoS

Siempre que hablamos de ataques DDoS, tenemos que mencionar el efecto de amplificación. Para que un ataque DDoS tenga éxito, el atacante debe enviar más solicitudes que el servidor de la víctima puede manejar.

La mayoría de los atacantes utiliza botnets de ordenadores comprometidos, lo que los permite ampliar su ataque a través de la botnet. Un único atacante puede controlar 1000 botnets que se pueden utilizar para hacer un ataque DDoS contra la víctima. Eso es1.000 bot vs. 1 servidor así, es mucho más fácil para el atacante ganar esta batalla.

Otro aspecto de la ampliación tiene que ver con la capa de red y afirmaciones falsas (spoofed). ¿Y si cada equipo de la botnet sólo tiene que enviar un byte para enviar una respuesta 100 bytes? Eso se denomina amplificación de 100x. Cuando la orden es falsa, la respuesta va a otra persona en Internet, no al atacante. Esto significa que el port de red del servidor está procesando la entrada 1 byte más la salida de +100 bytes, mientras que el atacante sólo tuvo que procesar 1 byte.

Cuando añadimos todo eso: miles de bots + envío de cientos de solicitudes por segundo + capa de red de amplificación… se puede ver lo difícil que es hacer frente a este tipo de ataques en la mayoría de los servidores. Una botnet teóricamente pequeña, de 1.000 bots puede generar fácilmente alrededor de 100 Gbps al utilizar el método de amplificación correcto.

Las amplificaciones no se concluyen ahí. La mayoría de las personas piensa en los ataques sólo en términos gigabytes de red, pero también hay algo sucediendo en la capa de aplicación. Y si, con una sola petición HTTP de la botnet (lo que es muy barato de hacer) el atacante fuerza una aplicación web para hacer muchas cosas, por ejemplo búsquedas caras o algo que necesite una gran cantidad de recursos. Esa es la base de muchos de los ataques HTTP de inundación de Capa 7 (HTTP flood).

DDOS Network-Layer

DDOS Network-Layer es cómo clasificamos múltiplos ataques que intentan explotar su red, enviando más paquetes que su servidor puede soportar o más ancho de banda que la red puede soportar.

Clasificamos los ataques de amplificación Syn Floods, Ack Floods, UDP-based (incluyendo DNS, SSDP, NTP, etc) como ataques DDoS network-layer, o ataques de capa de red. Basado en nuestros datos internos, se concluye que aproximadamente el 50% de todos los ataques se incluyen en la categoría application-layer.

Ataques network-layer son los más explotados por los medios de comunicación, ya que pueden generar una gran cantidad de ancho de banda y pueden interrumpir los servicios de grandes sitios web. Arbor en su informe – Global DDoS Attack Trends Report, 2015/Q1, reveló que aproximadamente el 17% de todos los ataques manejados por ellos son mayores de 1 Gbps y que el tamaño medio de los ataques fue de 804Mbps / 272K pps. Los más grandes llegaron a 335Gbps.

Ahora, cuando se piensa que la mayoría de los servidores creados en la nube puede manejar casi 100.000 paquetes por segundo, se puede ver cómo incluso el más pequeño de los ataques puede interrumpir la mayoría de los servidores. Los proveedores de alojamiento como Linode, Softlayer e incluso el Amazonas pondrán el IP de su servidor en null route durante horas si notaren cualquier ataque DDoS en su servidor.

DDoS en la capa de aplicación (Inundaciones de HTTP)

En este post vamos a aprender más acerca de los ataques en la capa de aplicación. Pueden ser silenciosos y pequeños, especialmente si se compara con los ataques de la capa de red, pero lo que muchos no se dan cuenta es que ellos pueden ser tan inquietantes como los ataques de capa de red.

Un pequeño VPS en Linode, Océano Digital o AWS (Amazon) puede soportar fácilmente entre 100.000 y 200.000 paquetes por segundo en un ataque de inundación SYN. Sin embargo, el mismo servidor, que utiliza un WordPress o Joomla CMS ni siquiera puede romper 500 peticiones HTTP por segundo sin quedarse fuera del aire. ¿Ve la diferencia?

Generalmente, los ataques de capa de aplicación requieren mucho menos paquetes y ancho de banda para lograr el mismo objetivo: derrocar a un sitio web.

La razón de esto es que estos ataques se centran en la capa de aplicación web, lo que, a menudo, incluye atacar al servidor web, ejecutar scripts PHP y ponerse en contacto con la base de datos sólo para cargar una página web. Cuando se piensa en el efecto de la amplificación que hemos comentado anteriormente, una petición HTTP que cuesta muy barato para ejecutarse en el lado del cliente, puede hacer un servidor ejecutar una gran cantidad de solicitudes internas y cargar varios archivos para crear una página web.

En los ataques de capa de aplicación, la amplificación está en la CPU, la memoria, eso se basa en los recursos, no en la red.

Categorización de Capa 7

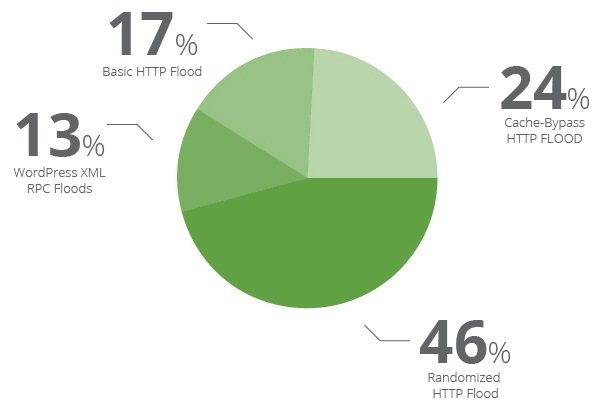

Hemos categorizado inundaciones de HTTP (intentos de ataques DDoS en capa 7) en 4 categorías principales:

- Basic HTTP Floods: Ataques comunes y simples que tratan de acceder a la misma página web repetidamente. Normalmente utilizan el mismo rango de direcciones IP, los mismos agentes y referentes.

- Randomized HTTP Floods: Ataques complejos que utilizan muchas direcciones IP y direcciones URL de forma aleatoria, los agentes de usuario y los referentes.

- Cache-bypass HTTP Floods: Subcategoría de Inundaciones de HTTP al azar que también intentan evitar el almacenamiento en caché de aplicaciones.

- WordPress XMLRPC Floods:. Subcategoría que utiliza pingback de WordPress como una reflexión de ataques.

Vemos cada uno de estos ataques muy a menudo, la mayoría de ellos son inundaciones HTTP al azar, seguidos por las inundaciones de desviación de caché. Esos son realmente los ataques más peligrosos para las aplicaciones web, ya que se los obliga a hacer la mayor parte del trabajo por solicitación. Esta es la categoría break down de los ataques L7:

Tamaño de los Ataques de Capas de Aplicación

En los últimos seis meses, hemos categorizado todos los ataques de inundación HTTP que hemos encontrado. Cualquier ataque que dura más de 30 minutos y genera al menos 1.000 solicitudes HTTP por segundo fue catalogado. Vamos a compartir lo que hemos visto hasta ahora este año:

I.Duración del ataque

En promedio, la duración del ataque de inundación HTTP es de 34 horas, el ataque más largo se ha extendido por 71 horas seguidas. Esto significa más de un día fuera de línea, para la mayoría de las víctimas (es decir, para el sitio web). También vemos muchos ataques muy cortos, que duran 5-15min, pero no los hemos añadido a las estadísticas.

II. Tamaño de los Ataques

En promedio, los ataques generan 7.282 peticiones HTTP por segundo. Esta cifra es un tanto distorsionada porque algunos ataques son muy grandes, entonces el promedio sería probablemente inferior. El promedio es de 2.822 peticiones HTTP por segundo.

El ataque más grande que hemos visto ha generado más de 49.795 peticiones HTTP por segundo.

III. Tamaño de la Botnet

La mayoría de los atacantes utiliza botnets en sus ataques. Lo bueno de los ataques de capa 7 que vienen de botnets es que podemos ver la PI real que se utiliza, ya que ellos no pueden ser interrumpidos.

En promedio, los atacantes utilizan 11.634 direcciones IP diferentes, con aproximadamente 2.274 direcciones IP.

La mayor botnet de todas utilizó 89.158 direcciones IP diferentes.

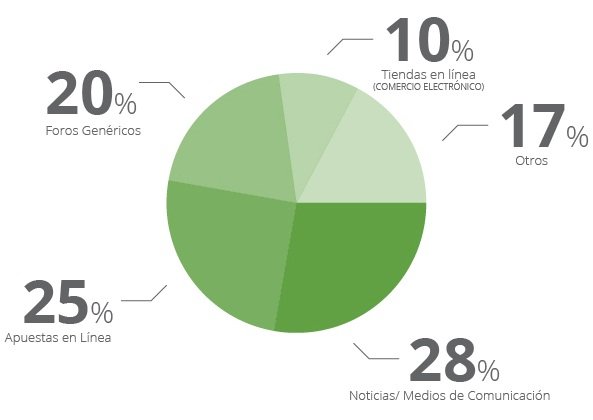

IV. Perfil de las Víctimas

No vamos a ahondar mucho en el perfil de las víctimas, pero en general, se dividen en cuatro categorías principales de negocios:

El resto se divide en empresas de alojamiento, blogs, sitios web de redes sociales y sitios web de negocios en general. La mayoría de los ataques parecen ser ataques de venganza o parecen ser hechos por los competidores, pero no tenemos datos suficientes para demostrarlo. Muy pocos ataques exigieron un rescate para que fuesen detenidos.

Conclusión

Esperamos haber sido capaces de proporcionarle una idea de la magnitud y de los tipos de ataque en la capa de aplicación (HTTP Flood) que siempre vemos sucediendo y de llamar la atención a este tipo de amenaza.

Si tiene alguna duda o si quiere saber algo específico sobre nuestros datos, por favor póngase en contacto con nosotros.

Fuente:https://blog.sucuri.net

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad