Ransomware es uno de los tipos de malware más comunes que se puede encontrar. Estas infecciones cifran todos los archivos en el equipo de destino, así como los discos duros conectados a la máquina – imágenes, videos, archivos de texto y otros. Esto significa que todos los archivos estarán bloqueados. Los atacantes, entonces, requieren un rescate a los para descifrarlos, por lo general, en forma de rescate no trazable deBitcoin. Al igual que cualquier rescate, nunca se puede estar seguro de que los delincuentes seguirán siendo fieles a su palabra o si van a seguir exigiendo más dinero.

La Evolución del Ransomware

Infecciones de Ransomware comenzaron a aparecer en 2013 y han aumentado desde entonces. Hoy, es una de las amenazas en línea más generalizadas que los usuarios de Internet y las empresas enfrentan. Tradicionalmente, ransomware sólo afectaba a los ordenadores personales y el malware se distribuía a través de sitios web hackeados .

En los últimos meses, se ha producido una evolución de los ataques de ransomware:

Comenzaron a infectar sitios web.

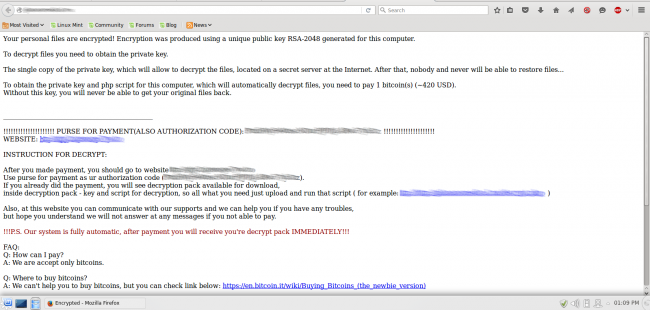

A diferencia de los rescates de DDoS con BitCoin sobre el que escribimos hace poco, estos ataques infectan y cifran los archivos del sitio web y luego exigen el pago. Los archivos en el servidor se vuelven inaccesibles, la página de inicio es borrada con una advertencia de que el sitio es un rehén.

Malware fue primeramente descubierta en noviembre por la empresa de seguridad rusa Dr.Web. No es ninguna sorpresa que las vulnerabilidades en el software obsoleto es su principal método de distribución. Recuerde, los administradores web: ¡Actualice, actualice y actualice!

Ransomware Ahora se Dirige a Sitios Web

Por lo general, los sitios se utilizan para difundir el ransomware basado en el PC; visitar el sitio infectado lanza un payload en el equipo del usuario final mediante la encriptación de sus contenidos. A principios de este año, hemos documentado una campaña que afectaba muchos sitios WordPress que redireccionavan visitantes a exploit kits que distribuían ransomware, que también es distribuída por medio de scams de soporte técnico y emails bogus, pero ahora vemos a los administradores de sitios web se convirtieren en víctimas. Sitios comercio electrónico Magento parecen ser un objetivo importante de este nuevo ransomware de sitios, pero la campaña no se limita a ellos.

Encriptación AES

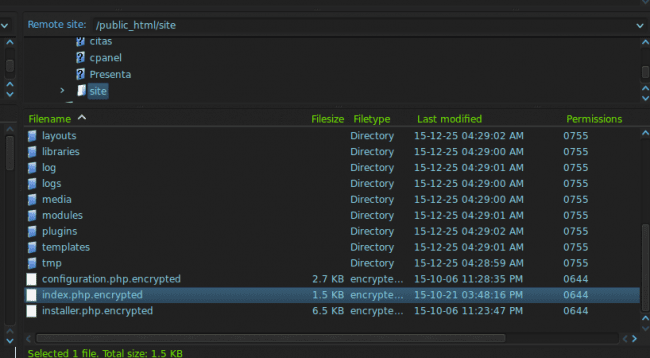

Una vez que los atacantes tengan acceso a su servidor, cifran todos los archivos del sitio web utilizando AES y append .encrypted para el nombre del archivo, haciéndolos inútiles:

Inicialmente, hubo una falla en la forma en que fueron codificados los archivos. Utilizando un método inteligente, una clave AES se podría adivinar usando timestamp / last modified date en los archivos y algunos sitios web fueron capaces de revertir el daño y guardar su información.

No es sorprendente que los atacantes han reparado su defecto de diseño. Muy recientemente, hemos visto casos en los que algunas de los timestamps se mezclaron intencionalmente por los atacantes, por lo que hace todo el proceso de descifrado inútil. En estos casos, sin una copia de seguridad utilizable, es muy posible que tenga que reconstruir todo el sitio web ( a menos que quisiera correr el riesgo de pagar el rescate, lo que yo no recomiendo).

Contaminación-Cruzada

Peor aún, este malware (como cualquier otro) puede extenderse a otros sitios en el mismo entorno de hosting vía contaminación-cruzada haciendo con que una mala situación se vuelva mucho peor. Recuerde: ¡Separe sus sitios de manera que cuando hay una catástrofe, por lo menos, el problema puede ser contenido!

Copias de Seguridad de Sitios son Cruciales

Si usted sabe que su sitio web ha sido infectado con este malware, su mejor decisión es usar una copia de seguridad reciente, cambie todas las credenciales de administrador y actualice todo el software. Casos como éste son un excelente ejemplo de por qué usted debe tener una

buena estrategia de copias de seguridad para todos los sitios web. Si usted no ha contratado a un servicio de copias de seguridad o un proveedor hosting que lo haga, tenemos algunos pasos para ayudarlo aquí. Si usted es un administrador del servidor , considere la implementación de un shadow volume, que funciona como una configuración RAID.

Otras Recomendaciones

Afortunadamente, este ransomware parece estar limitado a los archivos del sitio web y no parece afectar a las bases de datos. Si usted va a reconstruir su sitio después de sufrir un ataque así, entonces usted puede tratar de exportar su base de datos e importarlo en un nuevo entorno de hosting seguro/limpio y reemplazar todos los archivos del sitio web con nuevas copias de seguridad. ¡Esto debe dejar todos sus mensajes/contenido intactos, pero asegúrese de cambiar sus contraseñas cuando usted hace esto!

Para ayudar a prevenir este tipo de infecciones en su sitio, recomiendo el uso de un

firewall de sitios web para prevenir los ataques antes de que lleguen a su servidor. Especialmente si usted está usando un CMS desactualizado y no se siente lo suficientemente cómodo para hacer esta actualización usted mismo.

Fuente:https://blog.sucuri.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad