Un grupo de hackers bajo el nombre de ShadowBrokers publicó hace una semana una serie de archivos que, según afirmaban, pertenecían a la NSA y habían sido obtenidos a través de un hack a una empresa que trabaja para la NSA conocida como The Equation Group. Ahora, el diario The Intercept ha cotejado los documentos filtrados con otros proporcionados por Edward Snowden, y han comprobado que los documentos pertenecen a la agencia de espionaje americana.

La evidencia más clara de que el hack es real es un manual de la NSA clasificado como Top Secret que Snowden ha proporcionado a The Intercept, y que explica detalladamente cómo implantar malware de manera totalmente desapercibida.

Este manual no se había hecho público hasta ahora. En él, aparece un código de 16 caracteres que identifica uno de los malware, presente idénticamente en los documentos filtrados de ShadowBrokers. El código es ‘ace02468bdf13579.’. Y está asociado a un programa llamado SECONDDATE. Si se analiza el código con editor de código hexadecimal, se puede ver claramente que el código está presente en la herramienta filtrada.

SECONDDATE es una herramienta diseñada para interceptar las peticiones web y redirigir a los navegadores web a un servidor de la NSA, conocido como FOXACID, el cual a su vez infecta al ordenador con malware. Este tipo de ataque es conocido como ‘man-in-the-middle’, haciendo creer al usuario que se está conectando al servidor real, cuando en realidad se están conectando a un servidor que le está enviando el código malicioso.

SECONDDATE forma parte de BADDECISION, que es un conjunto de herramientas dedicadas a estos ataques. Una de las presentaciones de los documentos de Snowden fechada en diciembre de 2010 confirma este tipo de ataques bajo el nombre de BADDECISION a los servidores de malware FOXACID. Esta presentación se centra en atacar el navegador web porque, según afirman en ella, ‘es la parte más vulnerable de tu ordenador’.

Esta vulnerabilidad se explotaba en redes inalámbricas 802.11, o Wi-Fi, (incluso aquellas cifradas con WPA o WPA2), mediante una antena conectada a un ordenador que utilizada el software BLINDDATE, que incluye el SECONDDATE. Además, este sistema podía ser añadido a drones para espiar de manera remota. Estos ataques fueron realizados exitosamente al menos en dos ocasiones, en Pakistán, para conocer su estructura de telecomunicaciones, y en Líbano, con un ataque man-in-the-middle a un proveedor de Internet, con el objetivo de obtener información sobre Hezbolá.

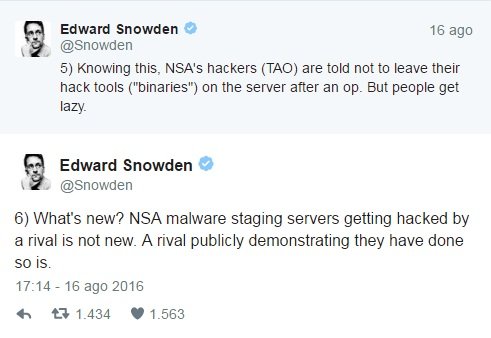

El propio Snowden afirma que el origen de este hack pudo ser a través de un operario de la NSA que dejara esta información en un servidor después de realizar un ataque, y no borrar correctamente su rastro.

Fuente:https://www.adslzone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad