Durante los últimos años, hackers han estado explotando servidores basados en MongoDB sin protección para robar datos y mantener las bases de datos expuestas a cambio de un rescate. Los hackers filtraron 36 millones de registros de datos internos recopilados de varios servidores vulnerables.

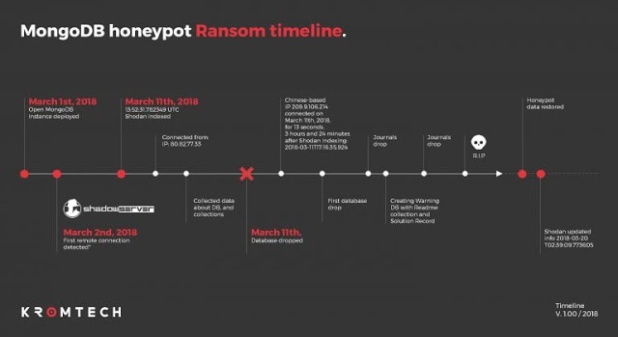

Los investigadores en seguridad de la información de la firma alemana Kromtech llevaron a cabo un experimento en el que deliberadamente dejaron expuesta una base de datos MongoDB al público y vigilaron las conexiones entrantes, para determinar y medir la profundidad de los ataques contra MongoDB.

La seriedad del asunto puede entenderse por el hecho de que en julio de 2015 John Matherly de Shodan, el primer motor de búsqueda del mundo para dispositivos IoT reveló que hay más de 30,000 bases de datos MongoDB sin protección expuestas para el acceso público.

El honeypot (un mecanismo de seguridad configurado para detectar y contrarrestar los intentos de uso no autorizado de los sistemas de información) contenía 30 GB de datos falsos. Los hackers tardaron solo tres horas en identificar la base de datos antes de borrar sus datos en solo 13 segundos y dejaron una nota de rescate exigiendo 0.2 Bitcoin de acuerdo con la publicación de blog de Kromtech.

En enero de 2017, los hackers tenían varias bases de datos MongoDB para pedir rescate y exigían 0.2 Bitcoins a cambio. No está claro si los piratas informáticos que tomaron la base de datos de honeypot son parte del mismo grupo. Sin embargo, de acuerdo con el Director de Comunicación de Kromtech, Bob Diachenko, el ataque a su base de datos se remonta a China.

Los investigadores de seguridad de la información están seguros de que solo un script automatizado puede completar dicha tarea en 13 segundos.

“El atacante se conecta a nuestra base de datos primero, luego descarta las bases de datos para eliminarlas, descarta las revistas para borrar sus pistas, crea una base de datos llamada Advertencia con la colección Léame y el Registro de soluciones, luego deja caer las revistas nuevamente para cubrir sus pistas. Todo esto se completó en solo trece segundos, lo que llevó a la conclusión de que este era el trabajo de un guión automatizado “, señalaron analistas de seguridad de la información de Kromtech.

Los expertos en seguridad de la información aconsejan a los usuarios que protejan su base de datos ya que los servidores expuestos de MongoDB aún están en riesgo. Otro aspecto importante de los ataques de rescate contra MongoDB es que los hackers simplemente eliminan la base de datos, por lo tanto, incluso si la víctima paga, sus datos nunca serán devueltos.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad