Se han publicado registros de 235 millones de cuentas de Twitter en un foro de hackeo exponiendo identidades al permitir que los identificadores anónimos se vinculen a direcciones de correo electrónico y nombres relacionados del mundo real.

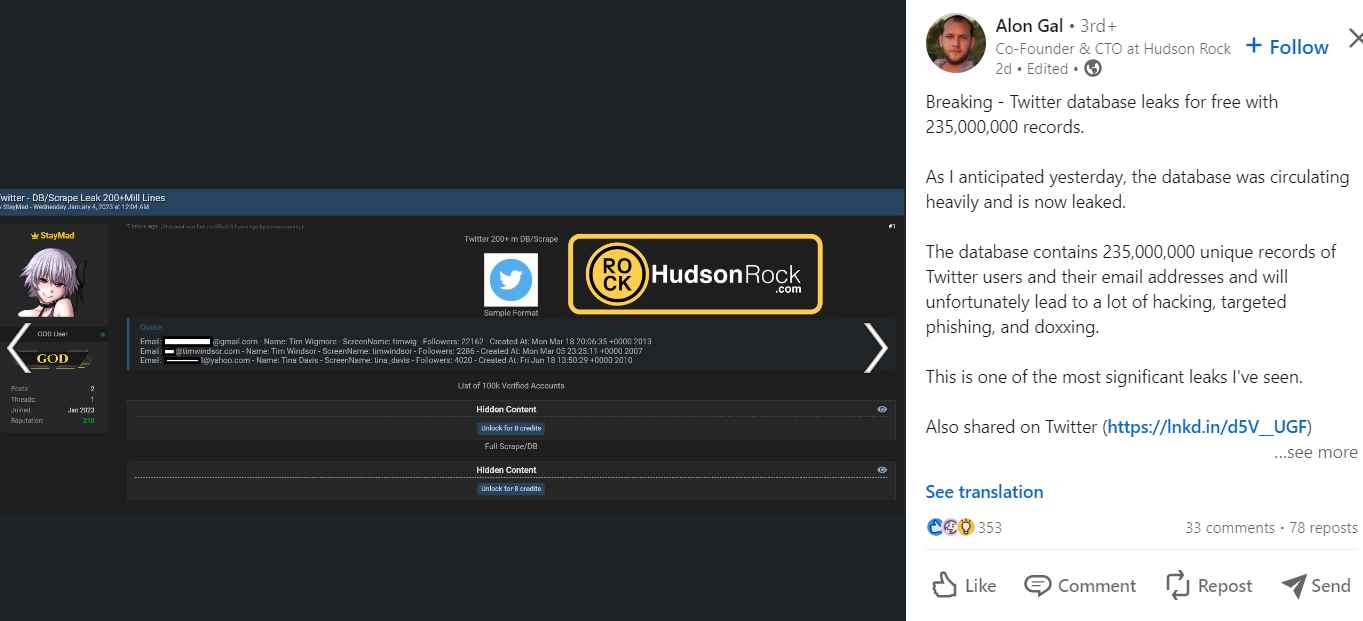

Según el experto en seguridad y CTO de Hudson Rock Alon Gal quien verificó los datos, la base de datos circulaba mucho a principios de semana y ahora se filtró.

“La base de datos contiene 235.000.000 de registros únicos de usuarios de Twitter y sus direcciones de correo electrónico y lamentablemente dará lugar a una gran cantidad de hackeo, phishing dirigido y doxxing”, escribió el experto en seguridad cibernética en LinkedIn . “Esta es una de las filtraciones más importantes que he visto”.

Según los informes los datos filtrados también incluían nombres, nombres de usuario, direcciones de correo electrónico, recuentos de seguidores y fechas de creación.

Sin embargo según el gerente de marketing de la línea de productos de VMware Ron Scott-Adams comenta que los datos tienen al menos dos años y consisten principalmente en información disponible públicamente (excluidas las direcciones de correo electrónico).

Jamie Boote consultor principal asociado de Synopsys comento a los investigadores que los datos podrían haber resultado de un trabajo de raspado web aprovechando un error antiguo (y ahora corregido) de Twitter.

“En 2021 la gente descubrió que la API de Twitter podría usarse para revelar direcciones de correo electrónico proporcionadas por otras fuentes y también filtrar otra información semipública como vincular un identificador de Twitter con esa dirección de correo electrónico”, dijo Boote.

“Varios grupos luego usaron volcados de correo electrónico filtrados como material inicial para comenzar a cultivar identificadores que luego podrían [usar para] recopilar otra información, como el número de seguidores, la fecha de creación del perfil y otra información disponible en un perfil de Twitter”.

El ejecutivo agregó que el problema se solucionó el año pasado por lo que la filtración parece que alguien “recopiló un montón de estos, además de combinarlos con algunas cuentas nuevas, e intentó que Elon Musk pagara por ellos”.

Boote dijo que este es un ejemplo típico de cómo una API no segura que los desarrolladores diseñan para que “simplemente funcione” puede permanecer sin protección porque cuando se trata de seguridad, lo que está fuera de la vista a menudo está fuera de la mente.

“Los humanos son terribles para proteger lo que no pueden ver. Como siempre, los actores maliciosos tienen su dirección de correo electrónico“, agregó Boote.

“Para estar seguros, los usuarios deben cambiar su contraseña de Twitter y asegurarse de que no se reutilice para otros sitios. Y de ahora en adelante probablemente sea mejor eliminar cualquier correo electrónico que parezca que es de Twitter para evitar estafas de phishing”.

La filtración se produce semanas después de que una infracción separada afectara a más de cinco millones de usuarios de Twitter en noviembre de 2022.

Fuente: https://www.infosecurity-magazine.com/news/over-200m-twitter-users-details/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad