Después de ser objeto de una serie de ataques de ransomware , la plataforma de punto de venta Aloha de NCR ya no está disponible debido al incidente. La pandilla BlackCat/ALPHV se atribuyó el ataque.

NCR es una empresa estadounidense de consultoría de software y tecnología que se especializa en brindar a restaurantes, empresas y minoristas soluciones para banca digital, sistemas de punto de venta (POS) y procesamiento de pagos.

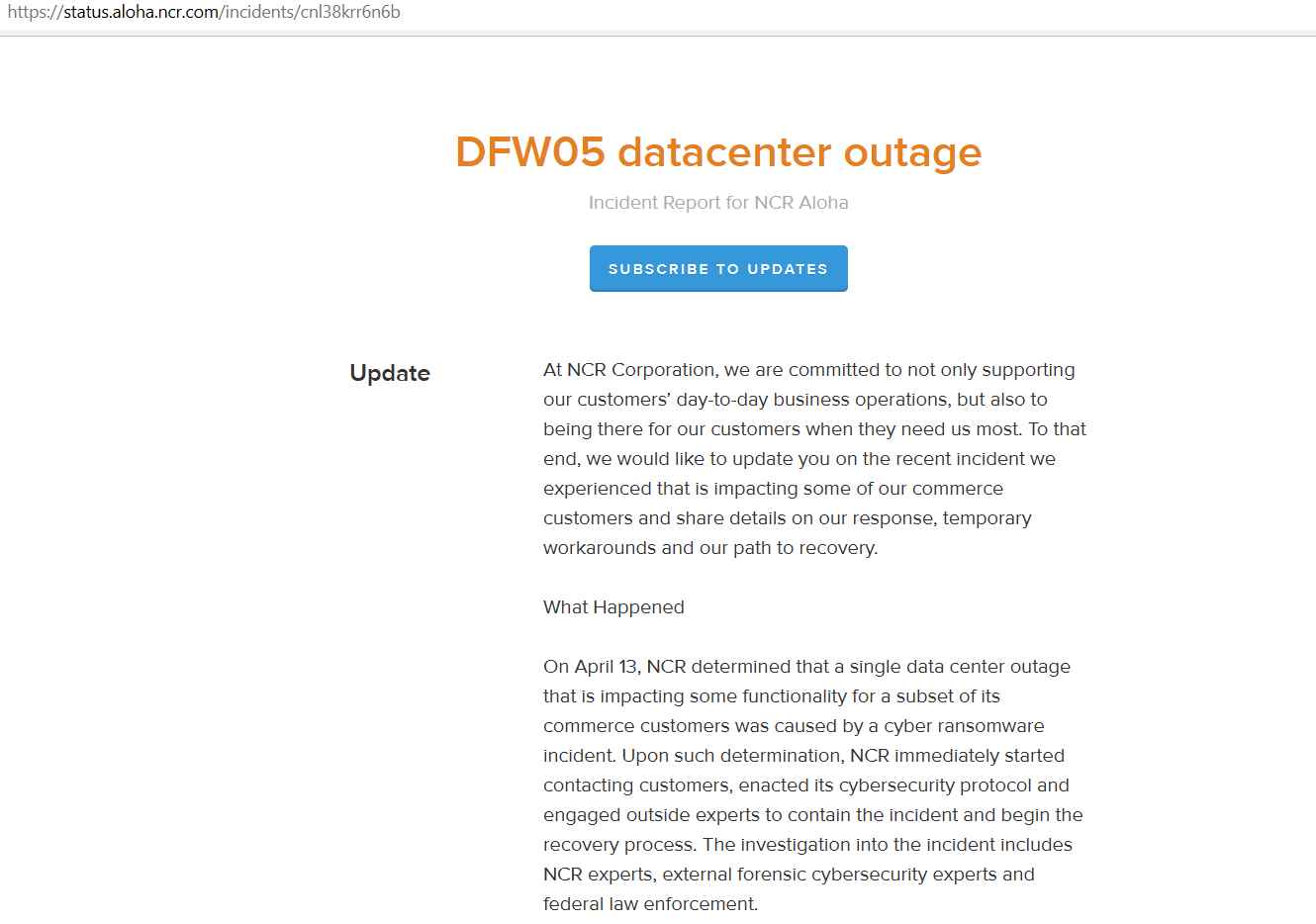

Desde el miércoles, uno de sus productos, la plataforma Aloha POS, que se utiliza en servicios de hospitalidad, ha estado experimentando una interrupción y, como resultado, los clientes no pueden usar el sistema. El 12 de abril, NCR reveló al público por primera vez que estaba investigando un “problema” con el dispositivo de punto de venta (PoS) del restaurante Aloha. Una interrupción que ocurrió en un solo centro de datos el 15 de abril hizo que la empresa informara que una pequeña cantidad de aplicaciones auxiliares de Aloha utilizadas por una fracción de sus clientes de hospitalidad se encontraban entre las afectadas.

“El 13 de abril, pudimos establecer que la interrupción fue causada por un incidente con ransomware. Tan pronto como nos dimos cuenta de este giro de los acontecimientos, inmediatamente comenzamos a notificar a los consumidores, solicitamos la asistencia de expertos en seguridad cibernética de terceros e iniciamos una investigación. Además, se ha alertado a las fuerzas del orden, dijo la NCR .

La firma ha estado intentando restaurar los servicios afectados, pero mientras tanto, han dicho que los restaurantes afectados aún deberían poder atender a sus invitados; la única capacidad que ha sido interrumpida es particular.

La pandilla de ransomware conocida como BlackCat, Alphv y Noberus se atribuyó la responsabilidad del ataque a su sitio web de fugas basado en Tor; sin embargo, los piratas informáticos retiraron el artículo casi inmediatamente después de su publicación. Como mínimo, el ransomware BlackCat ha estado circulando desde noviembre de 2021, y el sitio web de filtración de este malware ahora incluye más de 300 víctimas. Se ha documentado que la organización persigue empresas manufactureras. El término “BlackCat” se le dio al grupo de ransomware porque el sitio de fuga de datos que usaron incluía una imagen de un gato negro. Por otro lado, los actores de amenazas se refieren a sí mismos como ALPHV cuando discuten su operación en foros de hackers y cuando están negociando.

Desde su inicio, la operación de ransomware se ha expandido hasta convertirse en una de las operaciones de ransomware más importantes actualmente operativas. Es responsable de cientos de ataques en todo el mundo, y sus demandas de rescate van desde $35,000 hasta más de $10 millones.

En la publicación que ya fue eliminada, los piratas informáticos afirmaron que el personal de NCR se acercó a ellos y estaba interesado en descubrir la naturaleza de los datos que se tomaron de sus sistemas. Los piratas informáticos dijeron que no adquirieron ningún dato real de NCR, pero sí recopilaron “muchas credenciales” que pueden usarse para obtener acceso a las redes de clientes de NCR. Los piratas informáticos también declararon que no robaron ningún dato de NCR.

El sitio web de fugas de BlackCat parece haber eliminado una publicación que nombraba a NCR, lo que es una fuerte indicación de que las discusiones han comenzado y que los piratas informáticos esperan ser compensados.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad