Expertos en seguridad de la información de MindPoint Group, una empresa de seguridad de la información, han secuestrado más de 2.000 subdominios de sitios web legítimos mientras investigan posibles vulnerabilidades en el servicio CloudFront CDN de Amazon.

Los expertos encontraron que el mecanismo de enrutamiento CDN de CloudFront que vinculaba el dominio y los subdominios de un sitio a un servidor específico contenía una falla que permitía a los atacantes apuntar subdominios mal configurados a su propio punto final, secuestrando efectivamente el subdominio de usuarios legítimos de CloudFront.

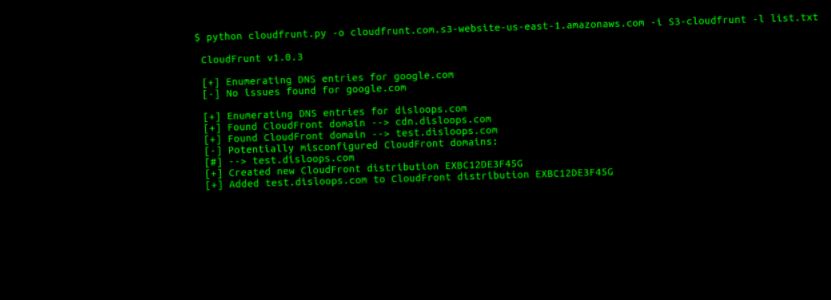

La secuencia de comandos personalizada secuestra más de 2.000 subdominios oficiales. El analista de seguridad de la información en MindPoint, Matt Westfall, codificó e implementó una secuencia de comandos de prueba de Python que escaneó automáticamente los dominios de CloudFront y secuestró los subdominios vulnerables, apuntando los servidores a una página de demostración que creó.

Westfall dice que secuestró más de 2,000 subdominios en el período de unos pocos días simplemente usando su guión. Algunos de los subdominios de más alto perfil pertenecían a compañías como la Cruz Roja, Bloomberg, Reuters, Dow Jones, Harvard, la Universidad de Maryland, el Commonwealth Bank of Australia y dos agencias del gobierno de EE. UU.

“Cuando los subdominios de un dominio de alta confianza son secuestrados, pueden configurarse como un abrevadero para la entrega de malware que tiene una gran probabilidad de eludir los mecanismos de filtrado”, dice el profesional de la seguridad de la información.

Estos subdominios son perfectos para ataques de spear-phishing, siendo casi imposibles de detectar incluso para el usuario más astuto y protegido.

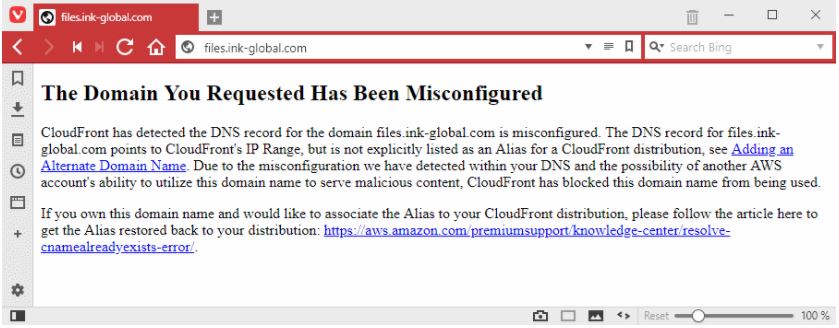

El experto notificó a Amazon sus hallazgos, y en el lapso de tres días, transfirió la propiedad de estos subdominios vulnerables a Amazon, quien ahora está ejecutando una advertencia en los subdominios, con la esperanza de que los propietarios legítimos rectifiquen los CDN mal configurados.

“Varias discusiones con el equipo de seguridad de AWS y los ingenieros de CloudFront han seguido”, dijo Westfall en una publicación que detalla los detalles técnicos del ataque secuestrador. “El equipo de CloudFront acepta que los matices del mecanismo de enrutamiento de CloudFront que llevaron a esta condición dejan margen para la mejora. Sin embargo, AWS ha considerado que esto no es una vulnerabilidad en el servicio de CloudFront”.

Esta semana, Amazon ha comenzado a mostrar una ventana emergente en la consola AWS CloudFront cuando un usuario elimina un CNAME de una distribución CloudFront, alertando al usuario para que mantenga registros DNS sincronizados con su distribución CloudFront, una configuración que evitaría que el subdominio de la distribución CloudFront secuestrado.

Amazon también lanza nuevas herramientas centradas en la seguridad de AWS. Esta nueva alerta emergente forma parte de una gran cantidad de actualizaciones de seguridad que Amazon lanzó a los clientes.

- Amazon implementó un nuevo servicio llamado AWS Secrets Manager que simplifica las credenciales, las contraseñas y la administración de claves API.

- Amazon implementó un nuevo servicio llamado AWS Firewall Manager que simplifica la administración de los cortafuegos AWS WAF en múltiples cuentas y servidores.

- Amazon lanzó un nuevo servicio llamado Private Certificate Authority (CA) que permite a los clientes usar certificados privados sin la necesidad de una infraestructura especializada.

- Amazon agregó soporte para encriptar datos en tránsito para Amazon Elastic File System (EFS).

Los analistas de seguridad de la información dijeron que el año pasado, Amazon también implementó cambios significativos en el panel de AWS, agregando advertencias visibles para situaciones en las que los clientes dejaban expuestos los segmentos de AWS al público, una mala configuración común que era la base de muchas violaciones de datos en años anteriores.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad