Especialistas en seguridad informática han revelado detalles acerca de una reciente campaña cibercriminal identificada como “MasterMana Botnet”, relacionada con múltiples conceptos clave en el mundo de la ciberseguridad, como el uso de botnet, backdoors, robo de criptomoneda, entre otros. Los expertos estiman que compañías de todo el mundo ya han sido atacadas por los operadores de esta campaña por un costo muy reducido.

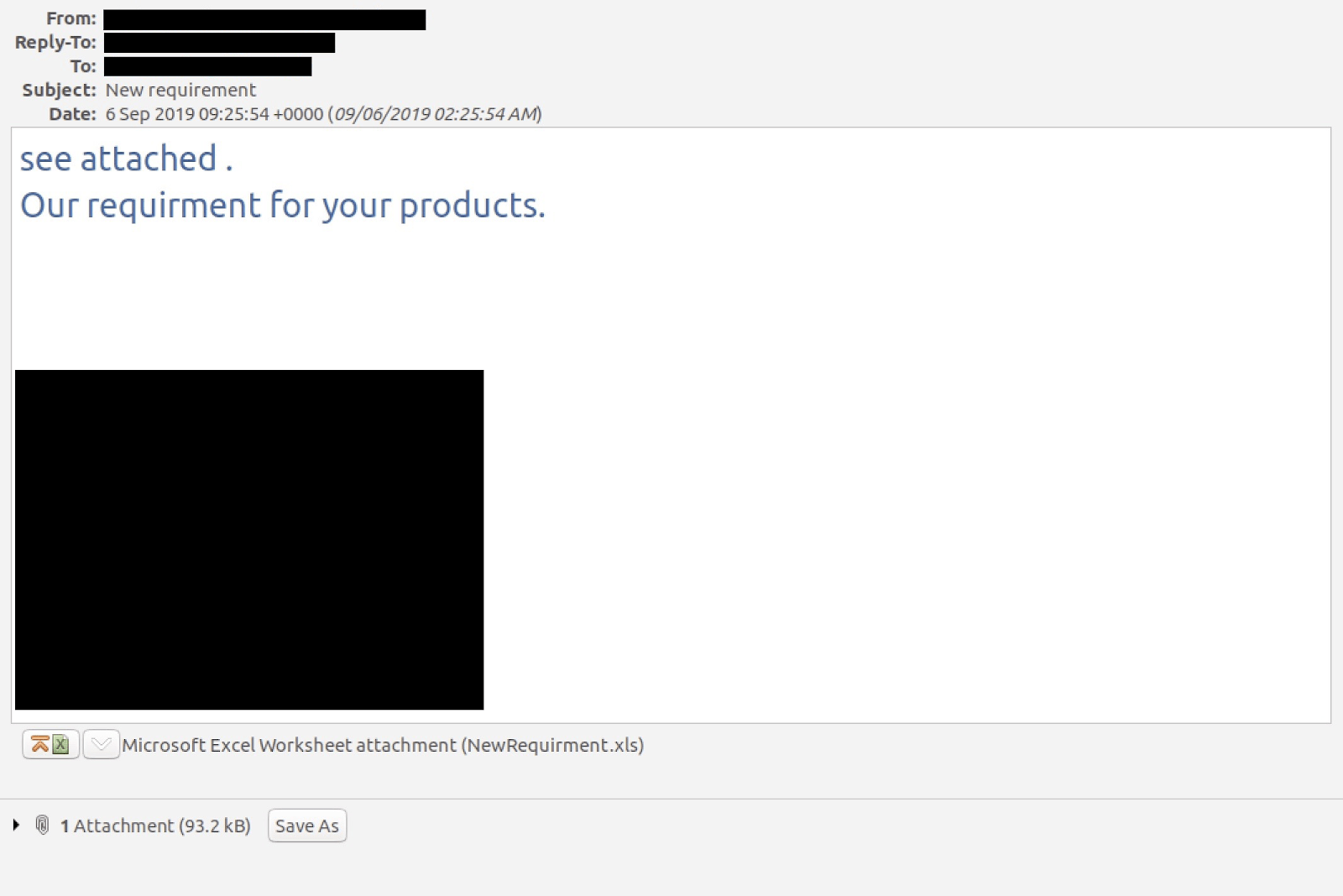

Acorde a los especialistas de la firma de seguridad Prevailion, esta campaña comenzó a finales de 2018, con los operadores enviando emails de phishing de forma indiscriminada a miles de organizaciones públicas y privadas de todo el mundo.

Los correos de phishing usados por los atacantes estaban diseñados para extraer información relacionada con direcciones de criptomoneda de los usuarios desprevenidos. Los expertos en seguridad informática mencionan que, con base en los métodos utilizados en esta campaña, es posible vincularla al grupo de hackers conocido como “Gorgon Group”, activo por casi una década.

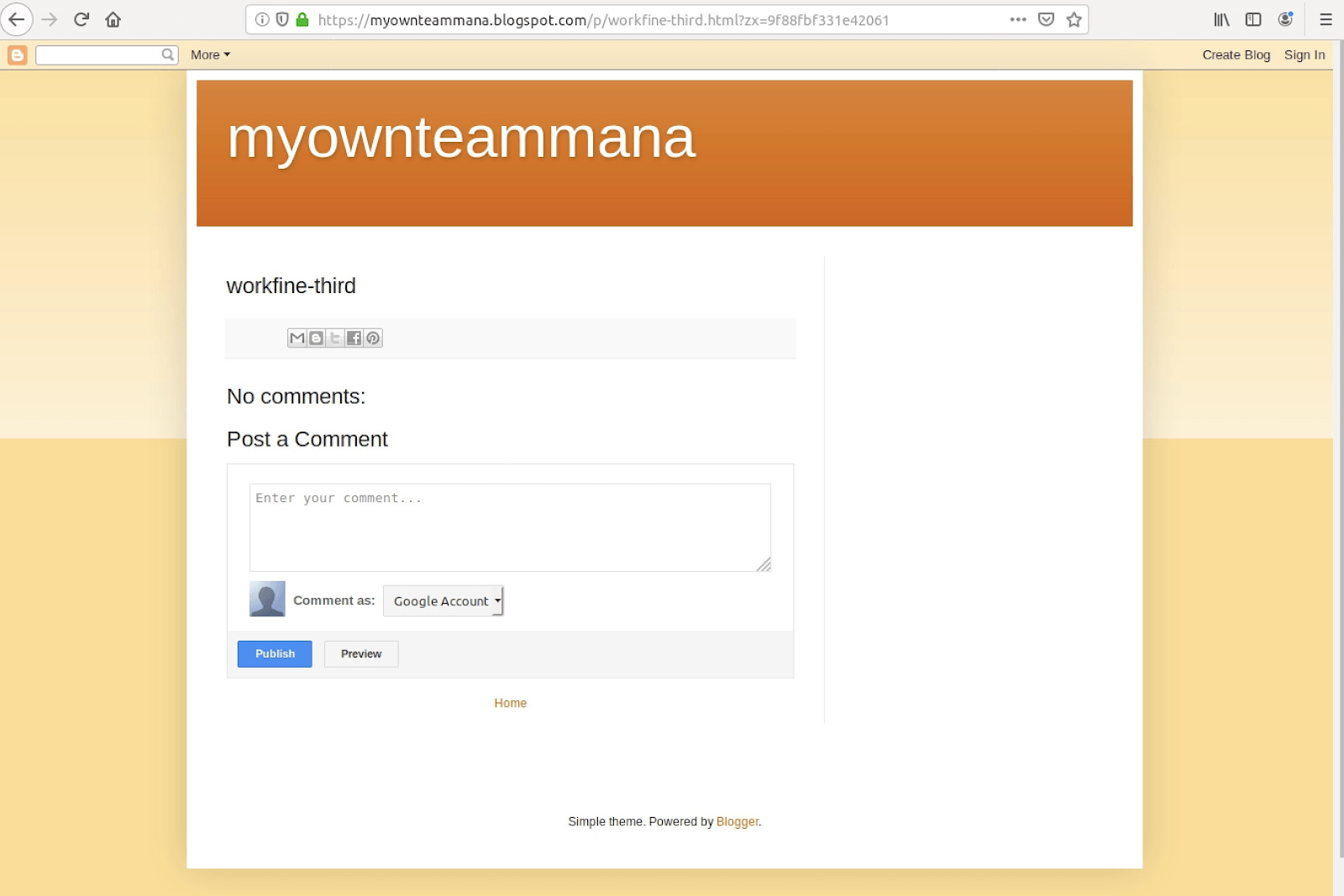

Después de que las víctimas abrían el email malicioso, aparecía un archivo adjunto cargado con malware. Abrir este documento desencadenaba el ataque, que contaba con un enfoque que le permitía evadir la detección de las herramientas antivirus debido al uso de sitios de terceros, como Bitly, Blogspot y Pastebin en lugar de sólo usar dominios web controlados por los hackers. Los métodos usados por los hackers también les permitieron esquivar sistemas de detección automatizada como entornos de sandbox.

Azorult, uno de los troyanos usados por los hackers, fue diseñado para extraer nombres de usuario, historial de navegación, cookies de sitios web y billeteras en línea de criptomoneda. Además, este troyano también es capaz de enumerar hosts, cargar y descargar archivos e incluso tomar capturas de pantalla del equipo infectado, mencionan los especialistas en seguridad informática.

Otro de los propósitos del uso de sitios de terceros es la reducción de costos. En promedio, la renta de servidores privados virtuales (VPS) cuesta 60 dólares, además cualquier versión de Azorult disponible en foros de hacking en dark web cuesta unos 100 dólares, por lo que desplegar esta campaña de hacking no costó más de 200 dólares.

“Es algo irónico pensar en que las compañías invierten cientos, o incluso miles de dólares en soluciones de seguridad, mientras que los actores de amenazas pueden desplegar una campaña de phishing masiva con unos cuantos billetes; ni siquiera podemos considerar esta campaña como una amenaza persistente avanzada”, mencionan los expertos.

Si bien la actividad asociada a esta campaña se ha reducido, los investigadores creen altamente probable que este grupo de cibercriminales continúe sus operaciones en el futuro, por lo que las organizaciones no deben dejar de poner atención a vectores de ataque como el email.

Especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que MasterMana Botnet es el ejemplo perfecto de que no es necesario que los hackers utilicen las herramientas más sofisticada, pues saben que usando técnicas como el phishing pueden acceder a un sistema vía el eslabón más débil en la cadena de seguridad informática: el factor humano.

La prevención de esta clase de ataques requiere de una estrategia integral, donde los administradores de sistemas sean capaces de implementar diversos métodos de seguridad, como firewalls, filtros de email y software antivirus, sin dejar de lado la capacitación para cualquier miembro de la organización que use un equipo de cómputo con conexión a Internet con el fin de minimizar la exposición a cualquier campaña de ingeniería social.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad