Los sistemas equipados con Linux son de nuevo noticia. Un grupo de ciberdelincuentesha desarrollado un troyano conocido como FakeFile que es capaz de crear una puerta trasera y que afecta sin ningún tipo de distinción a todas las distribuciones y familia. Sin embargo, los expertos en seguridad han encontrado una excepción, y es que parece que openSUSE no se ve afectado.

A diferencia de otras ocasiones (por no decir la inmensa mayoría vista hasta este momento) en las que los ciberdelincuentes trataban de afectar a servidores, en esta ocasión centran sus esfuerzos en infectar equipos pertenecientes a usuarios particulares. Para realizar esta operación se están ayudando de archivos PDF, Microsoft Office u OpenOffice. Sobre todo las dos últimas opciones es algo que no pilla de susto a los usuarios de sistemas operativos Windows, ya que se valen de las macros para así realizar la descarga del ejecutable, o lo que es lo mismo, su instalador.

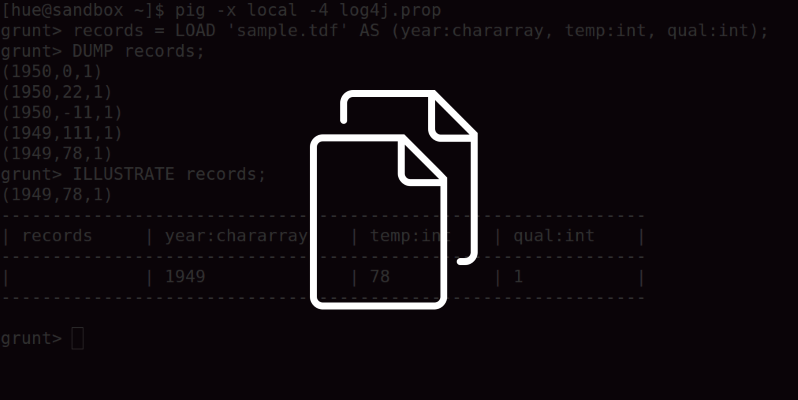

Cuando el usuario realiza la apertura del archivo descargado, el troyano comienza su actividad, copiando su código en la ubicación < HOME >/.gconf/apps/gnome-common/gnome-common. Este también añade una entrada en los archivos .profile y .bash_profile, permitiéndole ganar persistencia en el sistema frente a reinicios.

Lo realmente curioso del código, tal y como comentan los expertos en seguridad, es que FakeFile no infecta equipos con openSUSE, algo que no se entiende muy bien. Se maneja la posibilidad de que el o los propietarios del troyano hiciesen uso de esta, evitando infectar su propio equipo con la amenaza, pero esto es solo una hipótesis que por el momento no se ha confirmado

FakeFile no necesita permisos de superusuario

Lo más preocupante para los usuarios es que la amenaza puede llevar a cabo todas las funciones que posee sin la necesidad de alcanzar permisos de root. Una vez se ha instalado, es capaz de mover archivos, eliminar o crear otros nuevos. Puede realizar una recopilación de algunos y enviarlos posteriormente a un servidor de control remoto, tal y como los expertos en seguridad han identificado a partir de su código.

Añaden que es probable que el troyano esté llamado a afectar a equipos pertenecientes a IoT, sobre todo porque la inmensa mayoría poseen versiones de Linux modificadas.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad