Investigadores de seguridad informática han descubierto un nuevo robo de información que recopila datos de inicio de sesión de Chrome de víctimas infectadas, junto con cookies de sesión, y parece estar buscando detalles de Facebook en particular, según una alerta de amenaza Radware que la compañía compartió con este reportero.

El nuevo troyano, llamado Stresspaint, se ha encontrado oculto dentro de una aplicación gratuita de Windows llamada “Relieve Stress Paint”, distribuida a través de аоӏ.net, un dominio que utiliza caracteres Unicode, que cuando se convierten a Punycode deletrean xn--80a2a18a.net, en lugar de real aol.net.

El equipo de seguridad informática de Radware cree que los delincuentes están usando el correo electrónico y el correo no deseado de Facebook para dirigir a los usuarios a este sitio web engañoso.

Los usuarios que descargan esta aplicación obtienen una herramienta de dibujo legítima, pero la aplicación también ejecuta otros archivos en segundo plano. Según los investigadores de seguridad informática de Radware, la aplicación de dibujo también se ejecuta:

Temp \\ DX.exe: el módulo principal de Stresspaint que sigue siendo persistente en el sistema

Temp \\ updata.dll – posiblemente utilizado más adelante para fines de credenciales / robo de cookies

El malware luego establece la siguiente clave de registro de Windows para obtener la persistencia de arranque y ejecutar el archivo DX.exe de Stresspaint con cada arranque de PC:

HKLM \\ SOFTWARE \\ Microsoft \\ Windows \\ CurrentVersion \\ Ejecutar \\ Updata

Según el equipo de Radware, el valor de esta clave de registro es DX.exe [parámetro].

“Hemos visto dos parámetros diferentes que pueden indicar dos campañas de infección diferentes que el autor desea rastrear”, dice el equipo de Radware. “Esto también está representado en el panel de control”.

Stresspaint también crea otra clave de registro. Éste contiene el GUID de cada víctima infectada en forma de “[5 letras / números aleatorios] HHMMSSYYYYMMDD”.

HKCU \ Software \ Classes \ VirtualStore \ MACHINE \ SOFTWARE \ RelieveStressPaint \ guid

Stresspaint roba los datos de inicio de sesión de Chrome y las cookies de sesión. Stresspaint luego hace copias de las bases de datos de cookies y datos de inicio de sesión de Chrome, que almacena en las siguientes ubicaciones:

AppData \ Local \ Google \ Chrome \ User Data \ Default \ Login Data11111

AppData \ Local \ Google \ Chrome \ User Data \ Default \ Cookies11111

El malware realiza copias de estos archivos para que pueda ejecutar todas las consultas y operaciones que necesita para extraer las credenciales de inicio de sesión y los archivos cookie almacenados en el navegador Chrome del usuario.

Ladrones que acceden a cuentas de Facebook para cosechar datos. Luego, el malware toma los datos de inicio de sesión y las cookies de sesión recogidos, los cifra y los sube a un panel de C & C, junto con el GUID del usuario.

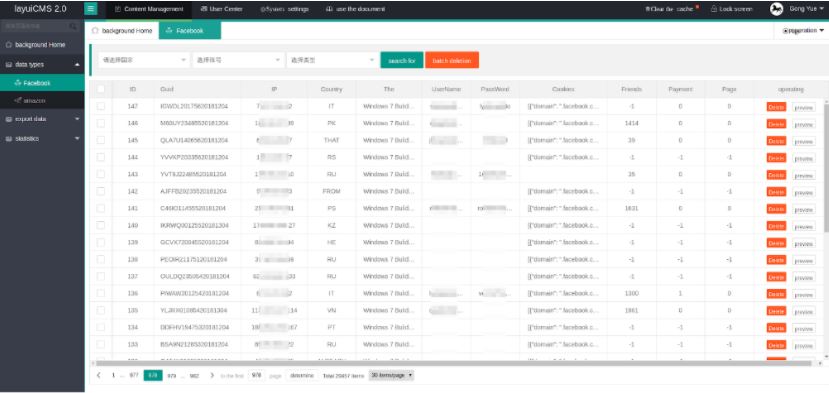

Los investigadores de Radware rastrearon estos datos a un panel de control disponible en idioma chino. El panel de control tiene secciones dedicadas para mostrar las credenciales de Facebook y otra para los datos de Amazon. Esta última sección está vacía, lo que sugiere que los atacantes aún no se han centrado en extraer los detalles de Amazon de los datos robados.

Los investigadores dicen que los delincuentes validan activamente las credenciales de Facebook y las cookies de sesión iniciando sesión en cuentas y recopilando datos adicionales como el número de amigos de cada usuario, si la cuenta administra una página de Facebook o no, y si la cuenta tiene un método de pago guardado en su configuración.

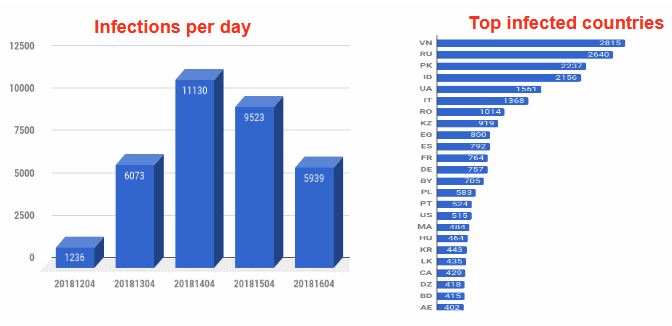

Stresspaint infectó a más de 35,000 usuarios. Radware dice que identificó a más de 35,000 usuarios infectados, la mayoría con base en Vietnam, Rusia y Pakistán. La aplicación de pintura trojanizada se vio por primera vez a principios de mes, pero los ladrones comenzaron su distribución masiva solo durante el fin de semana.

Mientras que el malware actualmente se detecta bastante bien en servicios agregados de escaneo de virus como VirusTotal, Stresspaint inicialmente pasó por alto el software de seguridad porque hizo copias de las bases de datos de inicio de sesión y cookies de Chrome y consultó las copias en lugar de intentar acceder a los archivos originales, generalmente se mantiene bajo vigilancia por la mayoría del software de seguridad.

Los investigadores de seguridad informática han notificado a Facebook sobre las operaciones de recolección de credenciales del malware y también se han comunicado con el registrador de dominios donde se registró el dominio malicioso de .NET, pidiendo que se eliminen.

Ahora los investigadores de seguridad informática de Radware han detectado cambios en el funcionamiento interno de Stresspaint, ya que el malware ahora usa un nuevo formato para el GUID, y algunos de los archivos y claves de registro creados en hosts infectados también varían ligeramente. No obstante, además de los cambios cosméticos en los nombres de los archivos y las claves de registro, se mantiene el mismo modus operandi.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad