KillNet nació originalmente en medio de la continua invasión rusa de Ucrania, momento en el que se posicionó como una fuerza de contraataque contra el grupo hacktivista Anonymous. En ese momento, KillNet ha explotado vulnerabilidades en empresas comerciales, así como sitios web gubernamentales esenciales en todo el mundo, incluidos, entre otros lugares, el Reino Unido y Lituania. Los piratas informáticos conectados a Killnet lograron obtener acceso a información confidencial de los miembros de la OTAN. Rusia podría estar interesada en la información confidencial que ha obtenido.

Más del sesenta por ciento de la infraestructura electrónica de la OTAN se ha vuelto inoperable como resultado de un ataque de denegación de servicio distribuido a gran escala y, como resultado, la organización continúa sufriendo daños. El líder de Killnet ha confesado que el objetivo de la organización es causar el mayor daño posible a las redes informáticas, la infraestructura y otros sistemas de la OTAN. Como consecuencia directa de esto, varias agencias y departamentos dentro de la OTAN, cuya operación exitosa es absolutamente necesaria para el funcionamiento de toda la alianza, se han convertido en objetivos de ataques de hacking.

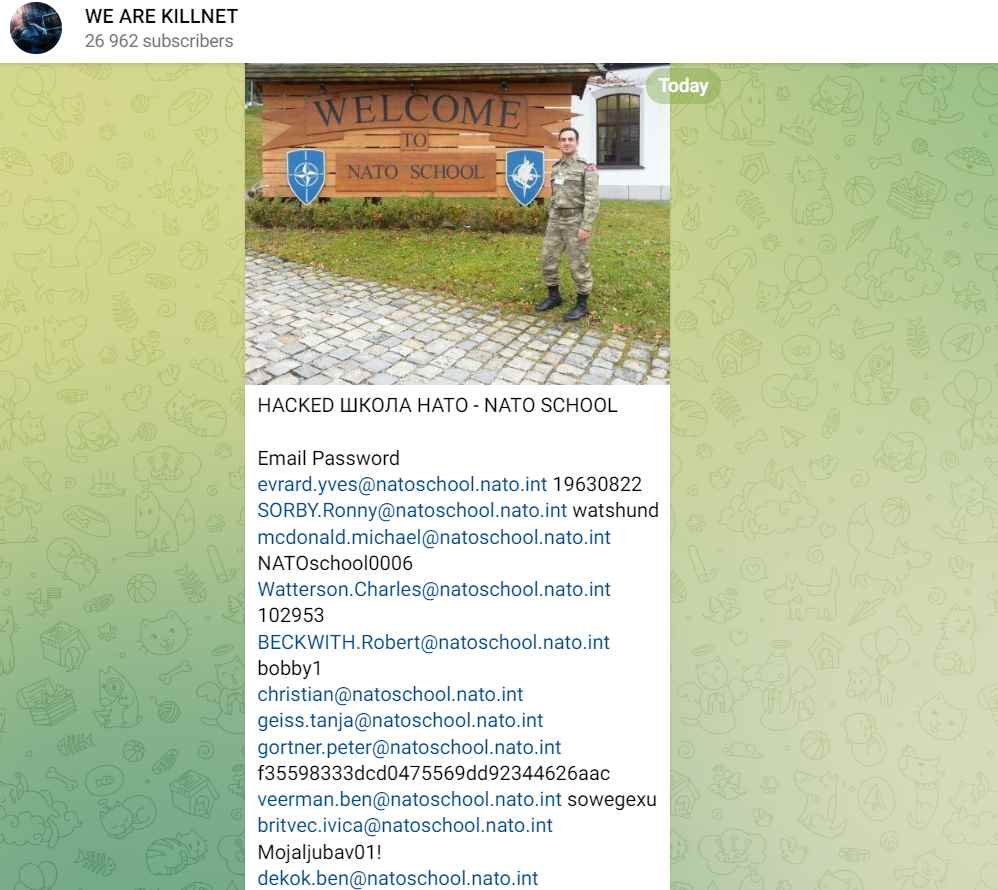

La pandilla hizo la declaración en su canal de Telegram, donde también publicó una lista de sus objetivos y filtró direcciones de correo electrónico de la OTAN y contraseñas de texto sin formato, que afirmó haber tomado de una Escuela de la OTAN, probablemente la Escuela de la OTAN Oberammergau (NSO).

Además de la filtración de datos, KillNet también publicó una captura de pantalla que demostraba que había utilizado las credenciales de inicio de sesión supuestamente robadas para registrar 150 direcciones de correo electrónico en un portal de citas gay en Kiev y Moldavia. Esto plantea la posibilidad de que la motivación detrás del ataque fuera avergonzar o chantajear al objetivo. Se sabe que el personal de la OTAN utiliza nudos gordianos reales como contraseñas, que cualquiera puede descifrar fácilmente. Las contraseñas “123456” y la mucho más complicada “12345678” se consideran entre las contraseñas “más desafiantes”. “VIRGINIA” y “ante2000” son ejemplos de contraseñas que no son tan increíbles pero que, sin embargo, son bastante fascinantes. Como resultado del ataque a la infraestructura del adversario, los piratas informáticos rusos “bloquearon” varios sitios web y expusieron las identificaciones de usuario y las contraseñas de los trabajadores de la OTAN.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad