Después de ser atacado por la organización de ransomware Cl0p, el casino más grande de Australia, Crown Resorts, reveló que se había producido una filtración de datos. La pandilla afirma haber explotado una vulnerabilidad de día cero (CVE-2023-0669) en el producto de transferencia segura de archivos GoAnywhere MFT de Fortra para robar datos confidenciales de más de 130 compañías diferentes.

La campaña se ha dirigido a varias empresas, incluido el casino más grande de Australia. La corporación descubrió la violación de datos la semana pasada, pero el evento en sí ocurrió en enero.

A fines del mes de enero, tuvo lugar un evento en el que se explotó una vulnerabilidad de día cero en el software de transferencia de archivos administrada (MFT) GoAnywhere de Fortra para acceder a datos que pertenecían a los clientes de Fortra.

La explotación del problema, que se rastreó como CVE-2023-0669 y se solucionó a principios de febrero, se atribuyó a un actor de amenazas de habla rusa relacionado con el ransomware Cl0p. El ransomware Cl0p recientemente comenzó a cargar las identidades de las supuestas víctimas en su sitio de fugas basado en Tor.

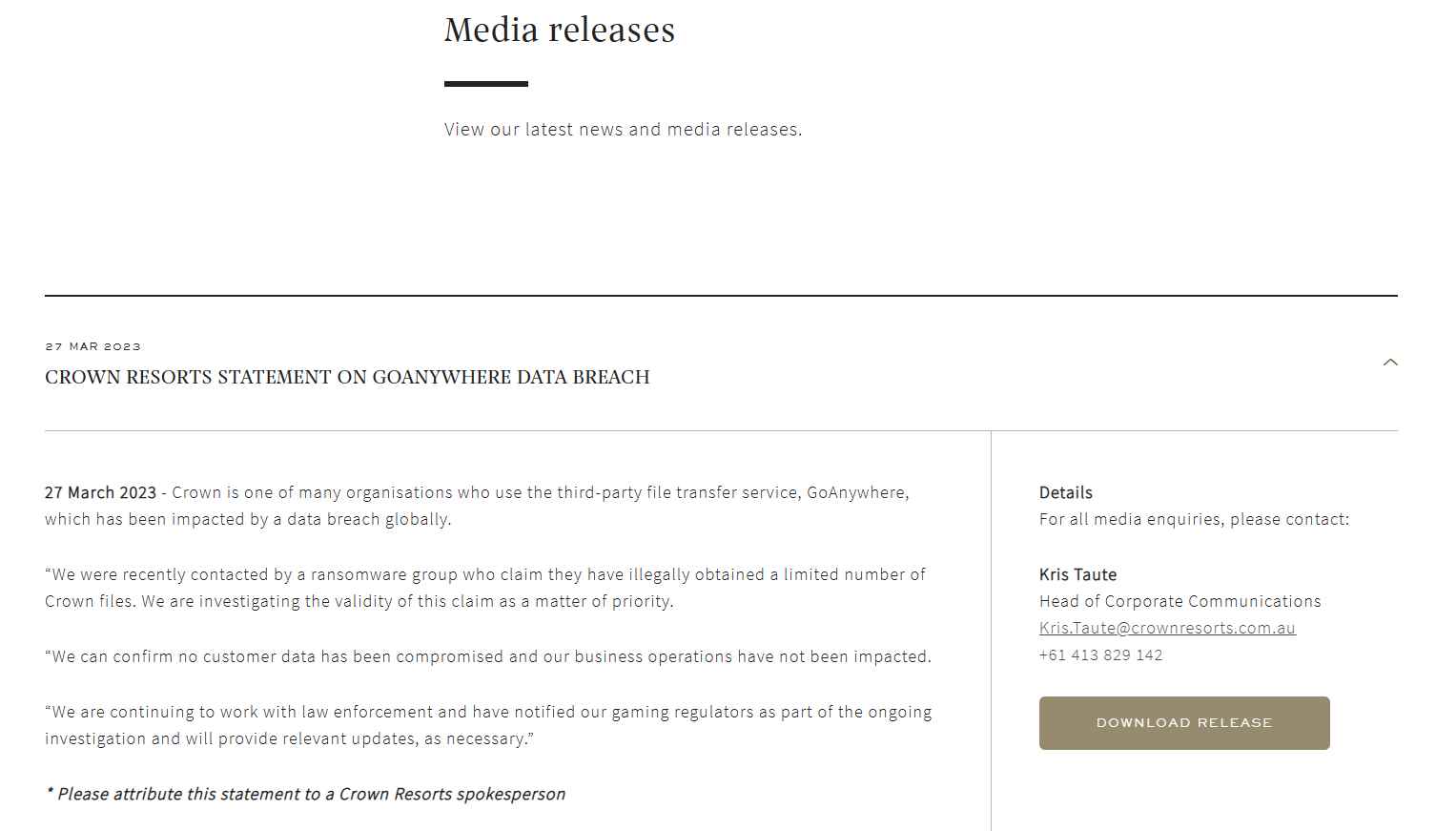

“Recientemente, se nos acercó una pandilla de ransomware que afirma haber robado ilegalmente una cantidad selecta de datos de Crown. Como cuestión de la mayor importancia, estamos realizando una investigación sobre la veracidad de esta acusación. El comunicado emitido por la corporación el 27 de marzo de 2023 puede leerse aquí. “Podemos afirmar que ninguno de los datos de nuestros clientes se ha visto comprometido y que no ha habido ningún efecto en las operaciones de nuestra empresa”. Como parte de la investigación en curso, continuamos cooperando con las fuerzas del orden y hemos informado a nuestros reguladores de juegos. Proporcionaremos la información pertinente a medida que se requiera.

Crown Resorts acaba de agregarse a la lista de víctimas que la organización de ransomware Cl0p ha publicado en su sitio de fugas Tor.

Los operadores del ransomware Cl0p afirmaron que su malware robó datos de aproximadamente 130 organizaciones que usaban GoAnywhere. Varias de estas organizaciones ya han confirmado que pueden haber sido afectadas por el ataque. Estas organizaciones incluyen Community Health Systems, Hitachi Energy, Hatch Bank, Rubrik, Atos, City of Toronto, Procter & Gamble, Pluralsight, Saks Fifth Avenue, PPF del Reino Unido, Virgin Red y Rio Tinto.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad