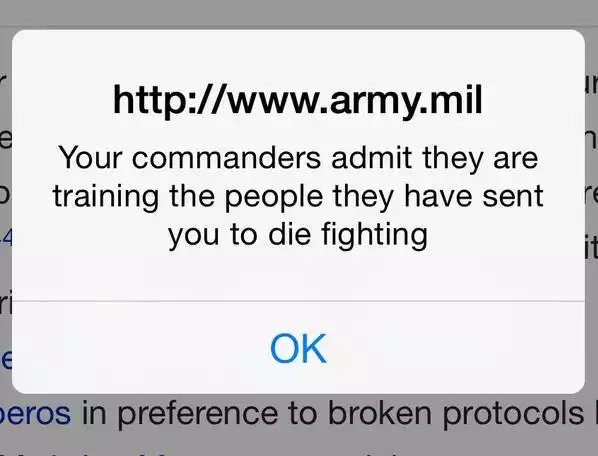

Cibercriminales que apoyan al régimen Assad en Siria han logrado comprometer el contenido del sitio del Ejército de los Estados Unidos, mostrando mensajes emergentes a quienes lo visitaban:

“Sus comandantes admiten que están entrenando a las personas que enviaron para que mueran luchando”

El notorio Ejército Electrónico Sirio (SEA) se atribuyó el ataque, que no parece haber comprometido ningún servidor realmente perteneciente al ejército estadounidense, sino que apuntó a la red de entrega de contenidos de terceros (CDN o Content Delivery Network) usada en el sitio www.army.mil.

Una captura de pantalla difundida por el SEA parece mostrar que obtuvieron acceso al contenido a través de un panel de administración en la red de entrega de contenidos de Limelight Networks:

Afortunadamente, parece que los atacantes aprovecharon la oportunidad para mostrar mensajes propagandistas, en vez de tratar de infectar con malware a las computadoras que visitaran el sitio. En otras palabras, las personas que visitaron www.usarmy.mil se salvaron por casualidad.

De todas formas, desde Fort Bragg, Carolina del Norte, hogar de las fuerzas de operaciones especiales y aerotransporte de la armada, publicaron un mensaje en Facebook avisando a los internautas que no visiten el sitio hasta que el problema estuviera resuelto:

Eviten usar www.army.mil momentáneamente. El sitio web está caído actualmente, por haber sido atacado por el Ejército Electrónico Sirio según se reportó.

Un vocero de Limelight Networks hizo más tarde una declaración a Ars Technica diciendo que se toman la seguridad “extremadamente” en serio, y están haciendo una profunda investigación. Agregó que no creen que los datos de ningún cliente se hayan visto comprometidos.

El SEA también publicó una declaración en su sitio, ofreciendo algunas pistas sobre cómo logró hacer el defacement:

El ataque fue realizado luego de apuntar al servicio de red de entrega de contenidos usado por el sitio del Ejército de Estados Unidos.

El Ejército Electrónico Sirio pudo interceptar la transmisión de contenidos luego de descubrir un exploit en el Panel de Control que permitió editar los canales de contenido protegidos.El SEA publicó en el sitio comprometido varios mensajes llamando a la milicia de Estados Unidos a detener el entrenamiento de terroristas en Turquía y Jordania.

Normalmente, el Ejército Electrónico Sirio ha usado técnicas rudimentarias de phishing para robar contraseñas de organizaciones de medios y militares, pero, si hemos de creerles, en esta ocasión se encontraron con una vulnerabilidad en el CDN de Limelight Networks que les permitió publicar contenido no autorizado en el sitio del ejército.

Si esto es cierto -y este es un gran “si”- entonces la técnica podría ser potencialmente usada para comprometer otros sitios que usan el CDN de Limelight Networks. Yo sería cauteloso respecto a creer que eso es necesariamente una amenaza, porque si fuera el caso, deberían preguntarse cuál sería el beneficio para los atacantes de ofrecer pistas sobre cómo hicieron el defacement.

Pero sea cual sea el mecanismo, está claro que todas las organizaciones -sean potenciales blancos del SEA o no- tienen que considerar no solo la seguridad de sus propios sistemas, sino también la de proveedores en los que confían.

Cuando historias de defacement en sitios web llegan a los medios masivos, como ilustra el famoso cómic de KKCD, muchas personas no tan inmersas en el mundo de la seguridad creen que sucedió algo mucho más serio:

Hay una gran diferencia entre un sitio que sufrió un defacement y una base de datos comprometida poniendo en riesgo la privacidad. De igual forma, asegúrense de hacerles a sus proveedores las preguntas adecuadas sobre las medidas de seguridad que han implementado, usen contraseñas fuertes, únicas y difíciles de adivinar, y cuando sea posible protejan sus cuentas con doble autenticación.

Al momento de escribir este post, www.army.mil ha recobrado su funcionamiento habitual. Esperemos que lo conserve.

Fuente:https://www.welivesecurity.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad